As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Firewalls e o link de serviço

Esta seção discute as configurações de firewall e a conexão do link de serviço.

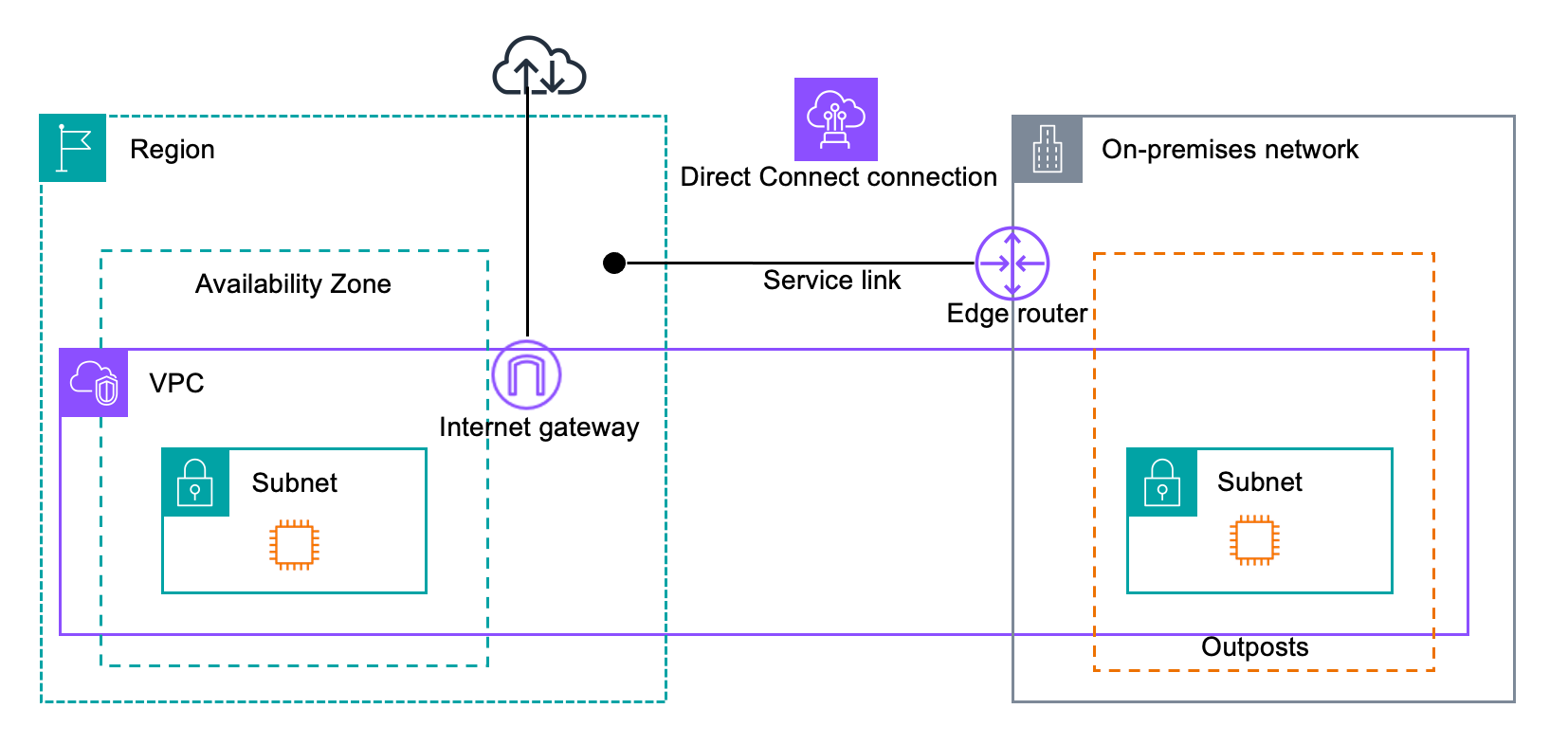

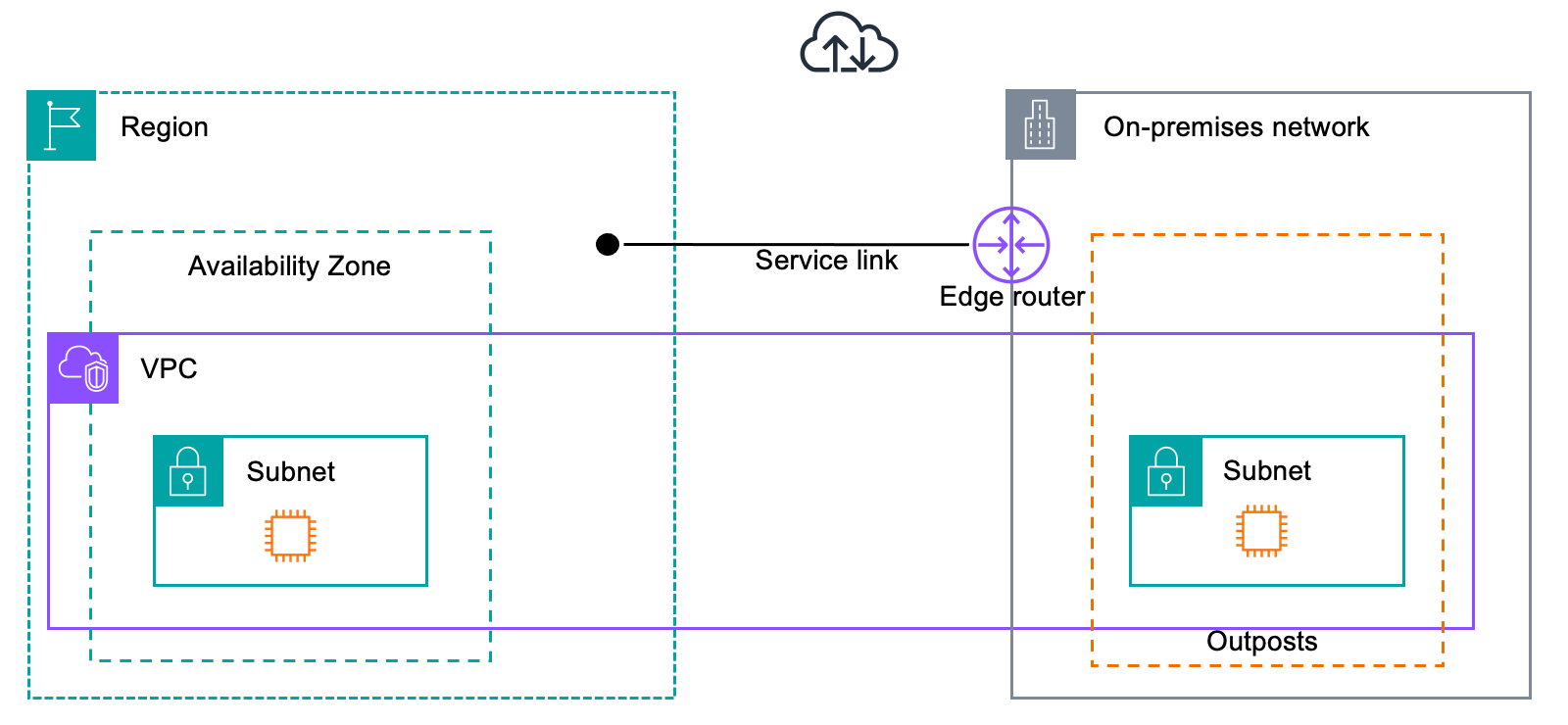

No diagrama a seguir, a configuração estende a Amazon VPC da AWS região até o Outpost. Uma interface virtual Direct Connect pública é a conexão do link de serviço. O tráfego a seguir passa pelo link de serviço e pela conexão do Direct Connect :

-

Tráfego de gerenciamento para o Outpost por meio do link de serviço

-

Tráfego entre o Posto Avançado e qualquer associado VPCs

Se você estiver usando um firewall com estado com sua conexão com a Internet para limitar a conectividade da Internet pública à VLAN do link de serviço, poderá bloquear todas as conexões de entrada iniciadas pela Internet. Isso ocorre porque a VPN do link de serviço é iniciada somente do Outpost para a região, e não da região para o Outpost.

Se você usar um firewall com estado compatível com UDP e TCP para limitar a conectividade em relação à VLAN do link de serviço, poderá negar todas as conexões de entrada. Se o firewall estiver agindo de forma estável, as conexões de saída permitidas do link do serviço Outposts devem permitir automaticamente o retorno do tráfego de resposta sem a configuração explícita de regras. Somente as conexões de saída iniciadas a partir do link do serviço Outpost precisam ser configuradas conforme permitido.

| Protocolo | Porta de origem | Endereço de origem | Porta de destino | Endereço de destino |

|---|---|---|---|---|

UDP |

443 |

AWS Outposts link de serviço /26 |

443 |

AWS Outposts Redes públicas da região |

TCP |

1025-65535 |

AWS Outposts link de serviço /26 |

443 |

AWS Outposts Redes públicas da região |

Se você usar um firewall sem estado para limitar a conectividade em relação à VLAN do link de serviço, deverá permitir conexões de saída iniciadas a partir do link de serviço Outposts com as redes públicas da região. AWS Outposts Você também deve permitir explicitamente que o tráfego de resposta das redes públicas da Região de Outposts entre na VLAN do link de serviço. A conectividade é sempre iniciada de saída a partir do link de serviço Outposts, mas o tráfego de resposta deve ser permitido de volta para a VLAN do link de serviço.

| Protocolo | Porta de origem | Endereço de origem | Porta de destino | Endereço de destino |

|---|---|---|---|---|

UDP |

443 |

AWS Outposts link de serviço /26 |

443 |

AWS Outposts Redes públicas da região |

TCP |

1025-65535 |

AWS Outposts link de serviço /26 |

443 |

AWS Outposts Redes públicas da região |

UDP |

443 |

AWS Outposts Redes públicas da região |

443 |

AWS Outposts link de serviço /26 |

TCP |

443 |

AWS Outposts Redes públicas da região |

1025-65535 |

AWS Outposts link de serviço /26 |

nota

As instâncias em um Outpost não podem usar o link de serviço para se comunicar com instâncias em outros Outposts. Aproveite o roteamento por meio do gateway local ou da interface de rede local para se comunicar entre Outposts.

AWS Outposts os racks também são projetados com alimentação redundante e equipamentos de rede, incluindo componentes de gateway local. Para obter mais informações, consulte Resiliência em AWS Outposts.