Habilitar federação SAML com o AWS Identity and Access Management

A OpenSearch UI é compatível com o Security Assertion Markup Language 2.0 (SAML), um padrão aberto que muitos provedores de identidades usam. Isso habilita a federação de identidades com o AWS Identity and Access Management (IAM). Com esse suporte, os usuários da sua conta ou organização podem acessar diretamente a OpenSearch UI assumindo perfis do IAM. Você pode criar uma experiência de login único iniciada por provedor de identidades (IdP) para seus usuários finais, na qual eles podem fazer a autenticação no provedor de identidades externo e serem roteados diretamente para sua página definida na OpenSearch UI. Você também pode implementar um controle de acesso refinado configurando os usuários finais ou grupos para que assumam diferentes perfis do IAM com diferentes permissões para acessar a OpenSearch UI e as fontes de dados associadas.

Este tópico apresenta instruções passo a passo para configurar o uso de SAML com a OpenSearch UI. Nesses procedimentos, usamos as etapas para configurar a aplicação de gerenciamento de identidades e acesso Okta como exemplo. As etapas de configuração para outros provedores de identidades, como o Azure Active Directory e o Ping, são semelhantes.

Tópicos

Etapa 1: configurar a aplicação de provedor de identidades (Okta)

Etapa 3: criar a política de acesso do serviço do Amazon OpenSearch Service no IAM

Etapa 4: verificar a experiência de login único iniciada por provedor de identidades com o SAML

Etapa 5: configurar o controle de acesso refinado baseado em atributos SAML

Etapa 1: configurar a aplicação de provedor de identidades (Okta)

Para usar SAML com a OpenSearch UI, a primeira etapa é configurar o provedor de identidades.

Tarefa 1: criar usuários do Okta

-

Faça login na sua organização do Okta em https://login.okta.com/

como usuário com privilégios administrativos. -

No console do administrador, em Diretório no painel de navegação, escolha Pessoas.

-

Escolha Add person (Adicionar pessoa).

-

Em Nome, insira o nome do usuário.

-

Em Sobrenome, insira o sobrenome do usuário.

-

Em Nome do usuário, insira o nome de usuário do usuário no formato de e-mail.

-

Escolha Definirei a senha e insira uma senha

-

(Opcional) Desmarque a caixa O usuário deve alterar a senha no primeiro login se não quiser que o usuário altere a senha no primeiro login.

-

Escolha Salvar.

Tarefa 2: criar e atribuir grupos

-

Faça login na sua organização do Okta em https://login.okta.com/

como usuário com privilégios administrativos. -

No console do administrador, em Diretório no painel de navegação, escolha Grupos.

-

Escolha Add Group (Adicionar grupo).

-

Insira um nome de grupo e selecione Salvar.

-

Escolha o grupo recém-criado e escolha Atribuir pessoas.

-

Escolha o sinal de adição (+) e depois Concluído.

-

(Opcional) Repita as etapas de 1 a 6 para adicionar mais grupos.

Tarefa 3: criar aplicações da Okta

-

Faça login na sua organização do Okta em https://login.okta.com/

como usuário com privilégios administrativos. -

No console do administrador, em Applications no painel de navegação, escolha Applications.

-

Selecione Create App Integration (Criar integração de aplicações).

-

Escolha SAML 2.0 como método de login e, em seguida, escolha Next.

-

Insira um nome para a integração da aplicação (por exemplo,

OpenSearch_UI) e escolha Avançar. -

Insira os seguintes valores na aplicação; você não precisa alterar outros valores:

-

1. Em Single Sign On URL, insira

https://signin.aws.amazon.com/samlpara as regiões comerciais da AWS ou a URL específica da sua região. -

2. Em Audience URI (SP Entity ID), insira

urn:amazon:webservices. -

3. Em Name ID format, insira

EmailAddress.

-

-

Escolha Próximo.

-

Escolha I’m an Okta customer adding an internal app e depois This is an internal app that we have created.

-

Escolha Terminar.

-

Escolha Assignments e depois escolha Assign.

-

Escolha Atribuir a grupos e depois selecione Assign ao lado dos grupos que você deseja adicionar.

-

Selecione Concluído.

Tarefa 4: definir a configuração avançada do Okta

Depois de criar a aplicação SAML personalizada, conclua as etapas a seguir:

-

Faça login na sua organização do Okta em https://login.okta.com/

como usuário com privilégios administrativos. No console do administrador, na área General, escolha Edit em SAML settings.

-

Escolha Próximo.

-

Defina Default Relay State como o endpoint da interface do usuário do OpenSearch, usando o formato:

https://.region.console.aws.amazon.com/aos/home?region=region#opensearch/applications/application-id/redirectToDashboardURLEste é um exemplo:

https://us-east-2.console.aws.amazon.com/aos/home?region=us-east-2#opensearch/applications/abc123def4567EXAMPLE/redirectToDashboardURL -

Em Group Attribute Statements (optional), adicione o seguinte atributo:

-

Forneça o perfil do IAM e o provedor de identidades no formato separado por vírgula usando o atributo Role. Você usará esse mesmo perfil do IAM e provedor de identidades em uma etapa posterior ao definir a configuração da AWS.

-

Defina user.login para RoleSessionName. Isso é usado como um identificador para as credenciais temporárias que são emitidas quando o perfil é assumido.

Para referência:

Name Formato de nome Formato Exemplo https://aws.amazon.com/SAML/Attributes/RoleNão especificado

arn:aws:iam::aws-account-id:role/role-name,arn:aws:iam::aws-account-id:saml-provider/provider-namearn:aws:iam::111222333444:role/oktarole,arn:aws:iam::111222333444:saml-provider/oktaidphttps://aws.amazon.com/SAML/Attributes/RoleSessionNameNão especificado

user.loginuser.login -

-

Depois de adicionar as propriedades do atributo, escolha Avançar e, em seguida, escolha Finalizar.

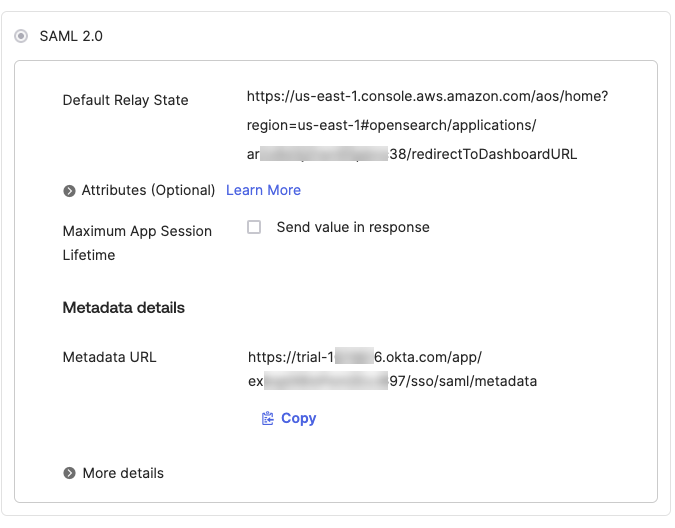

Os atributos devem ter formato semelhante aos mostrados na imagem a seguir. O valor do Default Relay State é a URL para definir a página inicial para usuários finais em sua conta ou organização após concluírem a validação de login único da Okta. Você pode defini-lo como qualquer página na interface do usuário do OpenSearch e depois fornecer esss URL aos usuários finais pretendidos.

Etapa 2: Definir a configuração da AWS para o Okta

Conclua as tarefas a seguir para configurar sua configuração da AWS para o Okta.

Tarefa 1: coletar informações do Okta

Para esta etapa, você precisará coletar suas informações do Okta para poder configurá-lo posteriormente na AWS.

-

Faça login na sua organização do Okta em https://login.okta.com/

como usuário com privilégios administrativos. -

Na guia Sign On canto inferior direito da página, escolha View SAML setup instructions.

-

Anote o valor de Identity Provider Single Sign-on URL. Você pode usar essa URL ao se conectar a qualquer cliente SQL de terceiros, como o SQL Workbench/J

. -

Use os metadados do provedor de identidades no bloco 4 e salve o arquivo de metadados no formato.xml (por exemplo,

metadata.xml).

Tarefa 2: criar o provedor do IAM

Para criar o provedor do IAM, conclua as seguintes etapas:

Faça login no Console de gerenciamento da AWS e abra o console do IAM, em https://console.aws.amazon.com/iam/

. -

No painel de navegação, em Gerenciamento de acesso, escolha Provedores de identidades.

-

Escolha Add provider (Adicionar provedor).

-

Em Tipo de provedor, selecione SAML.

-

Em Nome do provedor, insira um nome.

-

Em Documento de metadados, escolha Escolher arquivo e carregue o arquivo metadata file (.xml) que você baixou anteriormente.

-

Escolha Add provider (Adicionar provedor).

Tarefa 3: criar um perfil do IAM

Para criar seu perfil do AWS Identity and Access Management, conclua as seguintes etapas:

Faça login no Console de gerenciamento da AWS e abra o console do IAM, em https://console.aws.amazon.com/iam/

. -

No painel de navegação, em Gerenciamento de acesso, escolha Perfis.

-

Selecione Criar perfil.

-

Em Tipo de entidade confiável, escolha Federação SAML 2.0.

-

Em Provedor baseado em SAML 2.0, escolha o provedor de identidades que você criou anteriormente.

-

Selecione Permitir acesso programático e pelo Console de gerenciamento da AWS.

-

Escolha Próximo.

-

Na lista Políticas de permissões, marque as caixas de seleção da política que você criou anteriormente e do OpenSearchFullAccess.

-

Escolha Próximo.

-

Na seção Revisar, em Nome do perfil, insira um nome para o perfil, por exemplo,

oktarole. -

(Opcional) Em Descrição da imagem, insira uma breve da finalidade do perfil.

-

Selecione Criar perfil.

-

Navegue até o perfil que você acabou de criar, escolha a guia Relações de Confiança e escolha Editar política de confiança.

-

No painel Editar instrução, em Adicionar ações para o STS, selecione a caixa de TagSession.

-

Escolha Atualizar política.

Etapa 3: criar a política de acesso do serviço do Amazon OpenSearch Service no IAM

Saiba como configurar os perfis do IAM para o controle de acesso do OpenSearch. Com os perfis do IAM, você pode implementar um controle de acesso refinado para os seus grupos de usuários do Okta acessarem os recursos do OpenSearch. Este tópico demonstra a configuração baseada em perfil do IAM usando dois grupos de exemplo.

Você pode mapear as perfis de domínio do Amazon OpenSearch Service para perfis do IAM usando o mapeamento de perfis de backend, conforme demonstrado no exemplo a seguir:

{ "bob-group": { "hosts": [], "users": [], "reserved": false, "hidden": false, "backend_roles": [ "arn:aws:iam::111222333444:role/bob-group" ], "and_backend_roles": [] }, "alice-group": { "hosts": [], "users": [], "reserved": false, "hidden": false, "backend_roles": [ "arn:aws:iam::111222333444:role/alice-group" ], "and_backend_roles": [] } }

Etapa 4: verificar a experiência de login único iniciada por provedor de identidades com o SAML

Abra a URL do Default Relay State para abrir a página de autenticação da Okta. Insira as credenciais de um usuário final. Você é redirecionado automaticamente para a OpenSearch UI.

Você pode verificar suas credenciais atuais escolhendo o ícone do usuário na parte inferior do painel de navegação, conforme ilustrado na seguinte imagem:

Você também pode verificar as permissões de controle de acesso refinadas para o usuário acessando as Ferramentas do Desenvolvedor na parte inferior do painel de navegação e executando consultas no console. Veja os exemplos de consultas.

Etapa 5: configurar o controle de acesso refinado baseado em atributos SAML

Com o Amazon OpenSearch Service, você pode usar controle de acesso refinado com SAML para mapear usuários e grupos do seu provedor de identidades para usuários e perfis de controle de acesso refinado do OpenSearch de forma dinâmica. Você pode definir o escopo desses perfis para domínios e coleções com tecnologia sem servidor específicos do OpenSearch, e definir permissões no nível do índice e segurança no nível do documento.

nota

Para obter mais informações sobre controle de acesso da rede, consulte Controle de acesso refinado no Amazon OpenSearch Service.

Tópicos

Atributos do SAML para controle de acesso de alta granularidade

- subjectKey

-

Mapeia para um atributo de usuário exclusivo, como e-mail ou nome de usuário, que identifica o usuário para autenticação.

- rolesKey

-

Mapeia para atributos de grupo ou perfil no IdP, que determinam os perfis ou permissões para autorização.

Tarefa 1: configurar o Okta para controle de acesso refinado

Para configurar o Okta para controle de acesso refinado

-

Adicione um novo atributo para a entidade principal de usuário do OpenSearch na seção Instruções de atributo:

-

Nome: :

UserName -

Valor: .:

${user-email}

Esse atributo é usado como a chave de assunto na configuração refinada de controle de acesso do OpenSearch para autenticação.

-

-

Adiciona um atributo de grupo para perfis na seção Instrução de atributo de grupo:

-

Nome: :

groups -

Filtro:

OpenSearch_xxx

Esse atributo é usado como a chave de perfil para mapear grupos para perfis de controle de acesso refinado do OpenSearch para autorização.

-

Tarefa 2: configurar SAML no domínio do OpenSearch

Para configurar SAML em domínio do OpenSearch

-

No AWS Management Console, identifique o domínio do OpenSearch Service para o qual você deseja habilitar o controle de acesso refinado para os usuários da OpenSearch UI.

-

Navegue até a página de detalhes do domínio específico.

-

Selecione a guia Configuração de segurança e clique em Editar.

-

Expanda o SAML via federação do IAM.

-

Insira a

subjectKeye aroleKeyque você definiu no Okta. -

Selecione Salvar alterações.

Também é possível configurar um controle de acesso refinado usando o AWS CLI.

aws opensearch create-domain \ --domain-name testDomain \ --engine-version OpenSearch_1.3 \ --cluster-config InstanceType=r5.xlarge.search,InstanceCount=1,DedicatedMasterEnabled=false,ZoneAwarenessEnabled=false,WarmEnabled=false \ --access-policies '{"Version": "2012-10-17", "Statement":[{"Effect":"Allow","Principal":{"AWS":"*"},"Action":"es:*","Resource":"arn:aws:es:us-east-1:12345678901:domain/neosaml10/*"}]}' \ --domain-endpoint-options '{"EnforceHTTPS":true,"TLSSecurityPolicy":"Policy-Min-TLS-1-2-2019-07"}' \ --node-to-node-encryption-options '{"Enabled":true}' \ --encryption-at-rest-options '{"Enabled":true}' \ --advanced-security-options '{"Enabled":true,"InternalUserDatabaseEnabled":true,"MasterUserOptions":{"MasterUserName":"********","MasterUserPassword":"********"}, "IAMFederationOptions":{"Enabled": true,"SubjectKey":"TestSubjectKey","RolesKey":"TestRolesKey"}}' \ --ebs-options "EBSEnabled=true,VolumeType=gp2,VolumeSize=300" \ --no-verify-ssl \ --endpoint-url https://es.us-east-1.amazonaws.com \ --region us-east-1

Para atualizar um domínio existente:

aws opensearch update-domain-config \ --domain-name testDomain \ --advanced-security-options '{"Enabled":true,"InternalUserDatabaseEnabled":true,"MasterUserOptions":{"MasterUserName":"********","MasterUserPassword":"********"}, "IAMFederationOptions":{"Enabled": true,"SubjectKey":"TestSubjectKey","RolesKey":"TestRolesKey"}}' \ --ebs-options "EBSEnabled=true,VolumeType=gp2,VolumeSize=300" \ --no-verify-ssl \ --endpoint-url https://es.us-east-1.amazonaws.com \ --region us-east-1

Tarefa 3: configurar SAML nas coleções do OpenSearch sem Servidor

Para configurar o controle de acesso refinado baseado em SAML no OpenSearch sem Servidor

-

Abra o Console de gerenciamento da AWS e navegue até o Amazon OpenSearch Service.

-

No painel de navegação, em Tecnologia sem servidor, escolha Segurança e depois Autenticação.

-

Na seção Federação do IAM, selecione Editar.

É possível manusear com o controle de acesso refinado baseado em atributos do SAML usando essa configuração. A federação do IAM é desabilitada por padrão.

-

Selecione Habilitar federação do IAM.

-

Insira os valores

subjectKeyeroleKeyque você definiu no Okta.Para obter mais informações, consulte Atributos do SAML para controle de acesso de alta granularidade .

-

Selecione Salvar.

-

No painel de navegação, em Tecnologia sem servidor, escolha Política de acesso a dados.

-

Atualize uma política existente ou crie uma nova.

-

Expanda uma regra, escolha Adicionar entidades principais e selecione Usuários e grupos da Federação do IAM.

-

Adicione as entidades principais necessárias e escolha Salvar.

-

Selecione Conceder.

-

Nessa regra, faça o seguinte:

-

Selecione as permissões que você deseja definir para as entidades principais selecionadas.

-

Especifique as coleções nas quais você deseja aplicar as permissões.

-

Opcionalmente, defina as permissões em nível de índice.

nota

Você pode criar várias regras para atribuir permissões diferentes a diferentes grupos de entidades principais.

-

-

Quando terminar, escolha Save (Salvar).

-

Escolha Criar.

Como alternativa, você pode usar a CLI para criar as configurações de segurança para coleções, conforme abaixo:

aws opensearchserverless create-security-config --region "region" --type iamfederation --name "configuration_name" --description "description" --iam-federation-options '{"groupAttribute":"GroupKey","userAttribute":"UserKey"}'