As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Conta do Shared Services

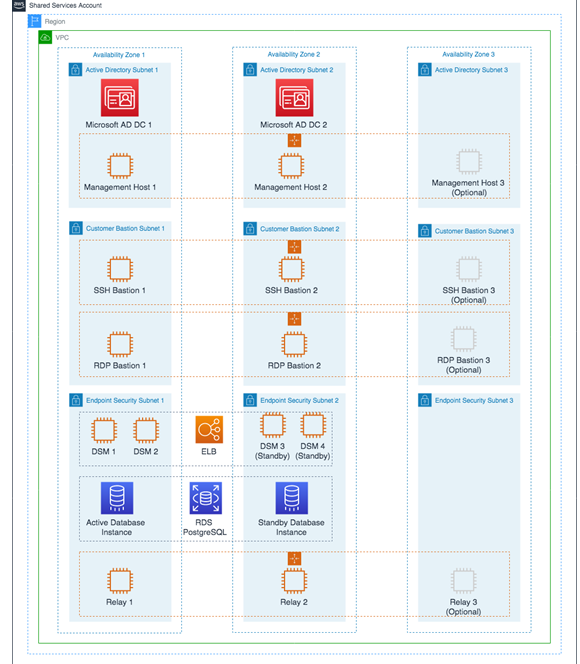

A conta de Serviços Compartilhados serve como hub central para a maioria dos serviços de plano de dados do AMS. A conta contém a infraestrutura e os recursos necessários para gerenciamento de acesso (AD), gerenciamento de segurança de terminais (Trend Micro) e contém os bastiões do cliente (SSH/RDP). Uma visão geral de alto nível dos recursos contidos na Conta de Serviços Compartilhados é mostrada no gráfico a seguir.

A VPC do Shared Services é composta pela sub-rede AD, pela sub-rede EPS e pela sub-rede Customer Bastions nas três zonas de disponibilidade (). AZs Os recursos criados na VPC do Shared Services estão listados abaixo e exigem sua contribuição.

Intervalo CIDR da VPC do Shared Services: ao criar uma VPC, você deve especificar uma faixa de endereços IPv4 para a VPC na forma de um bloco de roteamento entre domínios sem classe (CIDR); por exemplo, 10.0.1.0/24. Este é o bloco CIDR principal da VPC.

nota

A equipe do AMS recomenda o intervalo de /23.

Detalhes do Active Directory: O Microsoft Active Directory (AD) é utilizado para user/resource gerenciamento, autenticação/autorização e DNS em todas as suas contas de landing zone com várias contas do AMS. O AMS AD também é configurado com uma confiança unidirecional em seu Active Directory para autenticação baseada em confiança. A entrada a seguir é necessária para criar o AD:

Nome de domínio totalmente qualificado (FQDN): o nome de domínio totalmente qualificado para o diretório AWS Managed Microsoft AD. O domínio não deve ser um domínio existente ou um domínio secundário de um domínio existente na sua rede.

Nome NetBIOS do domínio: Se você não especificar um nome NetBIOS, o AMS padronizará o nome para a primeira parte do DNS do seu diretório. Por exemplo, corp para o diretório DNS corp.example.com.

Trend Micro — segurança de proteção de terminais (EPS): A proteção de terminais (EPS) da Trend Micro é o principal componente do AMS para segurança do sistema operacional. O sistema é composto pelo Deep Security Manager (DSM), EC2 instâncias, instâncias de retransmissão e um agente presente em todas as EC2 instâncias do plano de dados e do cliente. EC2

Você deve assumir o

EPSMarketplaceSubscriptionRolena conta de Serviços Compartilhados e assinar a AMI do Trend Micro Deep Security (BYOL) ou o Trend Micro Deep Security (Marketplace).As seguintes entradas padrão são necessárias para criar o EPS (se você quiser mudar dos padrões):

Tipo de instância de retransmissão: valor padrão - m5.large

Tipo de instância DSM: valor padrão - m5.xlarge

Tamanho da instância de banco de dados: valor padrão - 200 GB

Tipo de instância do RDS: valor padrão - db.m5.large

Bastions do cliente: você recebe bastiões SSH ou RDP (ou ambos) na Conta de Serviços Compartilhados para acessar outros hosts em seu ambiente AMS. Para acessar a rede AMS como usuário (SSH/RDP), you must use "customer" Bastions as the entry point. The network path originates from the on-premise network, goes through DX/VPNpara o gateway de trânsito (TGW) e, em seguida, ser roteada para a VPC do Shared Services. Depois de acessar o bastion, você pode ir para outros hosts no ambiente AMS, desde que a solicitação de acesso tenha sido concedida.

As seguintes entradas são necessárias para os bastiões SSH.

Capacidade de instância desejada do SSH Bastion: valor padrão - 2.

Instâncias máximas do SSH Bastion: valor padrão - 4.

Instâncias mínimas do SSH Bastion: valor padrão -2.

Tipo de instância SSH Bastion: Valor padrão - m5.large (pode ser alterado para economizar custos; por exemplo, um t3.medium).

SSH Bastion Ingress CIDRs: intervalos de endereços IP a partir dos quais os usuários da sua rede acessam o SSH Bastions.

-

As entradas a seguir são necessárias para os bastiões do Windows RDP.

Tipo de instância do RDP Bastion: Valor padrão - t3.medium.

Sessões mínimas desejadas do RDP Bastion: valor padrão - 2.

Sessões máximas de RDP: valor padrão -10.

Tipo de configuração RDP Bastion: Você pode escolher uma das configurações abaixo

SecureStandard = Um usuário recebe um bastião e somente um usuário pode se conectar ao bastião.

SecureHA = Um usuário recebe dois bastiões em duas AZs diferentes para se conectar e somente um usuário pode se conectar ao bastião.

SharedStandard = Um usuário recebe um bastião para se conectar e dois usuários podem se conectar ao mesmo bastião ao mesmo tempo.

SharedHA = Um usuário recebe dois bastiões em duas AZs diferentes para se conectar e dois usuários podem se conectar ao mesmo bastião ao mesmo tempo.

Entrada RDP do cliente CIDRs: intervalos de endereços IP a partir dos quais os usuários da sua rede acessarão o RDP Bastions.