As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Use o AMS SSP para provisionar AWS Secrets Manager em sua conta AMS

Use o modo AMS Self-Service Provisioning (SSP) para acessar os AWS Secrets Manager recursos diretamente em sua conta gerenciada pelo AMS. AWS Secrets Manager ajuda você a proteger os segredos necessários para acessar seus aplicativos, serviços e recursos de TI. O serviço permite que você alterne, gerencie e recupere facilmente credenciais de banco de dados, chaves de API e outros segredos em todo o ciclo de vida. Usuários e aplicativos recuperam segredos com uma chamada para o Secrets Manager APIs, eliminando a necessidade de codificar informações confidenciais em texto simples. O Secrets Manager oferece alternância secreta com integração embutida para o Amazon RDS, o Amazon Redshift e o Amazon DocumentDB. Além disso, o serviço é extensível a outros tipos de segredos, incluindo chaves e OAuth tokens de API. Para saber mais, consulte AWS Secrets Manager

nota

Por padrão, os operadores do AMS podem acessar segredos criptografados usando a AWS KMS chave padrão da conta (CMK). AWS Secrets Manager Se você quiser que seus segredos fiquem inacessíveis às operações do AMS, use uma CMK personalizada, com uma política de chaves AWS Key Management Service (AWS KMS) que defina as permissões apropriadas aos dados armazenados no segredo.

Perguntas frequentes sobre o Secrets Manager in AWS Managed Services

P: Como faço para solicitar acesso à AWS Secrets Manager minha conta do AMS?

Solicite acesso ao Secrets Manager enviando uma RFC com o tipo de alteração Management | AWS service | Self-provisioned service | Add (ct-3qe6io8t6jtny). Essa RFC provisiona as seguintes funções do IAM para sua conta: customer_secrets_manager_console_role e. customer-rotate-secrets-lambda-role O customer_secrets_manager_console_role é usado como uma função de administrador para provisionar e gerenciar os segredos, e customer-rotate-secrets-lambda-role é usado como a função de execução do Lambda para as funções do Lambda que alternam os segredos. Depois de provisionado em sua conta, você deve integrar a customer_secrets_manager_console_role função em sua solução de federação.

P: Quais são as restrições de uso AWS Secrets Manager na minha conta AMS?

A funcionalidade completa do AWS Secrets Manager está disponível em sua conta AMS, junto com a funcionalidade de rotação automática de segredos. No entanto, observe que configurar sua rotação usando “Criar uma nova função Lambda para realizar a rotação” não é suportado porque requer permissões elevadas para criar a pilha (criação da função IAM e da função Lambda), CloudFormation o que ignora o processo de gerenciamento de alterações. O AMS Advanced suporta apenas “Usar uma função Lambda existente para realizar rotação”, onde você gerencia suas funções do Lambda para alternar segredos usando a função de administrador do Lambda SSPS. AWS O AMS Advanced não cria nem gerencia o Lambda para alternar os segredos.

P: Quais são os pré-requisitos ou dependências para usar AWS Secrets Manager na minha conta do AMS?

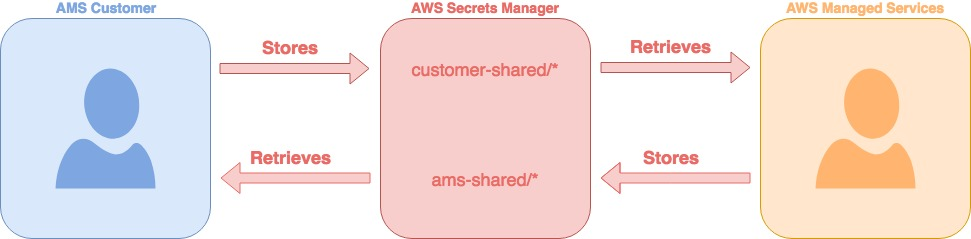

Os namespaces a seguir estão reservados para uso pelo AMS e não estão disponíveis como parte do acesso direto a: AWS Secrets Manager

arn:aws:secretsmanager: *:*:secret:ams-shared/*

arn:aws:secretsmanager: *:*:secret:customer-shared/*

arn:aws:secretsmanager: *:*:secret:ams/*

Compartilhamento de chaves usando o Secrets Manager (AMS SSPS)

Compartilhar segredos com o AMS no texto simples de um RFC, solicitação de serviço ou relatório de incidente resulta em um incidente de divulgação de informações, e o AMS retira essas informações do caso e solicita que você regenere as chaves.

Você pode usar AWS Secrets Managercustomer-shared

Perguntas frequentes sobre compartilhamento de chaves usando o Secrets Manager

P: Que tipo de segredos devem ser compartilhados usando o Secrets Manager?

Alguns exemplos são chaves pré-compartilhadas para criação de VPN, chaves confidenciais, como chaves de autenticação (IAM, SSH), chaves de licença e senhas.

P: Como posso compartilhar as chaves com o AMS usando o Secrets Manager?

Faça login no console AWS de gerenciamento usando seu acesso federado e a função apropriada:

para SALZ, o

Customer_ReadOnly_Rolepara MALZ,

AWSManagedServicesChangeManagementRole.Navegue até o AWS Secrets Manager console

e clique em Armazenar um novo segredo. Selecione Other type of secrets (Outro tipo de segredos).

Insira o valor secreto como texto sem formatação e use a criptografia KMS padrão. Clique em Next.

Insira o nome secreto e a descrição, o nome sempre começa com customer-shared/. Por exemplo, customer-shared/mykey2022. Clique em Next.

Deixe a rotação automática desativada, clique em Avançar.

Revise e clique em Armazenar para salvar o segredo.

Responda-nos com o nome secreto por meio da solicitação de serviço, RFC ou relatório de incidente, para que possamos identificar e recuperar o segredo.

P: Quais permissões são necessárias para compartilhar as chaves usando o Secrets Manager?

SALZ: Procure a política customer_secrets_manager_shared_policy gerenciada do IAM e verifique se o documento da política é o mesmo anexado nas etapas de criação abaixo. Confirme se a política está anexada às seguintes funções do IAM:Customer_ReadOnly_Role.

MALZ: Valide se oAMSSecretsManagerSharedPolicy, está anexado à AWSManagedServicesChangeManagementRole função que permite a GetSecretValue ação no ams-shared namespace.

Exemplo:

{ "Action": "secretsmanager:*", "Resource": [ "arn:aws:secretsmanager:*:*:secret:ams-shared/*", "arn:aws:secretsmanager:*:*:secret:customer-shared/*" ], "Effect": "Allow", "Sid": "AllowAccessToSharedNameSpaces" }

nota

As permissões necessárias são concedidas quando você adiciona um serviço AWS Secrets Manager provisionado de autoatendimento.