As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Firewall de saída gerenciado de Palo Alto

O AMS fornece uma solução gerenciada de firewall de saída de Palo Alto, que permite a filtragem do tráfego de saída da Internet para todas as redes no ambiente Multi-Account Landing Zone (excluindo serviços públicos). Essa solução combina a tecnologia de firewall líder do setor (Palo Alto VM-300) com os recursos de gerenciamento de infraestrutura da AMS para implantar, monitorar, gerenciar, escalar e restaurar a infraestrutura em ambientes operacionais compatíveis. Terceiros, incluindo a Palo Alto Networks, não têm acesso aos firewalls; eles são gerenciados exclusivamente pelos engenheiros da AMS.

Controle de tráfego

A solução gerenciada de firewall de saída gerencia uma lista de permissões de domínio composta por domínios exigidos pelo AMS para serviços como backup e patch, bem como seus domínios definidos. Quando o tráfego de saída da Internet é roteado para o firewall, uma sessão é aberta, o tráfego é avaliado e, se corresponder a um domínio permitido, o tráfego é encaminhado para o destino.

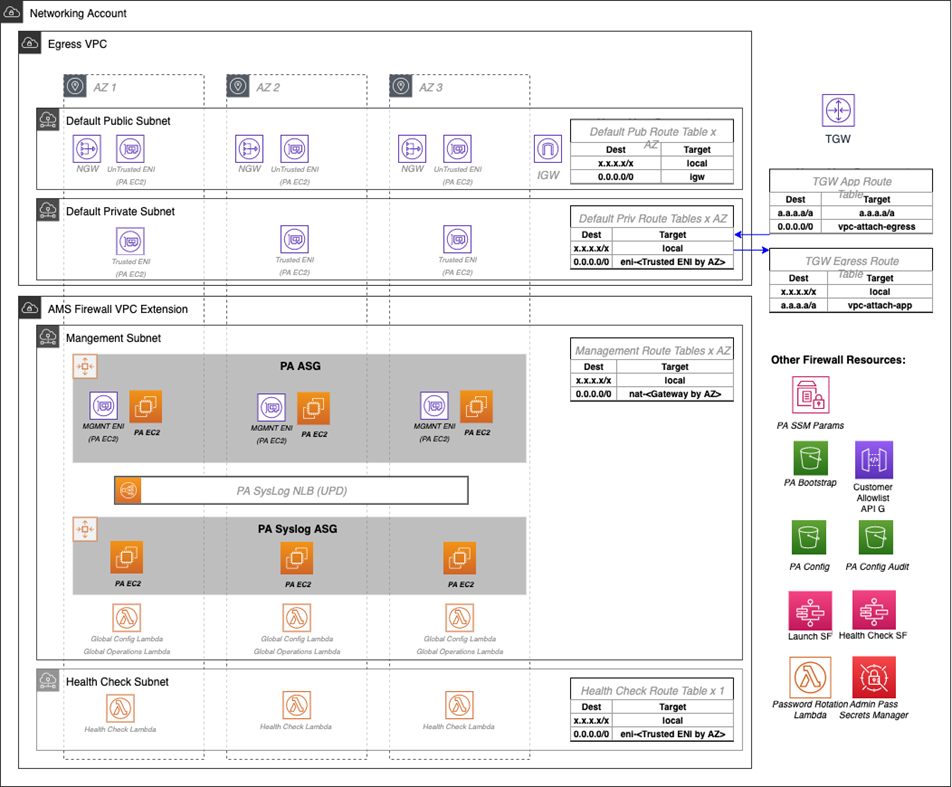

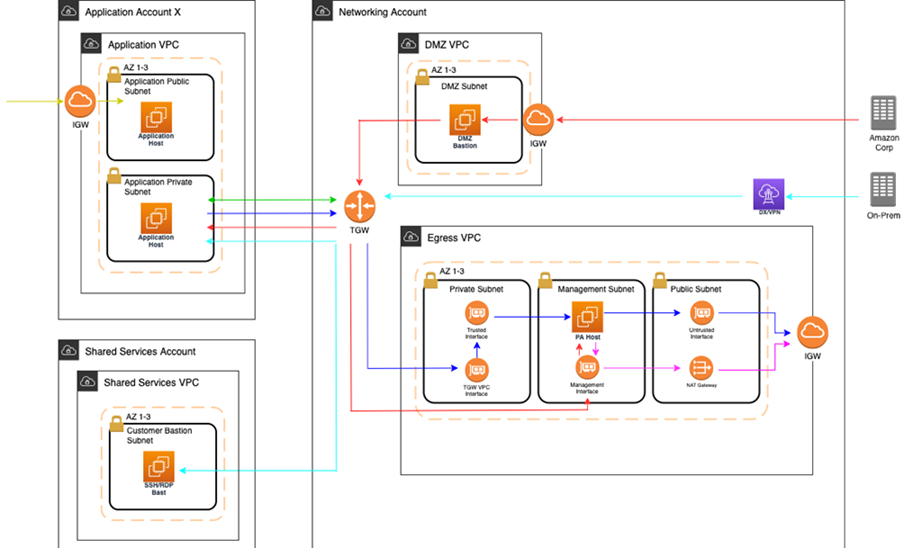

Arquitetura

A solução de firewall de saída gerenciada segue um modelo de alta disponibilidade, em que dois a três firewalls são implantados dependendo do número de zonas de disponibilidade (). AZs A solução utiliza parte do espaço IP da VPC de saída padrão, mas também provisiona uma extensão de VPC (/24) para os recursos adicionais necessários para gerenciar os firewalls.

Fluxo de rede

Em um alto nível, o roteamento do tráfego de saída pública permanece o mesmo, exceto pela forma como o tráfego é roteado para a Internet a partir da VPC de saída:

O tráfego de saída destinado à Internet é enviado ao Transit Gateway (TGW) por meio da tabela de rotas da VPC

O TGW roteia o tráfego para a VPC de saída por meio da tabela de rotas TGW

A VPC roteia o tráfego para a Internet por meio das tabelas de rotas de sub-rede privada

No ambiente padrão da Multi-Account Landing Zone, o tráfego da Internet é enviado diretamente para um gateway de conversão de endereços de rede (NAT). A solução de firewall gerenciado reconfigura as tabelas de rotas da sub-rede privada para apontar a rota padrão (0.0.0.0/0) para uma interface de firewall.

Os firewalls em si contêm três interfaces:

Interface confiável: interface privada para receber tráfego a ser processado.

Interface não confiável: interface pública para enviar tráfego para a Internet. Como os firewalls executam NAT, os servidores externos aceitam solicitações desses endereços IP públicos.

Interface de gerenciamento: interface privada para API de firewall, atualizações, console e assim por diante.

Em todo o roteamento, o tráfego é mantido na mesma zona de disponibilidade (AZ) para reduzir o tráfego entre AZ. O tráfego só passa AZs quando ocorre um failover.

Modificação da lista de permissões

Após a integração, uma lista de permissões padrão chamada ams-allowlist é criada, contendo endpoints públicos exigidos pelo AMS, bem como endpoints públicos para corrigir hosts Windows e Linux. Depois de operar, você pode criar RFCs no console AMS na categoria Management | Managed Firewall | Outbound (Palo Alto) para criar ou excluir listas de permissões ou modificar os domínios. Esteja ciente de que ams-allowlist não pode ser modificado. Os RFCs são manipulados com automação total (eles não são manuais).

Política de segurança personalizada

As políticas de segurança determinam se uma sessão deve ser bloqueada ou permitida com base nos atributos do tráfego, como a zona de segurança de origem e destino, o endereço IP de origem e destino e o serviço. Políticas de segurança personalizadas são suportadas de forma totalmente automatizada RFCs. CTs a opção para criar ou excluir uma política de segurança pode ser encontrada na categoria Gerenciamento | Firewall Gerenciado | Saída (Palo Alto), e a CT para editar uma política de segurança existente pode ser encontrada na categoria Implantação | Firewall Gerenciado | Saída (Palo Alto). Você poderá criar novas políticas de segurança, modificar políticas de segurança ou excluir políticas de segurança.

nota

A política de segurança padrão ams-allowlist não pode ser modificada

CloudWatch Painéis de saída do PA

Dois painéis podem ser encontrados CloudWatch para fornecer uma visão agregada de Palo Alto (PA). O AMS-MF-PA-Egress-Config-Dashboard fornece uma visão geral da configuração do PA, links para listas de permissões e uma lista de todas as políticas de segurança, incluindo seus atributos. O painel AMS-MF-PA-Egress-Dashboard pode ser personalizado para filtrar registros de tráfego. Por exemplo, para criar um painel para uma política de segurança, você pode criar uma RFC com um filtro como:

fields @timestamp, @message | filter @logStream like /pa-traffic-logs/ | filter @message like /<Security Policy Name>/ | parse @message "*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*," as x1, @x2, @x3, @x4, @type, @x6, @x7, @source_ip, @destination_ip, @source_nat_ip, @dest_nat_ip, @rule, @x13, @x14, @application, @x16, @from_zone, @to_zone, @x19, @x20, @x21, @x22, @session_id, @x24, @source_port, @destination_port, @source_nat_port, @destination_nat_port, @x29, @protocol, @action, @bytes, @bytes_sent, @bytes_recieved, @packets, @x36, @x37, @category, @x39, @x40, @x41, @source_country, @destination_country, @x44, @packets_sent, @packets_recieved, @session_end_reason, @x48, @x49, @x50 | display @timestamp, @rule, @action, @session_end_reason, @protocol, @source_ip, @destination_ip, @source_port, @destination_port, @session_id, @from_zone, @to_zone, @category, @bytes_sent, @bytes_recieved, @packets_sent, @packets_recieved, @source_country, @destination_country

Modelo de failover

A solução de firewalls inclui dois ou três hosts de Palo Alto (PA) (um por AZ). Os canários Healthy Check funcionam em um cronograma constante para avaliar a saúde dos hospedeiros. Se um host for identificado como não íntegro, o AMS será notificado e o tráfego dessa AZ será automaticamente transferido para um host íntegro em outra AZ por meio da alteração da tabela de rotas. Como o fluxo de trabalho da verificação de integridade está em execução constante, se o host ficar íntegro novamente devido a problemas transitórios ou à correção manual, o tráfego será direcionado de volta para a AZ correta com o host íntegro.

Escalabilidade

O AMS monitora o firewall quanto aos limites de taxa de transferência e escalabilidade. Quando os limites de taxa de transferência excedem os limites mais baixos da marca d'água (CPU/rede), o AMS recebe um alerta. Um limite baixo de produção de água indica que os recursos estão se aproximando da saturação, chegando a um ponto em que a AMS avaliará as métricas ao longo do tempo e tentará sugerir soluções de escalabilidade.

Backup e restauração

Os backups são criados durante a inicialização inicial, após qualquer alteração na configuração e em intervalos regulares. Os backups de inicialização inicial são criados por host, mas as alterações na configuração e os backups com intervalos regulares são realizados em todos os hosts de firewall quando o fluxo de trabalho de backup é invocado. Os engenheiros do AMS podem criar backups adicionais fora dessas janelas ou fornecer detalhes do backup, se solicitado.

Os engenheiros do AMS podem realizar a restauração dos backups de configuração, se necessário. Se for necessária uma restauração, ela ocorrerá em todos os hosts para manter a configuração entre os hosts sincronizada.

A restauração também pode ocorrer quando um host exige a reciclagem completa de uma instância. Uma restauração automática do backup mais recente ocorre quando uma nova EC2 instância é provisionada. Em geral, os hosts não são reciclados regularmente e são reservados para falhas graves ou trocas de AMI necessárias. As reciclagens do host são iniciadas manualmente e você é notificado antes que uma reciclagem ocorra.

Além dos backups da configuração do firewall, suas regras específicas da lista de permissões são copiadas separadamente. Um backup é criado automaticamente quando suas regras de lista de permissões definidas são modificadas. A restauração do backup da lista de permissões pode ser realizada por um engenheiro do AMS, se necessário.

Atualizações

A solução AMS Managed Firewall requer várias atualizações ao longo do tempo para adicionar melhorias ao sistema, recursos adicionais ou atualizações ao sistema operacional (SO) ou ao software do firewall.

A maioria das mudanças não afetará o ambiente em execução, como a atualização da infraestrutura de automação, mas outras mudanças, como rotação de instâncias de firewall ou atualização do sistema operacional, podem causar interrupções. Quando uma possível interrupção do serviço devido a atualizações for avaliada, o AMS coordenará com você para acomodar as janelas de manutenção.

Acesso do operador

Os operadores do AMS usam suas ActiveDirectory credenciais para fazer login no dispositivo Palo Alto e realizar operações (por exemplo, aplicar patches, responder a um evento etc.). A solução retém registros padrão de autenticação e alteração de configuração do operador AMS para rastrear as ações realizadas nos Palo Alto Hosts.

Registros padrão

Por padrão, os registros gerados pelo firewall residem no armazenamento local de cada firewall. Com o tempo, os registros locais serão excluídos com base na utilização do armazenamento. A solução AMS fornece o envio em tempo real dos registros das máquinas para CloudWatch os registros; para obter mais informações, consulteCloudWatch Integração de registros.

Os engenheiros do AMS ainda podem consultar e exportar registros diretamente das máquinas, se necessário. Além disso, os registros podem ser enviados para um Panorama de propriedade do cliente; para obter mais informações, consulte. Integração Panorama

Os registros coletados pela solução são os seguintes:

| Tipo de log | Descrição |

|---|---|

Tráfego |

Exibe uma entrada para o início e o fim de cada sessão. Cada entrada inclui data e hora, zonas de origem e destino, endereços e portas, nome do aplicativo, nome da regra de segurança aplicada ao fluxo, ação da regra (permitir, negar ou descartar), interface de entrada e saída, número de bytes e motivo do término da sessão. A coluna Tipo indica se a entrada é para o início ou o fim da sessão, ou se a sessão foi negada ou cancelada. Uma “queda” indica que a regra de segurança que bloqueou o tráfego especificou “qualquer” aplicativo, enquanto uma “negação” indica que a regra identificou um aplicativo específico. Se o tráfego for descartado antes que o aplicativo seja identificado, como quando uma regra elimina todo o tráfego de um serviço específico, o aplicativo é mostrado como “não aplicável”. |

Ameaça |

Exibe uma entrada para cada alarme de segurança gerado pelo firewall. Cada entrada inclui a data e a hora, o nome ou URL da ameaça, as zonas de origem e destino, endereços e portas, o nome do aplicativo e a ação do alarme (permitir ou bloquear) e a gravidade. A coluna Tipo indica o tipo de ameaça, como “vírus” ou “spyware”; a coluna Nome é a descrição ou URL da ameaça; e a coluna Categoria é a categoria de ameaça (como “keylogger”) ou categoria de URL. |

Filtragem de URL |

Exibe registros de filtros de URL, que controlam o acesso a sites e se os usuários podem enviar credenciais para sites. |

Configuração |

Exibe uma entrada para cada alteração de configuração. Cada entrada inclui a data e a hora, o nome de usuário do administrador, o endereço IP de onde a alteração foi feita, o tipo de cliente (interface web ou CLI), o tipo de comando executado, se o comando foi bem-sucedido ou falhou, o caminho de configuração e os valores antes e depois da alteração. |

Sistema |

Exibe uma entrada para cada evento do sistema. Cada entrada inclui a data e a hora, a gravidade do evento e uma descrição do evento. |

alarmes |

O registro de alarmes registra informações detalhadas sobre os alarmes gerados pelo sistema. As informações nesse registro também são relatadas em Alarmes. Consulte “Definir configurações de alarme”. |

Autenticação |

Exibe informações sobre eventos de autenticação que ocorrem quando os usuários finais tentam acessar recursos de rede cujos acessos são controlados pelas regras da política de autenticação. Os usuários podem usar essas informações para ajudar a solucionar problemas de acesso e ajustar a política de autenticação do usuário conforme necessário. Em conjunto com objetos de correlação, os usuários também podem usar os registros de autenticação para identificar atividades suspeitas na rede do usuário, como ataques de força bruta. Opcionalmente, os usuários podem configurar as regras de autenticação para registrar os tempos limite de autenticação. Esses tempos limite estão relacionados ao período em que um usuário precisa se autenticar para um recurso apenas uma vez, mas pode acessá-lo repetidamente. Ver informações sobre os tempos limite ajuda os usuários a decidir se e como ajustá-los. |

Unificado |

Exibe as entradas mais recentes do registro de tráfego, ameaças, filtragem de URL, WildFire envios e filtragem de dados em uma única visualização. A visualização coletiva de registros permite que os usuários investiguem e filtrem esses diferentes tipos de registros juntos (em vez de pesquisar cada conjunto de registros separadamente). Ou os usuários podem escolher quais tipos de registro exibir: clique na seta à esquerda do campo de filtro e selecione tráfego, ameaça, URL, dados, and/or incêndio para exibir somente os tipos de registro selecionados. |

Gerenciamento de eventos

O AMS monitora continuamente a capacidade, o status de saúde e a disponibilidade do firewall. As métricas geradas pelo firewall, bem como as métricas AWS/AMS geradas, são usadas para criar alarmes que são recebidos pelos engenheiros de operações do AMS, que investigarão e resolverão o problema. Os alarmes atuais abrangem os seguintes casos:

Alarmes de eventos:

Utilização da CPU do Firewall Dataplane

Utilização da CPU - CPU do Dataplane (tráfego de processamento)

A utilização do pacote de plano de dados do firewall está acima de 80%

Utilização de pacotes - Dataplane (processamento de tráfego)

Utilização da sessão do Firewall Dataplane

Sessão ativa do Firewall Dataplane

Utilização agregada da CPU do firewall

Utilização da CPU em todos CPUs

Failover pela AZ

Alarmes quando ocorre um failover em uma AZ

Host de Syslog não íntegro

O host do Syslog falha na verificação de integridade

Alarmes de gerenciamento:

Alarme de falha do Health Check Monitor

Quando o fluxo de trabalho de verificação de integridade falha inesperadamente

Isso é para o fluxo de trabalho em si, não se uma verificação de integridade do firewall falhar

Alarme de falha de rotação de senha

Quando a rotação da senha falha

A senha do usuário da API/serviço é trocada a cada 90 dias

Métricas

Todas as métricas são capturadas e armazenadas CloudWatch na conta de rede. Eles podem ser visualizados obtendo acesso ao console à conta de rede e navegando até o CloudWatch console. Métricas individuais podem ser visualizadas na guia de métricas ou em um painel de painel único de métricas selecionadas e métricas agregadas podem ser visualizadas navegando até a guia Painel e selecionando AMS-MF-PA-Egress-Dashboard.

Métricas personalizadas:

Verificação de integridade

Namespace: AMS/MF/PA/Egress

PARouteTableConnectionsByAZ

PAUnhealthyByInstance

PAUnhealthyAggregatedByAZ

PAHealthCheckLockState

Firewall gerado

Espaço para nomes:/AMS/MF/PA/Egress<instance-id>

DataPlaneCPUUtilizationPct

DataPlanePacketBuffferUtilization

panela GPGateway UtilizationPct

panSessionActive

panSessionUtilization

CloudWatch Integração de registros

CloudWatch A integração de registros encaminha os registros dos firewalls para o CloudWatch Logs, o que reduz o risco de perda de registros devido à utilização do armazenamento local. Os registros são preenchidos em tempo real à medida que os firewalls os geram e podem ser visualizados sob demanda por meio do console ou da API.

Consultas complexas podem ser criadas para análise de registros ou exportadas para CSV usando o Insights. CloudWatch Além disso, o CloudWatch painel personalizado do AMS Managed Firewall também mostrará uma visão rápida de consultas específicas de registros de tráfego e uma visualização gráfica do tráfego e dos impactos de políticas ao longo do tempo. A utilização de CloudWatch registros também permite a integração nativa com outros serviços da AWS, como o AWS Kinesis.

nota

Os registros de PA não podem ser encaminhados diretamente para um coletor Syslog existente no local ou de terceiros. A solução AMS Managed Firewall fornece o envio em tempo real dos registros das máquinas de PA para o AWS CloudWatch Logs. Você pode usar o recurso CloudWatch Logs Insight para executar consultas ad-hoc. Além disso, os registros podem ser enviados para a solução de gerenciamento de Panorama de Palo Alto. CloudWatch os registros também podem ser encaminhados para outros destinos usando filtros de CloudWatch assinatura. Saiba mais sobre Panorama na seção a seguir. Para saber mais sobre o Splunk, consulte Integração com o Splunk.

Integração Panorama

O AMS Managed Firewall pode, opcionalmente, ser integrado ao seu Panorama existente. Isso permite que você visualize as configurações do firewall do Panorama ou encaminhe os registros do firewall para o Panorama. A integração do Panorama com o AMS Managed Firewall é somente para leitura, e as alterações de configuração nos firewalls do Panorama não são permitidas. O Panorama é totalmente gerenciado e configurado por você. O AMS será responsável apenas por configurar os firewalls para se comunicar com ele.

Licenciamento

O preço do AMS Managed Firewall depende do tipo de licença usada, por hora ou traga sua própria licença (BYOL), e do tamanho da instância na qual o dispositivo é executado. Você deve solicitar o tamanho das instâncias e as licenças do firewall de Palo Alto de sua preferência por meio do AWS Marketplace.

Licenças do Marketplace: aceite os termos e condições do VM-Series Next-Generation Firewall Bundle 1 da conta de rede no MALZ.

Licenças BYOL: aceite os termos e condições do VM-Series Next-Generation Firewall (BYOL) da conta de rede no MALZ e compartilhe o “código de autenticação BYOL” obtido após a compra da licença para a AMS.

Limitações

No momento, o AMS oferece suporte ao firewall da série VM-300 ou da série VM-500. As configurações podem ser encontradas aqui: Modelos da série VM em instâncias da AWS

nota

A solução AMS é executada no modo Ativo-Ativo, pois cada instância de PA em sua AZ processa o tráfego de saída de sua respectiva AZ. Portanto, com duas AZs, cada instância PA processa o tráfego de saída de até 5 Gbps e fornece efetivamente uma taxa de transferência geral de 10 Gbps em duas. AZs O mesmo vale para todos os limites em cada AZ. Se a verificação de integridade do AMS falhar, transferimos o tráfego da AZ com o PA incorreto para outra AZ e, durante a substituição da instância, a capacidade é reduzida até os AZs limites restantes.

Atualmente, o AMS não oferece suporte a outros pacotes de Palo Alto disponíveis no AWS Marketplace; por exemplo, você não pode solicitar o “VM-Series Next-Generation Firewall Bundle 2". Observe que a solução AMS Managed Firewall usando Palo Alto atualmente fornece apenas uma oferta de filtragem de tráfego de saída, portanto, o uso de pacotes avançados da série VM não forneceria nenhum recurso ou benefício adicional.

Requisitos de integração

Você deve revisar e aceitar os termos e condições do firewall de próxima geração da série VM de Palo Alto no AWS Marketplace.

Você deve confirmar o tamanho da instância que deseja usar com base na carga de trabalho esperada.

Você deve fornecer um bloco CIDR /24 que não entre em conflito com as redes em seu ambiente de zona de destino de várias contas ou no local. Ela deve ser da mesma classe da VPC de saída (a solução fornece uma extensão de VPC /24 para a VPC de saída).

Preços

Os custos da infraestrutura básica do AMS Managed Firewall são divididos em três fatores principais: a EC2 instância que hospeda o firewall Palo Alto, a licença de software, as licenças da série VM da Palo Alto e as integrações. CloudWatch

Os preços a seguir são baseados no firewall da série VM-300.

EC2 Instâncias: O firewall de Palo Alto é executado em um modelo de alta disponibilidade de 2 a 3 EC2 instâncias, em que a instância é baseada nas cargas de trabalho esperadas. O custo da instância depende da região e do número de AZs

Por exemplo, us-east-1, m5.xlarge, 3 AZs

$0,192 * 24 * 30* 3 = $414,72

https://aws.amazon.com/ec2/preços/sob demanda/

Licenças Palo Alto: O custo da licença de software de um firewall de próxima geração do Palo Alto VM-300 depende do número de AZ e do tipo de instância.

Por exemplo, us-east-1, m5.xlarge, 3 AZs

$0,87 * 24 * 30* 3 = $1879,20

https://aws.amazon.com/marketplace/PP/B083M7JPKB? ref_=srh_res_product_title #pdp -pricing

CloudWatch Integração de CloudWatch registros: a integração de registros utiliza SysLog servidores (EC2 - t3.medium), NLB e registros. CloudWatch O custo dos servidores é baseado na região e no número de AZs, e o custo dos NLB/CloudWatch registros varia de acordo com a utilização do tráfego.

Por exemplo, us-east-1, t3.medium, 3AZ

0,0416 USD* 24 * 30* 3 = 89,86 US$

https://aws.amazon.com/ec2/preços/sob demanda/

https://aws.amazon.com/cloudwatch/preços/