As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Opções do AMS Bastion durante a migração/integração de aplicativos

Para oferecer a você a melhor experiência durante os esforços de migração, abaixo estão as possíveis opções que o AMS poderia aproveitar atualmente:

Opção 1: Ignorar o Bastions apenas para fins de migração (você deve aprovar isso para fins de segurança como medida temporária).

Observação: os recursos de auditoria ainda estarão disponíveis para garantir que o AMS tenha visibilidade de cada solicitação.

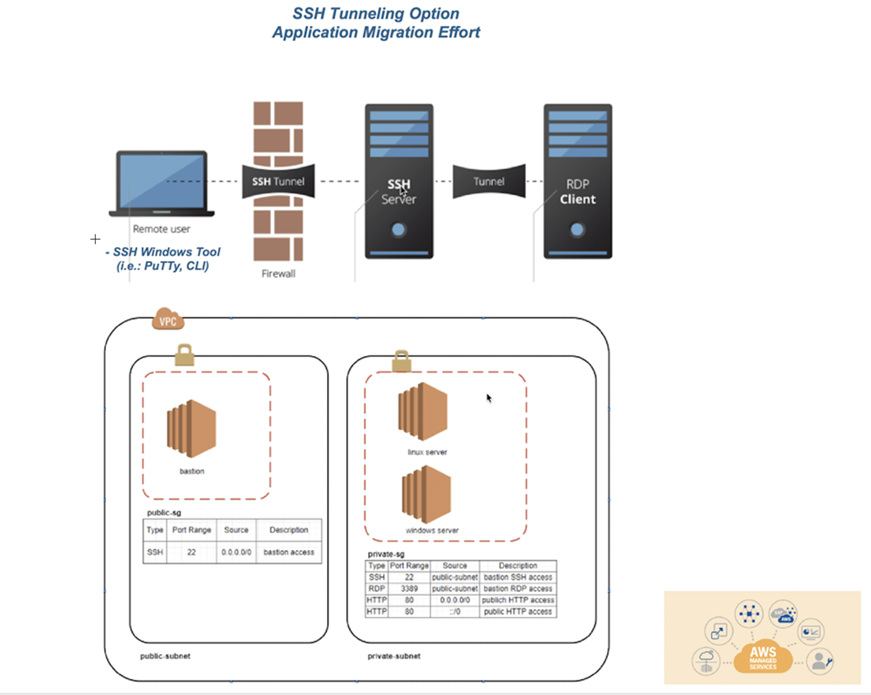

Opção 2: Tunelamento SSH com uma ferramenta de escolha; por exemplo, PuTTy, conforme ilustrado.

Os componentes do ambiente descritos já precisariam estar prontos para essa opção.

O AMS forneceria notas e instruções adicionais.

Etapas de tunelamento SSH com Pu: TTy

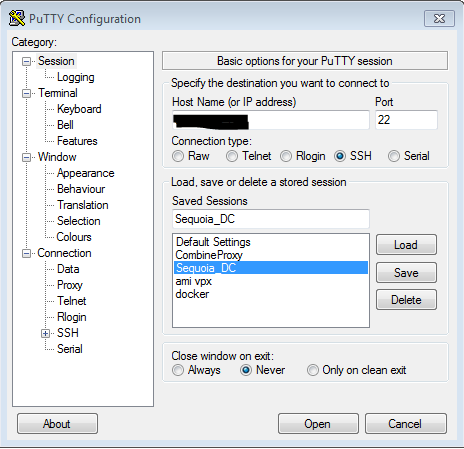

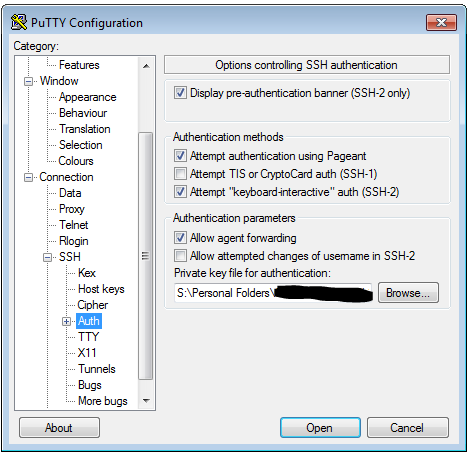

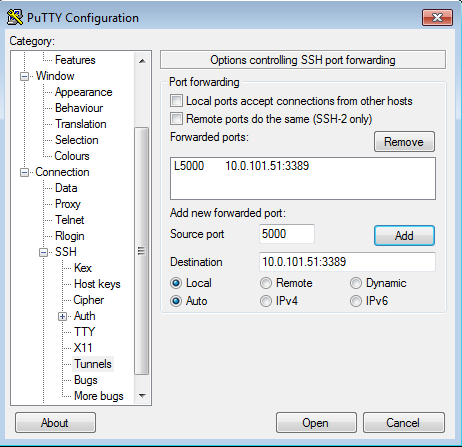

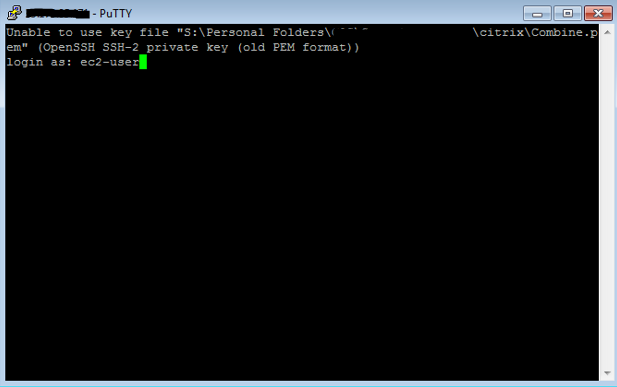

No PuTTY, você criaria uma sessão SSH, com o IP público do bastion host, forneceria a chave PEM na seção AUTH e, em seguida, criaria um túnel. A porta de origem do túnel deve ser uma porta local não utilizada (por exemplo, 5000) e o IP seria o IP do host de destino (a caixa do Windows que você está tentando acessar) com a porta RDP anexada (3389). Certifique-se de salvar sua configuração, pois você não quer ter que fazer isso toda vez que fizer login na caixa. Conecte-se ao bastion host e faça login. Em seguida, inicie uma sessão RDP para localhost:5000 (ou qualquer porta que você escolher).

Defina o nome do host ou IP público do bastion host

Em SSH ->Auth, defina o arquivo de chave privada no formato.ppk

Em SSH ->Tunnels, adicione a nova porta encaminhada. A porta de origem deve ser a porta arbitrária não utilizada e o destino deve ser o IP do servidor de destino atrás do bastion host, com a porta RDP anexada.

Conecte-se ao bastion host via PuTTY e faça login.

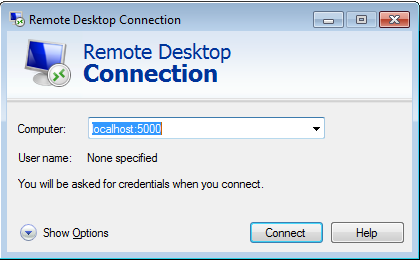

Inicie uma sessão RDP em localhost:5000 para acessar o servidor de destino.