As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Identity and Access Management (IAM) | Criar entidade ou política (revisão obrigatória)

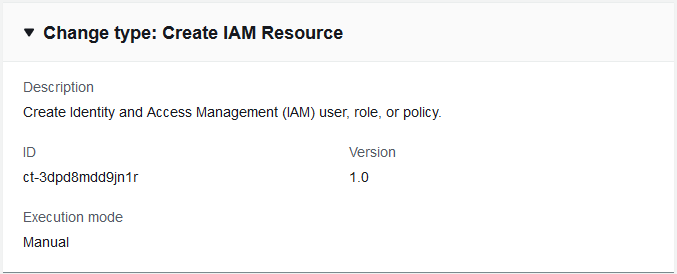

Crie usuário, função ou política do Identity and Access Management (IAM).

Classificação completa: Implantação | Componentes avançados da pilha | Identity and Access Management (IAM) | Criar entidade ou política (revisão necessária)

Detalhes do tipo de alteração

ID do tipo de alteração |

ct-3dpd8mdd9jn1r |

Versão atual |

1,0 |

Duração esperada da execução |

240 minutos |

Aprovação da AWS |

Obrigatório |

Aprovação do cliente |

Não é necessário se o remetente |

Modo de execução |

Manual |

Informações adicionais

Crie uma entidade ou política do IAM (revisão necessária)

Como funciona:

Navegue até a página Criar RFC: No painel de navegação esquerdo do console AMS, clique RFCspara abrir a página da RFCs lista e, em seguida, clique em Criar RFC.

Escolha um tipo de alteração popular (CT) na visualização padrão Procurar tipos de alteração ou selecione uma CT na visualização Escolher por categoria.

Navegar por tipo de alteração: você pode clicar em um CT popular na área de criação rápida para abrir imediatamente a página Executar RFC. Observe que você não pode escolher uma versão mais antiga do CT com a criação rápida.

Para classificar CTs, use a área Todos os tipos de alteração na exibição Cartão ou Tabela. Em qualquer exibição, selecione uma CT e clique em Criar RFC para abrir a página Executar RFC. Se aplicável, a opção Criar com versão mais antiga aparece ao lado do botão Criar RFC.

Escolha por categoria: selecione uma categoria, subcategoria, item e operação e a caixa de detalhes do CT será aberta com a opção Criar com uma versão mais antiga, se aplicável. Clique em Criar RFC para abrir a página Executar RFC.

Na página Executar RFC, abra a área do nome do CT para ver a caixa de detalhes do CT. É necessário um Assunto (preenchido se você escolher seu CT na visualização Procurar tipos de alteração). Abra a área Configuração adicional para adicionar informações sobre o RFC.

Na área Configuração de execução, use as listas suspensas disponíveis ou insira valores para os parâmetros necessários. Para configurar parâmetros de execução opcionais, abra a área Configuração adicional.

Ao terminar, clique em Executar. Se não houver erros, a página RFC criada com sucesso será exibida com os detalhes da RFC enviada e a saída inicial de execução.

Abra a área Parâmetros de execução para ver as configurações que você enviou. Atualize a página para atualizar o status de execução do RFC. Opcionalmente, cancele a RFC ou crie uma cópia dela com as opções na parte superior da página.

Como funciona:

Use o Inline Create (você emite um

create-rfccomando com todos os parâmetros de RFC e execução incluídos) ou o Template Create (você cria dois arquivos JSON, um para os parâmetros RFC e outro para os parâmetros de execução) e emita ocreate-rfccomando com os dois arquivos como entrada. Ambos os métodos são descritos aqui.Envie o

aws amscm submit-rfc --rfc-idcomando RFC: com o ID RFC retornado.IDMonitore o

aws amscm get-rfc --rfc-idcomando RFC:.ID

Para verificar a versão do tipo de alteração, use este comando:

aws amscm list-change-type-version-summaries --filter Attribute=ChangeTypeId,Value=CT_ID

nota

Você pode usar qualquer CreateRfc parâmetro com qualquer RFC, independentemente de eles fazerem parte do esquema para o tipo de alteração. Por exemplo, para receber notificações quando o status da RFC mudar, adicione essa linha --notification "{\"Email\": {\"EmailRecipients\" : [\"email@example.com\"]}}" à parte dos parâmetros da RFC da solicitação (não aos parâmetros de execução). Para obter uma lista de todos os CreateRfc parâmetros, consulte a Referência da API de gerenciamento de alterações do AMS.

nota

Ao colar em um documento de política, observe que o RFC só aceita colagens de políticas de até 20.480 caracteres. Se seu arquivo tiver mais de 20.480 caracteres, crie uma solicitação de serviço para carregar a política e, em seguida, consulte essa solicitação de serviço na RFC que você abre para o IAM.

CRIAÇÃO EM LINHA:

Execute o comando create RFC com os parâmetros de execução fornecidos em linha (aspas de escape ao fornecer parâmetros de execução em linha) e, em seguida, envie a ID de RFC retornada. Por exemplo, você pode substituir o conteúdo por algo assim:

aws amscm create-rfc --change-type-id "ct-3dpd8mdd9jn1r" --change-type-version "1.0" --title "TestIamCreate" --execution-parameters "{\"UseCase\":\"IAM_RESOURCE_DETAILS\",\"IAM Role\":[{\"RoleName\":\"ROLE_NAME\",\"TrustPolicy\":\"TRUST_POLICY\",\"RolePermissions\":\"ROLE_PERMISSIONS\"}],\"Operation\":\"Create\"}"

CRIAÇÃO DE MODELO:

Envie os parâmetros de execução do esquema JSON para esse tipo de alteração em um arquivo; o exemplo o chama de .json: CreateIamResourceParams

aws amscm get-change-type-version --change-type-id "ct-3dpd8mdd9jn1r" --query "ChangeTypeVersion.ExecutionInputSchema" --output text > CreateIamResourceParams.jsonModifique e salve o CreateIamResourceParams arquivo; o exemplo cria uma função do IAM com documentos de política colados em linha.

{ "UseCase": "IAM_RESOURCE_DETAILS", "IAM Role": [ { "RoleName": "codebuild_ec2_test_role", "TrustPolicy": { "Version": "2008-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "codebuild.amazonaws.com" }, "Action": "sts:AssumeRole" } ] }, "RolePermissions": { "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "ec2:DescribeInstanceStatus" ], "Resource": "*" } ] } } ], "Operation": "Create" }Envie o arquivo JSON do modelo RFC para um arquivo chamado CreateIamResourceRfc .json:

aws amscm create-rfc --generate-cli-skeleton > CreateIamResourceRfc.jsonModifique e salve o CreateIamResourceRfc arquivo.json. Por exemplo, você pode substituir o conteúdo por algo assim:

{ "ChangeTypeVersion": "1.0", "ChangeTypeId": "ct-3dpd8mdd9jn1r", "Title": "Create IAM Role" }Crie o RFC, especificando o CreateIamResourceRfc arquivo e o CreateIamResourceParams arquivo:

aws amscm create-rfc --cli-input-json file://CreateIamResourceRfc.json --execution-parameters file://CreateIamResourceParams.jsonVocê recebe o ID do novo RFC na resposta e pode usá-lo para enviar e monitorar o RFC. Até que você o envie, o RFC permanece no estado de edição e não inicia.

Depois que uma função do IAM é provisionada em sua conta, você deve integrar a função na sua solução de federação.

Ao colar em um documento de política, observe que o RFC só aceita colagens de políticas de até 20.480 caracteres. Se sua política tiver mais de 20.480 caracteres, crie uma solicitação de serviço para fazer o upload da política e, em seguida, consulte essa solicitação de serviço na RFC que você abre para o IAM.

Esse é um tipo de alteração de “revisão obrigatória” (um operador de AMS deve revisar e executar a CT), o que significa que a RFC pode levar mais tempo para ser executada e talvez você precise se comunicar com o AMS por meio da opção de correspondência da página de detalhes da RFC. Além disso, se você agendar uma RFC do tipo de alteração de “revisão obrigatória”, aguarde pelo menos 24 horas. Se a aprovação não ocorrer antes do horário de início programado, a RFC será rejeitada automaticamente.

Para obter informações sobre AWS Identity and Access Management, consulte AWS Identity and Access Management (IAM)

e, para obter informações sobre políticas, consulte Políticas gerenciadas e políticas em linha. Para obter informações sobre permissões do AMS, consulte Implantação de recursos do IAM.

Parâmetros de entrada de execução

Para obter informações detalhadas sobre os parâmetros de entrada de execução, consulteEsquema para o tipo de alteração ct-3dpd8mdd9jn1r.

Exemplo: parâmetros obrigatórios

{ "UseCase": "Use case...", "Operation": "Create" }

Exemplo: Todos os parâmetros

{ "UseCase": "Use case...", "IAM User": [ { "UserName": "user-a", "AccessType": "Console access", "AddPermissionsAsInlinePolicy": "No", "UserPermissionPolicyName": "policy", "UserPermissions": "Power User permissions", "Tags": [ { "Key": "foo", "Value": "bar" }, { "Key": "testkey", "Value": "testvalue" } ] } ], "IAM Role": [ { "RoleName": "role-b", "AddPermissionsAsInlinePolicy": "No", "InstanceProfile": "No", "TrustPolicy": "Trust policy example", "RolePermissionPolicyName": "TestPolicy1", "RolePermissions": "Role permissions example", "ManagedPolicyArns": [ "arn:aws:iam::123456789012:policy/policy01", "arn:aws:iam::123456789012:policy/policy02" ], "Path": "/", "Tags": [ { "Key": "foo", "Value": "bar" }, { "Key": "testkey", "Value": "testvalue" } ] } ], "IAM Policy": [ { "PolicyName": "policy1", "PolicyDocument": "Policy document example 1", "Path": "/", "RelatedResources": [ "resourceA", "resourceB" ], "CreatePolicyAsInlinePolicy": "No" }, { "PolicyName": "policy2", "PolicyDocument": "Policy document example 2", "Path": "/", "RelatedResources": [ "resourceC", "resourceD" ], "CreatePolicyAsInlinePolicy": "Yes" } ], "Operation": "Create", "Priority": "Medium" }