As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Conta do AMS Tools (migrando cargas de trabalho)

Sua conta de ferramentas Multi-Account Landing Zone (com VPC) ajuda a acelerar os esforços de migração, aumenta sua posição de segurança, reduz custos e complexidade e padroniza seu padrão de uso.

Uma conta de ferramentas fornece o seguinte:

Um limite bem definido para acesso às instâncias de replicação para integradores de sistemas fora de suas cargas de trabalho de produção.

Permite criar uma câmara isolada para verificar se há malware em uma carga de trabalho ou rotas de rede desconhecidas antes de colocá-la em uma conta com outras cargas de trabalho.

Como uma configuração de conta definida, ela fornece um tempo mais rápido de integração e configuração para migrar cargas de trabalho.

Rotas de rede isoladas para proteger o tráfego do local -> -> Conta de ferramentas CloudEndure -> Imagem ingerida pelo AMS. Depois que uma imagem é ingerida, você pode compartilhá-la com a conta de destino por meio de um AMS Management | Advanced stack components | AMI | Share (ct-1eiczxw8ihc18) RFC.

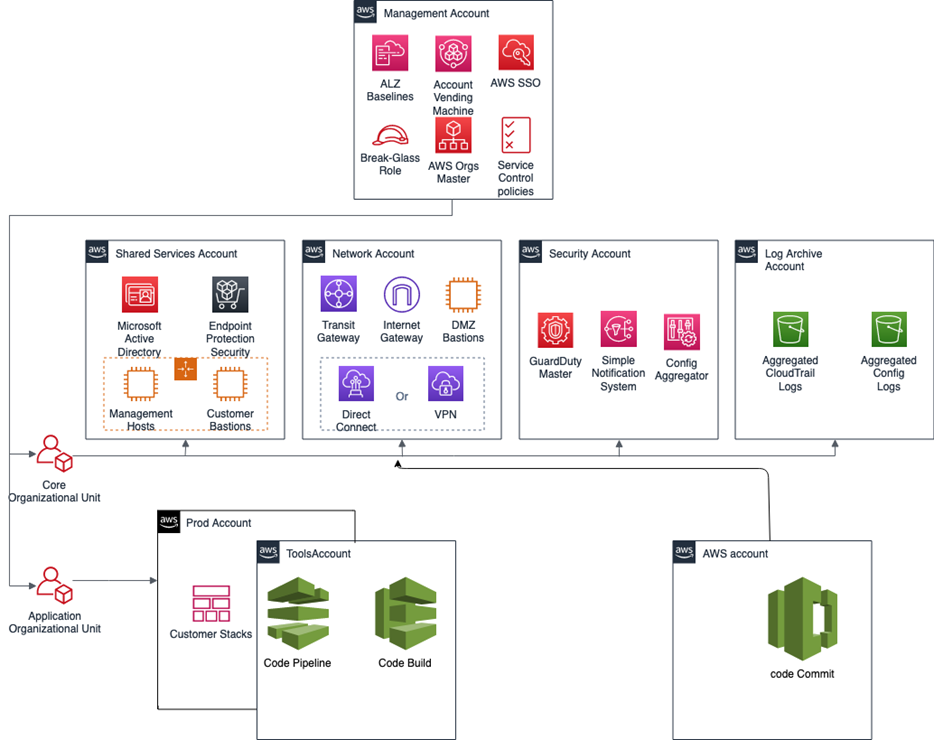

Diagrama de arquitetura de alto nível:

Use o tipo de alteração Deployment | Managed landing zone | Management account | Create tools account (com VPC) (ct-2j7q1hgf26x5c) para implantar rapidamente uma conta de ferramentas e instanciar um processo de ingestão de carga de trabalho em um ambiente de zona de destino com várias contas. Consulte Conta de gerenciamento, Conta de ferramentas: criação (com VPC).

nota

Recomendamos ter duas zonas de disponibilidade (AZs), já que esse é um hub de migração.

Por padrão, o AMS cria os dois grupos de segurança a seguir (SGs) em cada conta. Confirme se esses dois SGs estão presentes. Se eles não estiverem presentes, abra uma nova solicitação de serviço com a equipe do AMS para solicitá-los.

SentinelDefaultSecurityGroupPrivateOnlyEgressAll

InitialGarden-SentinelDefaultSecurityGroupPrivateOnly

Garanta que CloudEndure as instâncias de replicação sejam criadas na sub-rede privada, onde há rotas de volta para o local. Você pode confirmar isso garantindo que as tabelas de rotas da sub-rede privada tenham uma rota padrão de volta para o TGW. No entanto, realizar um corte CloudEndure de máquina deve ir para a sub-rede privada “isolada”, onde não há nenhuma rota de volta para o local, somente o tráfego de saída da Internet é permitido. É fundamental garantir que a transferência ocorra na sub-rede isolada para evitar possíveis problemas nos recursos locais.

Pré-requisitos:

Nível de suporte Plus ou Premium.

A conta do aplicativo IDs para a chave KMS em que AMIs eles são implantados.

A conta de ferramentas, criada conforme descrito anteriormente.