As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Migração de cargas de trabalho: CloudEndure landing zone (SALZ)

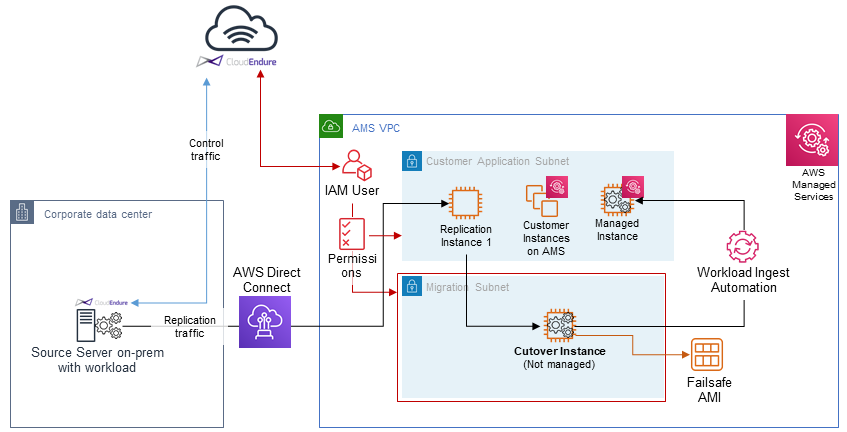

Esta seção fornece informações sobre como configurar uma zona de pouso de conta única (SALZ) de migração intermediária para que instâncias de transição CloudEndure (CE) estejam disponíveis para uma RFC de ingestão de carga de trabalho (WIGS).

Para saber mais CloudEndure, consulte CloudEndure Migração

nota

Esse é um LZ e um padrão de migração predefinidos e reforçados pela segurança.

Pré-requisitos:

Uma conta AMS de cliente

Integração de rede e acesso entre a conta AMS e o cliente no local

Uma CloudEndure conta

Um fluxo de trabalho de pré-aprovação para uma revisão e aprovação de segurança do AMS, executado com seu CA and/or CSDM (por exemplo, o uso indevido das credenciais permanentes do usuário do IAM possibilita instâncias e grupos de segurança) create/delete

nota

Os processos específicos de preparação e migração são descritos nesta seção.

Preparação: Você e o operador AMS:

Prepare uma Solicitação de Mudança (RFC) com o Gerenciamento | Outros | Outros | Atualize o tipo de alteração para AMS para os seguintes recursos e atualizações. Você pode enviar Outra | Outra atualização RFCs separada ou uma. Para obter detalhes sobre esse RFC/CT, consulte Outros | Outra atualização com essas solicitações:

Atribua um bloco CIDR secundário em sua VPC do AMS; um bloco CIDR temporário que será removido após a conclusão da migração. Certifique-se de que o bloqueio não entre em conflito com nenhuma rota existente de volta à sua rede local. Por exemplo, se o CIDR da VPC do AMS for 10.0.0.0/16 e houver uma rota de volta para sua rede local de 10.1.0.0/16, o CIDR secundário temporário poderá ser 10.255.255.0/24. Para obter informações sobre blocos CIDR da AWS, consulte Dimensionamento de VPC e sub-rede.

Crie uma nova sub-rede privada dentro do jardim inicial do AMS VPC. Nome de exemplo:

migration-temp-subnet.Crie uma nova tabela de rotas para a sub-rede somente com rotas locais de VPC e NAT (Internet), para evitar conflitos com o servidor de origem durante a transição da instância e possíveis interrupções. Certifique-se de que o tráfego de saída para a Internet seja permitido para downloads de patches e para que os pré-requisitos do AMS WIGS possam ser baixados e instalados.

Atualize seu grupo de segurança do AD gerenciado para permitir tráfego de entrada e saída. to/from

migration-temp-subnetSolicite também que seu grupo de segurança (ex:) do balanceador de carga EPS (ELBmc-eps-McEpsElbPrivateSecurityGroup-M79OXBZEEX74) seja atualizado para permitir a nova sub-rede privada (ou seja,).migration-temp-subnetSe o tráfego da sub-rede dedicada CloudEndure (CE) não for permitido nas três portas TCP, a ingestão do WIGS falhará.Por fim, solicite uma nova política CloudEndure do IAM e um novo usuário do IAM. <Customer Application Subnet (s) + Temp Migration Subnet>A política precisa do número correto da sua conta, e a sub-rede IDs no

RunInstancesextrato deve ser: sua.Para ver uma CloudEndure política IAM pré-aprovada pelo AMS: Descompacte o arquivo de exemplo do WIGS Cloud Endure Landing Zone e abra o.

customer_cloud_endure_policy.jsonnota

Se você quiser uma política mais permissiva, discuta o que você precisa com você CloudArchitect/CSDM e obtenha, se necessário, uma revisão e aprovação de segurança do AMS antes de enviar uma RFC implementando a política.

Suas etapas de preparação CloudEndure para uso na ingestão da carga de trabalho do AMS estão concluídas e, se seu parceiro de migração tiver concluído as etapas de preparação, a migração estará pronta para ser executada. O WIGS RFC é enviado pelo seu parceiro de migração.

nota

As chaves de usuário do IAM não serão compartilhadas diretamente, mas devem ser digitadas no console CloudEndure de gerenciamento pelo operador do AMS em uma sessão de compartilhamento de tela.

Preparação: Parceiro de migração e operador de AMS:

Crie um projeto de CloudEndure migração.

Durante a criação do projeto, faça com que o AMS digite as credenciais de usuário do IAM nas sessões de compartilhamento de tela.

Em Configurações de replicação -> Escolha a sub-rede em que os servidores de replicação serão iniciados, selecione sub-rede. customer-application-x

Em Configurações de replicação -> Escolha os grupos de segurança a serem aplicados aos servidores de replicação, selecione os dois grupos de segurança do Sentinel (somente privado e). EgressAll

Defina as opções de transição para as máquinas (instâncias).

Sub-rede: migration-temp-subnet.

Grupo de segurança: ambos os grupos de segurança “Sentinel” (somente privado e EgressAll).

As instâncias de transferência devem ser capazes de se comunicar com o AMS Managed AD e com os endpoints públicos da AWS.

IP elástico: nenhum

IP público: não

Função do IAM: perfil de customer-mc-ec2 instâncias

A função do IAM deve permitir a comunicação SSM. Melhor usar o padrão AMS.

Defina as tags de acordo com a convenção.

Migração: Parceiro de migração:

Crie uma pilha fictícia no AMS. Você usa o ID da pilha para obter acesso aos bastiões.

Instale o agente CloudEndure (CE) no servidor de origem. Para obter detalhes, consulte Instalação dos agentes

. Crie credenciais de administrador local no servidor de origem.

Agende uma pequena janela de substituição e clique em Substituir, quando estiver pronto. Isso finaliza a migração e redireciona os usuários para a região da AWS de destino.

Solicite acesso de administrador à pilha fictícia, consulte Solicitação de acesso de administrador.

Faça login no bastion e, em seguida, na instância de transferência usando as credenciais de administrador local que você criou.

Crie uma AMI à prova de falhas. Para obter detalhes sobre a criação AMIs, consulte AMI Create.

Prepare a instância para ingestão, consulteMigração de cargas de trabalho: pré-requisitos para Linux e Windows.

Execute o WIGS RFC na instância, consulte. Pilha de ingestão de carga de trabalho: criação