As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

CloudFormation Exemplos de ingestão: aplicativo Web de três camadas

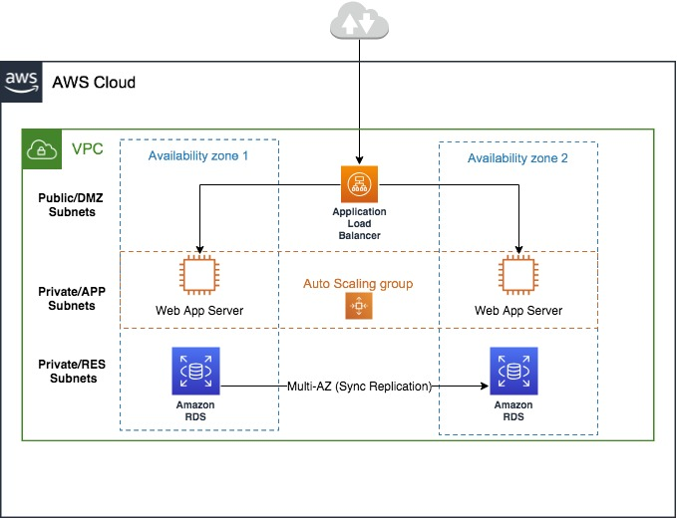

Ingira um CloudFormation modelo para um aplicativo Web padrão de três camadas.

Isso inclui um Application Load Balancer, um grupo-alvo do Application Load Balancer, um grupo de Auto Scaling, um modelo de lançamento do grupo Auto Scaling, o Amazon Relational Database Service (RDS for SQL Server) com um banco de dados MySQL, um repositório de parâmetros SSM e o Secrets Manager. AWS AWS Reserve de 30 a 60 minutos para analisar este exemplo.

Pré-requisitos

Crie um segredo contendo um nome de usuário e senha com os valores correspondentes usando o AWS Secrets Manager. Você pode consultar esse exemplo de modelo JSON (arquivo zip) que contém o nome

ams-shared/myapp/dev/dbsecretssecreto e substituí-lo pelo seu nome secreto. Para obter informações sobre o uso do AWS Secrets Manager com o AMS, consulteUsando o AWS Secrets Manager com recursos do AMS.Configure os parâmetros necessários no AWS SSM Parameter Store (PS). Neste exemplo, a

VPCIdeSubnet-Iddas sub-redes pública e privada é armazenada no SSM PS em caminhos como/app/DemoApp/PublicSubnet1a,PublicSubnet1c, e.PrivateSubnet1aPrivateSubnet1cVPCCidrAtualize os caminhos e os nomes e valores dos parâmetros de acordo com suas necessidades.Crie uma função de EC2 instância do IAM Amazon com permissões de leitura para os caminhos AWS Secrets Manager e SSM Parameter Store (a função do IAM criada e usada nesses exemplos é

customer-ec2_secrets_manager_instance_profile). Se você criar políticas padrão do IAM, como função de perfil de instância, o nome da função deve começar com.customer-Para criar uma nova função do IAM (você pode nomeá-la ou outra coisa)customer-ec2_secrets_manager_instance_profile, use o tipo de alteração do AMS Management | Applications | IAM instance profile | Create (ct-0ixp4ch2tiu04) CT e anexe as políticas necessárias. Você pode revisar as políticas padrão do AMS IAMcustomer_secrets_manager_policyecustomer_systemsmanager_parameterstore_policy, no console do AWS IAM, para serem usadas como estão ou como referência.

Ingira um CloudFormation modelo para um aplicativo Web padrão de três camadas

Faça upload do modelo CloudFormation JSON de amostra anexado como um arquivo zip, 3- tier-cfn-ingest .zip em um bucket do S3 e gere uma URL assinada do S3 para usar no CFN Ingest RFC. Para obter mais informações, consulte presign. O modelo CFN também pode estar copy/pasted no CFN Ingest RFC quando você envia o RFC por meio do console AMS.

Crie um RFC CloudFormation de ingestão (Implantação | Ingestão | Pilha a partir do CloudFormation modelo | Criar (ct-36cn2avfrrj9v)), por meio do console do AMS ou da CLI do AMS. O processo de automação de CloudFormation ingestão valida o CloudFormation modelo para garantir que ele tenha recursos válidos suportados pelo AMS e cumpra os padrões de segurança.

Usando o console - Para o tipo de alteração, selecione Implantação -> Ingestão -> Pilha do CloudFormation modelo -> Criar e, em seguida, adicione os seguintes parâmetros como exemplo (observe que o padrão para Multi AZDatabase é falso):

CloudFormationTemplateS3Endpoint: "https://s3-ap-southeast-2.amazonaws.com/amzn-s3-demo-bucket/3-tier-cfn-ingest.json?AWSAccessKeyId=#{S3_ACCESS_KEY_ID}&Expires=#{EXPIRE_DATE}&Signature=#{SIGNATURE}" VpcId: "VPC_ID" TimeoutInMinutes:120IAMEC2InstanceProfile: "customer_ec2_secrets_manager_instance_profile" MultiAZDatabase: "true" WebServerCapacity: "2"Usando o AWS CLI - Para obter detalhes sobre como criar RFCs usando o AWS CLI, consulte Criando RFCs. Por exemplo, execute o comando a seguir:

aws --profile=saml amscm create-rfc --change-type-id ct-36cn2avfrrj9v --change-type-version "2.0" --title "TEST_CFN_INGEST" --execution-parameters "{\"CloudFormationTemplateS3Endpoint\":\"https://s3-ap-southeast-2.amazonaws.com/my-bucket/3-tier-cfn-ingest.json?AWSAccessKeyId=#{S3_ACCESS_KEY_ID}&Expires=#{EXPIRE_DATE}&Signature=#{SIGNATURE}\",\"TimeoutInMinutes\":120,\"Description\":\"TEST\",\”VpcId”\”:\”VPC_ID\”,\"Name\":\"MY_TEST\",\"Tags\":[{\"Key\":\"env\",\"Value\":\"test\"}],\"Parameters\":[{\"Name\":\"IAMEC2InstanceProfile\",\"Value\":\"customer_ec2_secrets_manager_instance_profile\"},{\"Name\":\"MultiAZDatabase\",\"Value\":\"true\"},{\"Name\":\"VpcId\",\"Value\":\"VPC_ID\"},{\"Name\":\"WebServerCapacity\",\"Value\":\"2\"}]}" --endpoint-urlhttps://amscm.us-east-1.amazonaws.com/operational/--no-verify-ssl

Encontre o URL do Application Load Balancer na saída de execução do CloudFormation RFC para acessar o site. Para obter informações sobre como acessar recursos, consulte Como acessar instâncias.