As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Entenda o gerenciamento de patches no AMS Accelerate

Importante

O Accelerate Patch Reporting implanta periodicamente uma política baseada em AWS Glue recursos. Esteja ciente de que as atualizações do AMS no sistema de patches substituem as políticas existentes baseadas em AWS Glue recursos.

Importante

Você pode especificar repositórios de patches alternativos para nós gerenciados. Embora o AMS implemente as configurações de patch solicitadas, você é responsável por selecionar e validar a segurança dos repositórios escolhidos. Você também deve aceitar quaisquer riscos decorrentes do uso desses repositórios, como riscos da cadeia de suprimentos.

A seguir estão as melhores práticas para a segurança do seu processo de gerenciamento de patches:

-

Use somente fontes de repositório confiáveis e verificadas

-

Use como padrão os repositórios padrão do fornecedor do sistema operacional quando possível

-

Audite regularmente as configurações personalizadas do repositório

Você pode usar o sistema de patches do AMS Accelerate, Patch Add-On, para corrigir suas instâncias com atualizações relacionadas à segurança e outros tipos de atualizações. O Accelerate Patch Add-On é um recurso que fornece patches baseados em tags para instâncias do AMS. Ele aproveita a funcionalidade AWS Systems Manager (SSM) para que você possa marcar instâncias e fazer com que essas instâncias sejam corrigidas usando uma linha de base e uma janela que você configura. O complemento AMS Accelerate Patch é uma opção de integração. Se você não o obteve durante a integração de sua conta do Accelerate, entre em contato com seu gerente de prestação de serviços em nuvem (CSDM) para obtê-lo.

O gerenciamento de patches do AMS Accelerate usa a funcionalidade básica de patches do Systems Manager para controlar a definição dos patches que são aplicados em uma instância. A linha de base do patch contém a lista de patches pré-aprovados; por exemplo, todos os patches de segurança. A conformidade da instância é medida em relação à linha de base do patch associada a ela. O AMS Accelerate, por padrão, instala todos os patches disponíveis para manter a instância atualizada.

nota

O AMS Accelerate aplica somente patches do sistema operacional (SO). Por exemplo, para o Windows, somente as atualizações do Windows são aplicadas, não as atualizações da Microsoft.

Para obter informações sobre relatórios, consulteRelatórios de gerenciamento de hosts do AMS.

O AMS Accelerate fornece uma variedade de serviços operacionais para ajudá-lo a alcançar a excelência operacional em AWS. Para obter uma compreensão rápida de como o AMS ajuda suas equipes a alcançar a excelência operacional geral Nuvem AWS com alguns de nossos principais recursos operacionais, incluindo suporte técnico 24 horas por dia, 7 dias por semana, monitoramento proativo, segurança, aplicação de patches, registro e backup, consulte Diagramas de arquitetura de referência do AMS.

Tópicos

Recomendações de patches

Se você está envolvido em operações de aplicativos ou infraestrutura, você entende a importância de uma solução de patches do sistema operacional (OS) que seja flexível e escalável o suficiente para atender aos diversos requisitos de suas equipes de aplicativos. Em uma organização típica, algumas equipes de aplicativos usam uma arquitetura que envolve instâncias imutáveis, enquanto outras implantam seus aplicativos em instâncias mutáveis.

Para obter mais informações sobre a orientação AWS prescritiva para aplicação de patches, consulte Correção automática de patches para instâncias mutáveis na nuvem híbrida usando. AWS Systems Manager

nota

O Accelerate Patch Add-On é um recurso que fornece patches baseados em tags para instâncias do AMS. Ele aproveita a funcionalidade AWS Systems Manager (SSM) para que você possa marcar instâncias e fazer com que essas instâncias sejam corrigidas usando uma linha de base e uma janela que você configura. O complemento AMS Accelerate Patch é uma opção de integração. Se você não o obteve durante a integração de sua conta do Accelerate, entre em contato com seu gerente de prestação de serviços em nuvem (CSDM) para obtê-lo.

Recomendações de responsabilidade do patch

O processo de aplicação de patches para instâncias persistentes deve envolver as seguintes equipes e ações:

As equipes de application (DevOps) definem os grupos de patches para seus servidores com base no ambiente do aplicativo, no tipo de sistema operacional ou em outros critérios. Também definem as janelas de manutenção específicas para cada grupo de patches. Essas informações devem ser armazenadas em tags anexadas às instâncias. Os nomes de tag recomendados são 'Grupo de patches' e 'Janela de manutenção'. Durante cada ciclo de patch, as equipes de aplicativos se preparam para o patch, testam o aplicativo após o patch e solucionam quaisquer problemas com seus aplicativos e sistemas operacionais durante o patch.

A equipe de operações de segurança define as linhas de base de patches para vários tipos de sistemas operacionais usados pelas equipes de aplicativos e disponibiliza os patches por meio do Systems Manager Patch Manager.

A solução automatizada de patches é executada regularmente e implanta os patches definidos nas linhas de base do patch, com base nos grupos de patches definidos pelo usuário e nas janelas de manutenção.

-

As equipes de governança e conformidade definem diretrizes de correção e processos e mecanismos de exceção.

Para obter mais informações, consulte Design da solução de patches para instâncias mutáveis EC2 .

Orientação para equipes de aplicação

Analise e familiarize-se com a criação e o gerenciamento de janelas de manutenção; consulte Janelas de AWS Systems Manager manutenção e Crie uma janela de manutenção do SSM para aplicação de patches para saber mais. Compreender a estrutura geral e o uso das janelas de manutenção ajuda você a entender quais informações fornecer se você não for a pessoa que as criou.

Para configurações de alta disponibilidade (HA), planeje ter uma janela de manutenção por zona de disponibilidade e por ambiente (Dev/Test/Prod). Isso garantirá a disponibilidade contínua durante a aplicação de patches.

A duração recomendada da janela de manutenção é de 4 horas com um limite de 1 hora, mais 1 hora adicional por 50 instâncias

Atualize as versões de desenvolvimento e teste com tempo suficiente entre elas para permitir que você identifique possíveis problemas antes da aplicação de patches de produção.

Automatize tarefas comuns de pré e pós-aplicação de patches por meio da automação SSM e execute-as como tarefas da janela de manutenção. Observe que, para tarefas de pós-aplicação de patches, você deve garantir que haja tempo suficiente, pois as tarefas não serão iniciadas quando o limite for atingido.

Familiarize-se com as linhas de base de patches e seus recursos, principalmente com relação aos atrasos na aprovação automática de tipos de severidade de patches que podem ser usados para garantir que somente os patches aplicados sejam aplicados na produção Dev/Test posteriormente. Consulte Sobre as linhas de base do patch para obter detalhes.

Orientação para equipes de operações de segurança

Revise e familiarize-se com as linhas de base do patch. A aprovação de patches é feita de forma automatizada e tem diferentes opções de regras. Consulte Sobre as linhas de base do patch para obter mais informações.

Discuta as necessidades relacionadas à aplicação de patches Dev/Test/Prod com as equipes de aplicativos e desenvolva várias linhas de base para acomodar essas necessidades.

Orientação para equipes de governança e conformidade

A correção deve ser uma função de “exclusão”. Uma janela de manutenção padrão e uma marcação automatizada devem existir para garantir que nada fique sem correção. O AMS Resource Tagger pode ajudar com isso; discuta essa opção com seu arquiteto de nuvem (CA) ou gerente de prestação de serviços em nuvem (CSDM) para obter orientação sobre a implementação.

Os pedidos de isenção da aplicação de patches devem exigir documentação que justifique a isenção. Um diretor de segurança da informação (CISO) ou outro oficial de aprovação deve aprovar ou negar a solicitação.

A conformidade dos patches deve ser revisada regularmente por meio do console do Patch Manager, do Security Hub ou de um scanner de vulnerabilidades.

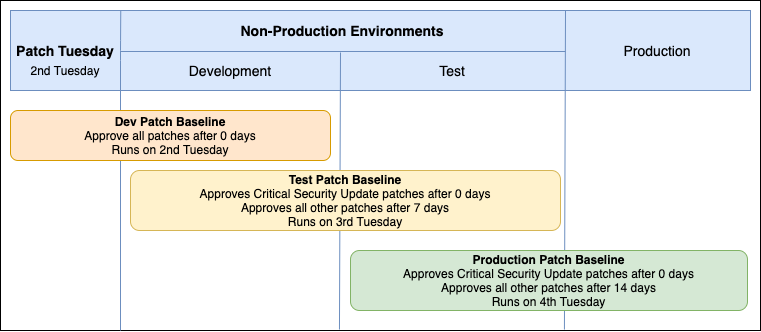

Exemplo de design para aplicativo Windows de alta disponibilidade

Visão geral:

Uma janela de manutenção por AZ.

Um conjunto de janelas de manutenção por ambiente.

Uma linha de base de patch por ambiente:

-

Desenvolvedor: aprove toda a severidade e classificação após 0 dias.

Teste: aprove os patches críticos de atualização de segurança após 0 dias e todas as outras classificações e severidades após 7 dias.

Prod: Aprove os patches críticos de atualização de segurança após 0 dias e todas as outras classificações e severidades após 14 dias.

-

CloudFormation Roteiros:

Esses scripts são configurados para criar janelas de manutenção, linhas de base e tarefas de correção para um EC2 aplicativo Windows HA de duas zonas de disponibilidade usando as configurações básicas de aprovação descritas acima.

Recomendações de patch FAQs

P: Como faço para lidar com correções não programadas para exploits de “0” dias?

R: O SSM oferece suporte ao recurso Patch Now que usa a linha de base padrão atual para o sistema operacional da instância. O AMS implanta um conjunto padrão de linhas de base de patches que aprova todos os patches após 0 dias. No entanto, ao usar o recurso Patch Now, um instantâneo de pré-patch não é obtido, pois esse comando executa o documento AWS- RunPatchBaseline SSM. Recomendamos que você faça um backup manual antes de aplicar o patch.

P: O AMS oferece suporte à aplicação de patches para instâncias em grupos de escalonamento automático ()? ASGs

R: Não. No momento, os clientes do Accelerate não oferecem suporte à aplicação de patches do ASG.

P: Há alguma limitação que o Windows de manutenção deva ter em mente?

R: Sim, existem algumas limitações que você deve conhecer.

Windows de manutenção por conta: 50

Tarefas por janela de manutenção: 20

Número máximo de automações simultâneas por janela de manutenção: 20

Número máximo de janelas de manutenção simultâneas: 5

Para obter uma lista completa dos limites padrão de SSM, consulte AWS Systems Manager endpoints e cotas.