As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Conceder permissões usando o controle de acesso por atributo

Este tópico descreve as etapas que você precisa seguir para conceder permissões de acesso por atributo em recursos do Data Catalog. Você pode usar o console do Lake Formation ou a Interface de Linha de AWS Comando (AWS CLI).

Abra o console do Lake Formation em e faça login como administrador do data lake, criador do recurso ou usuário do IAM com permissões concedidas no recurso. https://console.aws.amazon.com/lakeformation/

Execute um destes procedimentos:

No painel de navegação, em Permissões, escolha Permissões do data lake. Em seguida, escolha Conceder.

No painel de navegação, escolha Catálogos, em Data Catalog. Depois, escolha um objeto de catálogo (catálogos, bancos de dados, tabelas e filtros de dados) e, no menu Ações, em Permissões, escolha Conceder.

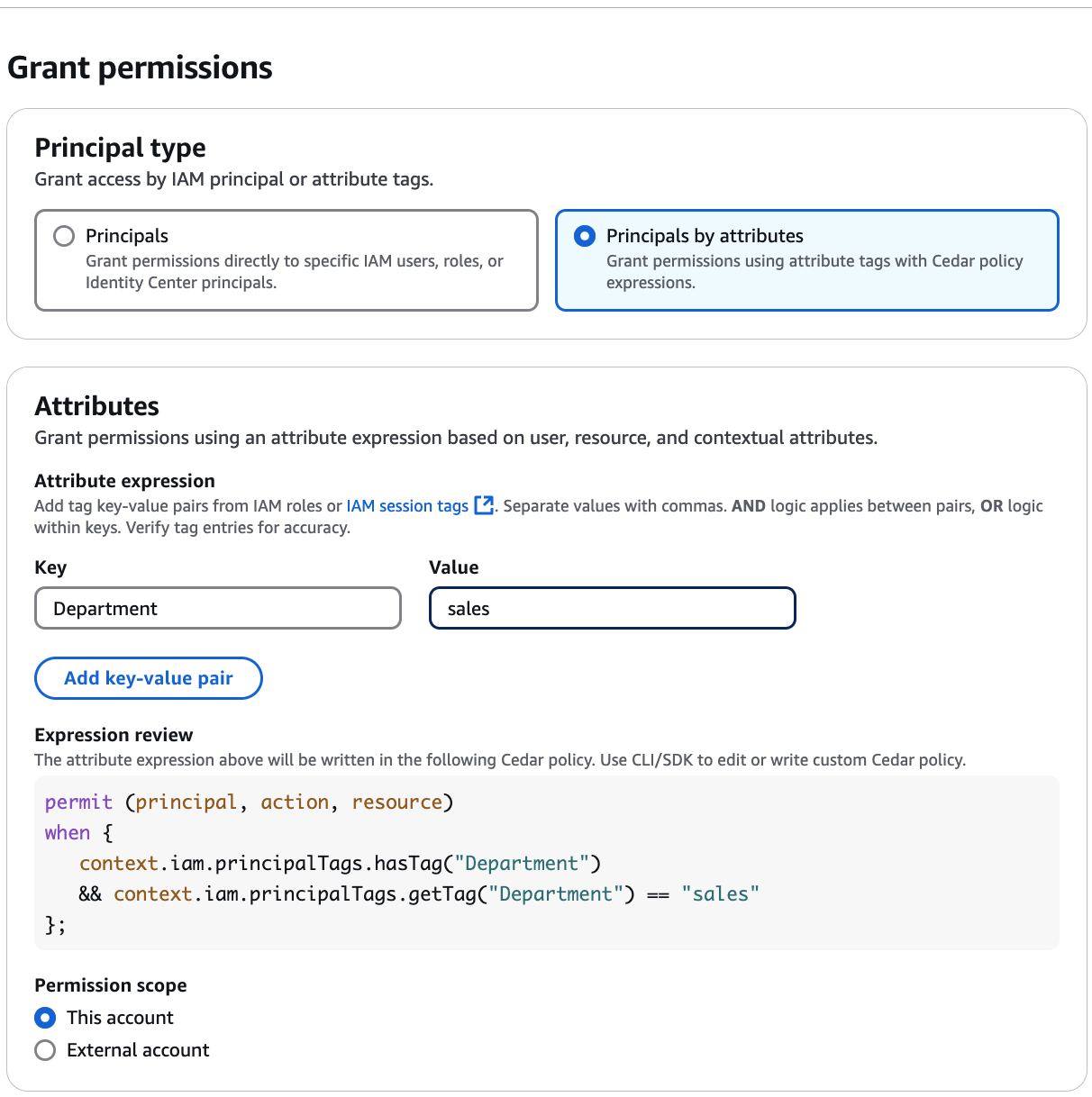

Na página Conceder permissões, escolha Entidades principais por atributo.

Especifique a chave e os valores do atributo. Se você escolher mais de um valor, estará criando uma expressão de atributo com um operador

OR. Isso significa que, se algum dos valores da tag de atributo atribuídos a uma função ou usuário do IAM corresponder, eles role/user ganharão permissões de acesso ao recurso.Se você especificar mais de uma tag de atributo, estará criando uma expressão de atributo com um operador

AND. O principal recebe permissões em um recurso do Catálogo de Dados somente se o IAM tiver role/user recebido uma tag correspondente para cada tag de atributo na expressão do atributo.Analise a expressão da política Cedar resultante mostrada no console.

Escolha o escopo da permissão. Se os beneficiários pertencerem a uma conta externa, escolha Conta externa e insira o ID da AWS conta.

Depois, escolha a conta do Data Catalog ou contas externas. Você deve ter as permissões para concessão correspondentes nos recursos para concluir com êxito as concessões de permissão.

Especifique quais ações você deseja permitir que as entidades principais (usuários ou perfis) que têm atributos correspondentes executem. O acesso é concedido a entidades do IAM às quais foram atribuídas tags e valores que correspondem a pelo menos uma das expressões de atributo especificadas. Analise a expressão da política Cedar no console. Para acessar mais informações sobre Cedar, consulte O que é Cedar? | Referência GuideLink da linguagem Cedar Policy

. Depois, escolha os recursos do Data Catalog para conceder acesso. Você pode definir essas permissões para vários recursos do Data Catalog, incluindo catálogos, bancos de dados, tabelas e filtros de dados.

Selecione Conceder.

Essa abordagem permite controlar o acesso por atributo, garantindo que somente usuários ou perfis com as tags apropriadas possam realizar ações específicas nos recursos designados.

O exemplo a seguir mostra uma expressão de atributo que deve ser atendida para receber todas as permissões disponíveis no recurso. Você também pode especificar permissões individuais, como Select, Describe ou Drop. A expressão usa a expressão de política Cedar. Para acessar mais informações sobre Cedar, consulte O que é Cedar? | Referência GuideLink da linguagem Cedar Policy

Essa condição confere se a entidade principal do IAM tem uma tag department e o valor da tag department é igual a sales.

aws lakeformation grant-permissions --principal '{"DataLakePrincipalIdentifier": "111122223333:IAMPrincipals"}' \ --resource '{"Database": {"CatalogId":111122223333, "Name": "abac-db"}}' \ --permissionsALL\ --condition '{"Expression": "context.iam.principalTags.hasTag(\"department\") \ && context.iam.principalTags.getTag(\"department\") == \"sales\""}'