As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

AWS KMS keys

As chaves do KMS que você cria e gerencia para uso em suas próprias aplicações criptográficas são de um tipo conhecido como chaves gerenciadas pelo cliente. As chaves gerenciadas pelo cliente também podem ser usadas em conjunto com AWS serviços que usam chaves KMS para criptografar os dados que o serviço armazena em seu nome. As chaves gerenciadas pelo cliente são recomendadas para clientes que desejam controle total sobre o ciclo de vida e o uso de suas chaves. Há um custo mensal para ter uma chave gerenciada pelo cliente em sua conta. Além disso, as solicitações usadas para and/or gerenciar a chave incorrem em um custo de uso. Para obter mais detalhes, consulte Preços do AWS Key Management Service

Há casos em que um cliente pode querer um AWS serviço para criptografar seus dados, mas não quer a sobrecarga de gerenciar chaves e não quer pagar por uma chave. Uma Chave gerenciada pela AWS é uma chave do KMS que existe na sua conta, mas que só pode ser usada sob determinadas circunstâncias. Especificamente, ela só pode ser usada no contexto do AWS serviço em que você está operando e só pode ser usada pelos diretores da conta em que a chave existe. Você não pode gerenciar nada sobre o ciclo de vida ou as permissões dessas chaves. Ao usar recursos de criptografia nos AWS serviços, você pode ver Chaves gerenciadas pela AWS; eles usam um alias no formato “aws<service code>”. Por exemplo, uma chave do aws/ebs só pode ser usada para criptografar volumes do EBS e somente para volumes usados por entidades principais do IAM na mesma conta da chave. Pense em um Chave gerenciada pela AWS que tenha um escopo reduzido para uso somente por usuários em sua conta para recursos em sua conta. Você não pode compartilhar recursos criptografados sob e Chave gerenciada pela AWS com outras contas. Embora a existência de um Chave gerenciada pela AWS seja gratuita em sua conta, você é cobrado por qualquer uso desse tipo de chave pelo AWS serviço atribuído à chave.

Chaves gerenciadas pela AWS são um tipo de chave herdado que não está mais sendo criado para novos AWS serviços a partir de 2021. Em vez disso, AWS serviços novos (e antigos) estão usando o que é conhecido como an Chave pertencente à AWSpara criptografar os dados do cliente por padrão. An Chave pertencente à AWS é uma chave KMS que está em uma conta gerenciada pelo AWS serviço, para que os operadores do serviço tenham a capacidade de gerenciar seu ciclo de vida e permissões de uso. Ao usar Chaves pertencentes à AWS, AWS os serviços podem criptografar seus dados de forma transparente e permitir o fácil compartilhamento de dados entre contas ou regiões sem que você precise se preocupar com as principais permissões. Use Chaves pertencentes à AWS para encryption-by-default cargas de trabalho que fornecem proteção de dados mais fácil e automatizada. Como essas chaves pertencem e são gerenciadas por AWS, você não é cobrado pela existência ou uso delas, não pode alterar suas políticas, não pode auditar atividades nessas chaves e não pode excluí-las. Use chaves gerenciadas pelo cliente quando o controle for importante, mas use Chaves pertencentes à AWS quando a conveniência for mais importante.

| Chaves gerenciadas pelo cliente | Chaves gerenciadas pela AWS | Chaves pertencentes à AWS | |

| Política de chave | Controlada exclusivamente pelo cliente | Controlada pelo serviço; visível para o cliente | Controlado exclusivamente e visível apenas pelo AWS serviço que criptografa seus dados |

| Registro em log | CloudTrail rastreamento de clientes ou armazenamento de dados de eventos | CloudTrail rastreamento de clientes ou armazenamento de dados de eventos | Não visível para o cliente |

| Gerenciamento de ciclo de vida | O cliente gerencia a alternância, a exclusão e a localização regional | AWS KMS gerencia a rotação (anual), a exclusão e a localização regional | AWS service (Serviço da AWS) gerencia rotação, exclusão e localização regional |

| Preços |

Tarifa mensal por existência das chaves (pro rata por hora). Também há cobrança pelo uso da chave |

Sem taxa mensal; mas o chamador é cobrado pelo uso da API nessas chaves | Sem cobranças para o cliente |

As chaves do KMS que você cria são chaves gerenciadas pelo cliente. Os Serviços da AWS que usam chaves do KMS para criptografar seus recursos dos serviços geralmente criam chaves para você. As chaves KMS Serviços da AWS criadas em sua AWS conta são Chaves gerenciadas pela AWS. As chaves KMS Serviços da AWS criadas em uma conta de serviço são Chaves pertencentes à AWS.

| Tipo de chave do KMS | Pode visualizar metadados da chave do KMS | Pode gerenciar a chave do KMS | Usado apenas para o meu Conta da AWS | Rotação automática | Preços |

|---|---|---|---|---|---|

| Chave gerenciada pelo cliente | Sim | Sim | Sim | Opcional. | Tarifa mensal (proporcional por hora) Tarifa por uso |

| Chave gerenciada pela AWS | Sim | Não | Sim | Obrigatório. A cada ano (aproximadamente 365 dias). | Nenhuma tarifa mensal Taxa por uso (alguns Serviços da AWS pagam essa taxa para você) |

| Chave pertencente à AWS | Não | Não | Não | O AWS service (Serviço da AWS) gerencia a estratégia de rotação | Nenhuma tarifa |

AWS os serviços que se integram AWS KMS diferem em seu suporte às chaves KMS. Alguns AWS serviços criptografam seus dados por padrão com um Chave pertencente à AWS ou um Chave gerenciada pela AWS. Alguns AWS serviços oferecem suporte a chaves gerenciadas pelo cliente. Outros AWS serviços oferecem suporte a todos os tipos de chaves KMS para permitir a facilidade Chave pertencente à AWS, a visibilidade de uma Chave gerenciada pela AWS chave ou o controle de uma chave gerenciada pelo cliente. Para obter informações detalhadas sobre as opções de criptografia que um AWS serviço oferece, consulte o tópico Criptografia em repouso no guia do usuário ou no guia do desenvolvedor do serviço.

Chaves gerenciadas pelo cliente

As chaves do KMS que você cria são chaves gerenciadas pelo cliente. As chaves gerenciadas pelo cliente são chaves KMS Conta da AWS que você cria, possui e gerencia. Você tem controle total sobre essas chaves do KMS, incluindo estabelecer e manter suas políticas de chaves, políticas do IAM e concessões, além de habilitá-las e desabilitá-las, alternar seu material criptográfico, adicionar etiquetas, criar aliases que fazem referência às chaves do KMS e programar a exclusão de chaves do KMS.

Chaves gerenciadas pelo cliente são exibidas na página Chaves gerenciadas pelo cliente do Console de gerenciamento da AWS

para o AWS KMS. Para identificar definitivamente uma chave gerenciada pelo cliente, use a operação DescribeKey. Para chaves gerenciadas pelo cliente, o valor do campo KeyManager da resposta DescribeKey é CUSTOMER.

Você pode usar suas chaves gerenciadas pelo cliente em operações de criptografia e auditar o uso em logs do AWS CloudTrail . Além disso, muitos serviços da AWS que se integram com o AWS KMS permitem que você especifique uma chave gerenciada pelo cliente para proteger os dados armazenados e gerenciados.

Chaves gerenciadas pelo cliente geram uma taxa mensal e uma taxa para uso que excede o nível gratuito. Eles são contabilizados de acordo com as AWS KMS cotas da sua conta. Para obter mais detalhes, consulte AWS Key Management Service Definição de preço

Chaves gerenciadas pela AWS

Chaves gerenciadas pela AWSsão chaves KMS em sua conta que são criadas, gerenciadas e usadas em seu nome por um AWS serviço integrado a. AWS KMS

Alguns AWS serviços permitem que você escolha uma chave gerenciada pelo cliente Chave gerenciada pela AWS ou uma chave gerenciada pelo cliente para proteger seus recursos nesse serviço. Em geral, a menos que você precise controlar a chave de criptografia que protege seus recursos, uma Chave gerenciada pela AWS é uma boa escolha. Você não precisa criar ou manter a chave ou sua política de chave, e nenhuma tarifa mensal é necessária para uma Chave gerenciada pela AWS.

Você tem permissão para visualizá-los Chaves gerenciadas pela AWS em sua conta, visualizar suas principais políticas e auditar seu uso nos AWS CloudTrail registros. No entanto, você não pode alterar nenhuma propriedade Chaves gerenciadas pela AWS, alterná-las, alterar suas políticas de chaves ou programá-las para exclusão. E você não pode usar diretamente Chaves gerenciadas pela AWS em operações criptográficas; o serviço que as cria as usa em seu nome.

As políticas de controle de recursos de sua organização não se aplicam a Chaves gerenciadas pela AWS.

Chaves gerenciadas pela AWS aparecem na Chaves gerenciadas pela AWSpágina do Console de gerenciamento da AWS formulário AWS KMS. Você também pode se identificar Chaves gerenciadas pela AWS por seus aliases, que têm o formatoaws/, comoservice-nameaws/redshift. Para identificar definitivamente um Chaves gerenciadas pela AWS, use a DescribeKeyoperação. Para Chaves gerenciadas pela AWS, o valor do campo KeyManager da resposta DescribeKey é AWS.

Todos Chaves gerenciadas pela AWS são alternados automaticamente todos os anos. alternarNão é possível alterar essa programação de rotação.

nota

Em maio de 2022, AWS KMS alterou o cronograma de rotação Chaves gerenciadas pela AWS de três em três anos (aproximadamente 1.095 dias) para todos os anos (aproximadamente 365 dias).

Não há taxa mensal para Chaves gerenciadas pela AWS. Eles podem estar sujeitos a taxas de uso além do nível gratuito, mas alguns AWS serviços cobrem esses custos para você. Para obter detalhes, consulte o tópico Criptografia em repouso, no manual do usuário ou no guia do desenvolvedor do serviço. Para obter mais informações, consulte Definição de preço do AWS Key Management Service

Chaves gerenciadas pela AWS não conte com as cotas de recursos o número de chaves KMS em cada região da sua conta. No entanto, quando usadas em nome de uma entidade principal na sua conta, essas chaves do KMS contam para as cotas de solicitações. Para obter detalhes, consulte Cotas.

Chaves pertencentes à AWS

Chaves pertencentes à AWSsão uma coleção de chaves KMS que um AWS serviço possui e gerencia para uso em várias Contas da AWS. Embora não Chaves pertencentes à AWS estejam na sua Conta da AWS, um AWS serviço pode usar um Chave pertencente à AWS para proteger os recursos da sua conta.

Alguns AWS serviços permitem que você escolha uma chave gerenciada pelo cliente Chave pertencente à AWS ou uma chave gerenciada pelo cliente. Em geral, a menos que você precise auditar ou controlar a chave de criptografia que protege seus recursos, uma Chave pertencente à AWS é uma boa escolha. Chaves pertencentes à AWS são totalmente gratuitos (sem taxas mensais ou taxas de uso), não contam nas AWS KMS cotas da sua conta e são fáceis de usar. Você não precisa criar ou manter a chave ou sua política de chave.

A rotação de Chaves pertencentes à AWS varia entre os serviços. Para obter informações sobre a rotação de um determinado serviço Chave pertencente à AWS, consulte o tópico Criptografia em repouso no guia do usuário ou no guia do desenvolvedor do serviço.

AWS KMS key hierarquia

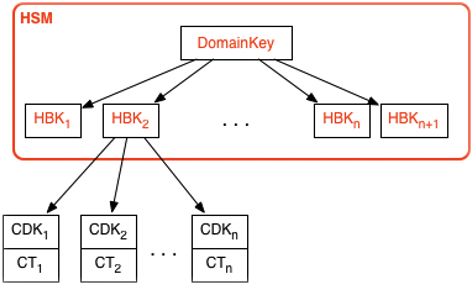

Sua hierarquia de chaves começa com uma chave lógica de nível superior, uma. AWS KMS key Uma chave KMS representa um contêiner para o material de chave de nível superior e é definida exclusivamente dentro do namespace de serviço AWS com um Nome do Recurso Amazon (ARN). O ARN inclui um identificador de chave gerado exclusivamente, um ID de chave. Uma chave KMS é criada com base em uma solicitação iniciada pelo usuário por meio de. AWS KMS Após a recepção, AWS KMS solicita a criação de uma chave de apoio inicial do HSM (HBK) para ser colocada no contêiner da chave KMS. O HBK é gerado em um HSM no domínio e foi projetado para nunca ser exportado do HSM em texto simples. Em vez disso, o HBK é exportado criptografado em chaves de domínio gerenciadas por HSM. Esses exportados HBKs são chamados de tokens de chave exportados ()EKTs.

O EKT é exportado para um armazenamento altamente durável e de baixa latência. Por exemplo, suponha que você receba um ARN para a chave KMS lógica. Para você, isso representa o topo de uma hierarquia de chaves, ou contexto criptográfico. Você pode criar várias chaves KMS em sua conta e definir políticas para suas chaves KMS como qualquer outro recurso AWS nomeado.

Dentro da hierarquia de uma chave KMS específica, o HBK pode ser considerado uma versão da chave KMS. Quando você deseja alternar a chave KMS AWS KMS, um novo HBK é criado e associado à chave KMS como o HBK ativo para a chave KMS. Os mais antigos HBKs são preservados e podem ser usados para descriptografar e verificar dados previamente protegidos. Mas somente a chave criptográfica ativa pode ser usada para proteger novas informações.

Você pode fazer solicitações AWS KMS para usar suas chaves KMS para proteger diretamente as informações ou solicitar chaves adicionais geradas pelo HSM que estejam protegidas por sua chave KMS. Essas chaves são chamadas de chaves de dados do cliente ou CDKs. CDKs podem ser retornados criptografados como texto cifrado (CT), em texto simples ou ambos. Todos os objetos criptografados em uma chave KMS (dados fornecidos pelo cliente ou chaves geradas pelo HSM) só podem ser descriptografados em um HSM por meio de uma chamada. AWS KMS

O texto cifrado retornado, ou a carga útil descriptografada, nunca é armazenado nele. AWS KMS As informações são retornadas a você através da sua conexão TLS com o AWS KMS. Isso também se aplica às chamadas feitas pelos AWS serviços em seu nome.

A hierarquia de chaves e as propriedades específicas de chave aparecem na tabela a seguir.

| Chave | Description | Ciclo de vida |

|---|---|---|

|

Chave de domínio |

Uma chave AES-GCM de 256 bits somente na memória de um HSM usado para quebrar versões das chaves KMS, as chaves de reserva HSM. |

Alternado diariamente1 |

|

Chave de reserva HSM |

Uma chave simétrica de 256 bits ou chave privada RSA ou curva elíptica, usada para proteger dados e chaves do cliente e armazenada criptografada sob chaves de domínio. Uma ou mais chaves de apoio HSM formam a chave KMS, representada pelo keyID. |

Alternadas anualmente2 (configuração opcional) |

|

Chave de criptografia derivada |

Uma chave AES-GCM de 256 bits somente na memória de um HSM usado para criptografar dados e chaves do cliente. Derivado de um HBK para cada criptografia. |

Usado uma vez por criptografia e regenerado ao descriptografar |

|

Chave de dados do cliente |

Chave simétrica ou assimétrica definida pelo usuário exportada do HSM em texto simples e texto cifrado. Criptografado com uma chave de reserva HSM e retornado aos usuários autorizados pelo canal TLS. |

Alternância e uso controlados por aplicação |

De tempos em tempos, é AWS KMS possível reduzir a rotação da chave de domínio para, no máximo, uma vez por semana, para contabilizar as tarefas de administração e configuração do domínio.

2 Os padrões Chaves gerenciadas pela AWS criados e gerenciados por AWS KMS em seu nome são alternados automaticamente anualmente.

Identificadores-chave () KeyId

Identificadores de chave atuam como nomes para suas chaves do KMS. Eles ajudam a reconhecer suas chaves do KMS no console. Você poderá usá-las para indicar quais chaves do KMS deseja usar em operações de API do AWS KMS , políticas do IAM e concessões. Os valores do identificador de chave não estão completamente relacionados ao material de chaves associado à chave KMS.

AWS KMS define vários identificadores-chave. Quando você cria uma chave KMS, AWS KMS gera um ARN e ID da chave, que são propriedades da chave KMS. Quando você cria um alias, AWS KMS gera um ARN de alias com base no nome do alias que você define. Você pode ver os identificadores de chave e alias na Console de gerenciamento da AWS e na AWS KMS API.

No AWS KMS console, você pode visualizar e filtrar as chaves KMS pelo ARN da chave, ID da chave ou nome do alias e classificar por ID da chave e nome do alias. Para obter ajuda para encontrar os identificadores de chave no console, consulte Encontrar o ID e o ARN da chave.

Na AWS KMS API, os parâmetros que você usa para identificar uma chave KMS são nomeados KeyId ou uma variação, como TargetKeyId ouDestinationKeyId. No entanto, os valores desses parâmetros não estão limitados à chave IDs. Alguns podem usar qualquer identificador de chave válido. Para obter informações sobre os valores de cada parâmetro, consulte a descrição do parâmetro na Referência da AWS Key Management Service API.

nota

Ao usar a AWS KMS API, tenha cuidado com o identificador de chave que você usa. Diferentes APIs exigem identificadores de chave diferentes. Em geral, use o identificador de chave mais completo e prático para a sua tarefa.

AWS KMS suporta os seguintes identificadores-chave.

- ARN de chave

-

O ARN de chave é o Amazon Resource Name (ARN) de uma chave do KMS. É um identificador exclusivo e totalmente qualificado para a chave do KMS. O ARN da chave inclui a Conta da AWS região e o ID da chave. Para obter ajuda para encontrar o ARN de chave de uma chave do KMS, consulte Encontrar o ID e o ARN da chave.

O formato de um ARN de chave é o seguinte:

arn:<partition>:kms:<region>:<account-id>:key/<key-id>Veja a seguir um exemplo de ARN de chave para uma chave do KMS de região única.

arn:aws:kms:us-west-2:111122223333:key/1234abcd-12ab-34cd-56ef-1234567890abO

key-idelemento da chave ARNs das chaves multirregionais começa com omrk-prefixo. Veja a seguir um exemplo de ARN de chave para uma chave do KMS de várias regiões.arn:aws:kms:us-west-2:111122223333:key/mrk-1234abcd12ab34cd56ef1234567890ab

- ID da chave

-

O ID de chave identifica exclusivamente uma chave do KMS dentro de uma conta e uma região. Para obter ajuda para encontrar o ID de chave de uma chave do KMS, consulte Encontrar o ID e o ARN da chave.

Veja a seguir um exemplo de ID de chave para uma chave do KMS de região única.

1234abcd-12ab-34cd-56ef-1234567890abA chave IDs das chaves multirregionais começa com o

mrk-prefixo. Veja a seguir um exemplo de ID de chave para uma chave do KMS de várias regiões.mrk-1234abcd12ab34cd56ef1234567890ab - ARN do alias

-

O alias ARN é o Amazon Resource Name (ARN) de um alias. AWS KMS É um identificador exclusivo e totalmente qualificado para o alias e para a chave do KMS que ele representa. Um ARN de alias inclui Conta da AWS a Região e o nome do alias.

A qualquer momento, um ARN de alias identificará uma chave do KMS específica. No entanto, como é possível alterar a chaves do KMS associada ao alias, o ARN do alias pode identificar diferentes chaves do KMS em momentos diferentes. Para obter ajuda para encontrar o ARN de alias de uma chave do KMS, consulte Encontrar o nome e o ARN do alias para uma chave do KMS.

O formato de um ARN de alias é o seguinte:

arn:<partition>:kms:<region>:<account-id>:alias/<alias-name>Veja a seguir o ARN de alias de um fictício

ExampleAlias.arn:aws:kms:us-west-2:111122223333:alias/ExampleAlias - Nome do alias

-

O nome do alias é uma string com até 256 caracteres. Ele identifica exclusivamente uma chave do KMS associada em uma conta e uma região. Na AWS KMS API, os nomes de alias sempre começam com

alias/. Para obter ajuda para encontrar o nome de alias de uma chave do KMS, consulte Encontrar o nome e o ARN do alias para uma chave do KMS.O formato de um nome de alias é o seguinte:

alias/<alias-name>Por exemplo:

alias/ExampleAliasO prefixo

aws/de um nome de alias é reservado para Chaves gerenciadas pela AWS. Não é possível criar um alias com esse prefixo. Por exemplo, o nome de alias do Chave gerenciada pela AWS Amazon Simple Storage Service (Amazon S3) é o seguinte.alias/aws/s3