As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Autorizando chamadas diretas para AWS serviços usando o provedor de AWS IoT Core credenciais

Os dispositivos podem usar certificados X.509 para se conectar AWS IoT Core usando protocolos de autenticação mútua TLS. Outros AWS serviços não oferecem suporte à autenticação baseada em certificado, mas podem ser chamados usando AWS credenciais no formato AWS Signature Version 4. O algoritmo Signature Version 4 normalmente exige que o chamador tenha um ID de chave de acesso e uma chave de acesso secreta. AWS IoT Core tem um provedor de credenciais que permite usar o certificado X.509 integrado como a identidade exclusiva do dispositivo para autenticar solicitações. AWS Isso elimina a necessidade de armazenar um ID de chave de acesso e uma chave de acesso secreta em seu dispositivo.

O provedor de credenciais autentica um chamador usando um certificado X.509 e emite um token de segurança temporário e de privilégio limitado. O token pode ser usado para assinar e autenticar qualquer AWS solicitação. Essa forma de autenticar suas AWS solicitações exige que você crie e configure uma função AWS Identity and Access Management (IAM) e anexe políticas apropriadas do IAM à função para que o provedor de credenciais possa assumir a função em seu nome. Para obter mais informações sobre AWS IoT Core e o IAM, consulte Gerenciamento de identidade e acesso para AWS IoT.

AWS IoT exige que os dispositivos enviem a extensão Server Name Indication (SNI)host_name O campo host_name deve conter o endpoint que você está chamando e deve ser:

-

O

endpointAddressretornado poraws iot describe-endpoint.--endpoint-type iot:CredentialProvider

As conexões tentadas por dispositivos sem o valor host_name correto não funcionarão.

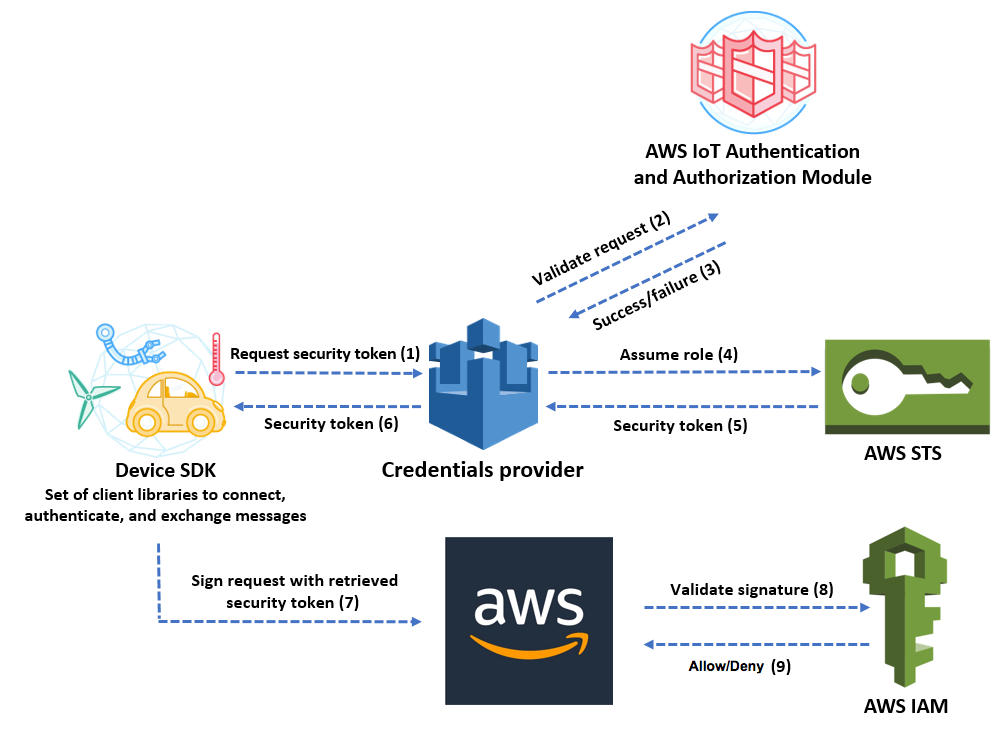

O diagrama a seguir mostra o fluxo de trabalho do provedor de credenciais.

-

O AWS IoT Core dispositivo faz uma solicitação HTTPS ao provedor de credenciais para obter um token de segurança. A solicitação inclui o dispositivo certificado X.509 para autenticação.

-

O provedor de credenciais encaminha a solicitação ao módulo de AWS IoT Core autenticação e autorização para validar o certificado e verificar se o dispositivo tem permissão para solicitar o token de segurança.

-

Se o certificado for válido e tiver permissão para solicitar um token de segurança, o módulo de AWS IoT Core autenticação e autorização retornará sucesso. Do contrário, envia uma exceção ao dispositivo.

-

Depois de validar o certificado, o provedor de credenciais chama o AWS Security Token Service (AWS STS) para assumir o perfil do IAM que você criou para ele.

-

AWS STS retorna um token de segurança temporário com privilégios limitados para o provedor de credenciais.

-

O provedor de credenciais retorna o token de segurança para o dispositivo.

-

O dispositivo usa o token de segurança para assinar uma AWS solicitação com o AWS Signature Version 4.

-

O serviço solicitado chama o IAM para validar a assinatura e autorizar a solicitação comparativamente às políticas de acesso anexadas à perfil do IAM que você criou para o provedor de credenciais.

-

Se o IAM validar a assinatura e autorizar a solicitação, a solicitação será concluída com êxito. Do contrário, o IAM envia uma exceção.

A seção a seguir descreve como se deve usar um certificado para obter um token de segurança. Ele é escrito com a suposição de que você já tenha registrado um dispositivo e criado e ativado seu próprio certificado para ele.

Como usar um certificado para obter um token de segurança

-

Configure o perfil do IAM que o provedor de credenciais assume em nome de seu dispositivo. Anexe à função as políticas de confiança a seguir.

-

{ "Version":"2012-10-17", "Statement": { "Effect": "Allow", "Principal": {"Service": "credentials.iot.amazonaws.com"}, "Action": "sts:AssumeRole" } }

Para cada AWS serviço que você deseja chamar, anexe uma política de acesso à função. O provedor de credenciais comporta as seguintes variáveis de política:

-

credentials-iot:ThingName -

credentials-iot:ThingTypeName -

credentials-iot:AwsCertificateId

Quando o dispositivo fornece o nome do objeto em sua solicitação a um serviço da AWS , o provedor de credenciais adiciona

credentials-iot:ThingNameecredentials-iot:ThingTypeNamecomo variáveis de contexto ao token de segurança. O provedor de credenciais fornececredentials-iot:AwsCertificateIdcomo uma variável de contexto, mesmo que o dispositivo não forneça o nome do objeto na solicitação. Você passa o nome do objeto como o valor do cabeçalho da solicitação HTTPx-amzn-iot-thingname.Essas três variáveis funcionam apenas para políticas do IAM, e não para políticas da AWS IoT Core .

-

O usuário que executar a próxima etapa (criar um alias de função) deve ter permissão para transmitir a função recém-criada ao AWS IoT Core. A política a seguir concede ambas

iam:GetRoleeiam:PassRolepermissões a um AWS usuário. A permissãoiam:GetRolepermite que o usuário obtenha informações sobre a função que você acabou de criar. Aiam:PassRolepermissão permite que o usuário passe a função para outro AWS serviço.-

{ "Version":"2012-10-17", "Statement": { "Effect": "Allow", "Action": [ "iam:GetRole", "iam:PassRole" ], "Resource": "arn:aws:iam::123456789012:role/your role name" } }

-

Crie um alias de AWS IoT Core função. O dispositivo que fará chamadas diretas para AWS os serviços deve saber a qual função ARN usar ao se conectar. AWS IoT Core Fixar o ARN da função no código não é uma boa solução porque isso requer que você atualize o dispositivo toda vez que o ARN da função for alterado. Uma solução mais adequada é usar a API

CreateRoleAliaspara criar um alias de função que aponte para o ARN da função. Se o ARN da função for alterado, basta atualizar o alias da função. Nenhuma alteração é necessária no dispositivo. Essa API usa os seguintes parâmetros:roleAlias-

Obrigatório. Uma string arbitrária que identifica o alias da função. Funciona como chave primária no modelo de dados do alias da função. Contém de 1 a 128 caracteres e deve incluir apenas caracteres alfanuméricos e os símbolos =, @ e -. Caracteres alfabéticos em maiúsculas e minúsculas são permitidos. Os nomes de alias de perfil diferenciam maiúsculas de minúsculas.

roleArn-

Obrigatório. O ARN da função ao qual o alias da função se refere.

credentialDurationSeconds-

Opcional. Por quanto tempo (em segundos) a credencial é válida. O valor mínimo é 900 segundos (15 minutos). O valor máximo é de 43.200 segundos (12 horas). O valor padrão é de 3.600 segundos (uma hora).

Importante

O provedor de AWS IoT Core credenciais pode emitir uma credencial com uma vida útil máxima de 43.200 segundos (12 horas). Ter a credencial válida por até 12 horas pode ajudar a reduzir o número de chamadas para o provedor de credenciais, armazenando a credencial em cache por mais tempo.

O valor

credentialDurationSecondsdeve ser menor que ou igual à duração máxima da sessão do perfil do IAM à qual o alias do perfil faz referência. Para obter mais informações, consulte Modificar a duração máxima da sessão (AWS API) de uma função no Guia do usuário do AWS Identity and Access Management.

Para obter mais informações sobre essa API, consulte CreateRoleAlias.

-

Anexe uma política a um certificado de dispositivo. A política anexada ao certificado do dispositivo deve conceder permissão ao dispositivo para assumir a função. Para isso, conceda permissão para a ação

iot:AssumeRoleWithCertificatedo alias da função, como no exemplo a seguir.-

{ "Version":"2012-10-17", "Statement": [ { "Effect": "Allow", "Action": "iot:AssumeRoleWithCertificate", "Resource": "arn:aws:iot:us-east-1:123456789012:rolealias/your role alias" } ] }

-

Faça uma solicitação HTTPS ao provedor de credenciais para receber um token de segurança. Forneça as informações a seguir:

-

Certificado: como se trata de uma solicitação HTTP por meio de autenticação TLS mútua, é necessário fornecer o certificado e a chave privada para o cliente quando estiver fazendo a solicitação. Use o mesmo certificado e chave privada que você usou quando registrou seu certificado AWS IoT Core.

Para garantir que seu dispositivo esteja se comunicando com AWS IoT Core (e não um serviço que se faça passar por ele), consulte Autenticação do servidor, siga os links para baixar os certificados CA apropriados e copie-os para o seu dispositivo.

-

RoleAlias: o nome do alias de função que você criou para o provedor de credenciais. Os nomes de alias de função diferenciam maiúsculas de minúsculas e devem corresponder ao alias de função criado em. AWS IoT Core

-

ThingName: O nome da coisa que você criou quando registrou sua AWS IoT Core coisa. Ele é passado como o valor do cabeçalho HTTP

x-amzn-iot-thingname. Esse valor é necessário somente se você estiver usando atributos de coisas como variáveis de política AWS IoT Core ou políticas do IAM.nota

O ThingNameque você fornece

x-amzn-iot-thingnamedeve corresponder ao nome do recurso AWS IoT Thing atribuído a um certificado. Se não corresponder, um erro 403 será retornado.

Execute o comando a seguir no AWS CLI para obter o endpoint do provedor de credenciais para seu. Conta da AWS Para obter mais informações sobre essa API, consulte DescribeEndpoint. Para endpoints habilitados para FIPS, consulte AWS IoT Core: endpoints do provedor de credenciais.

aws iot describe-endpoint --endpoint-type iot:CredentialProviderO objeto JSON a seguir é uma saída de exemplo do comando describe-endpoint. Ele contém o

endpointAddressque você usa para solicitar um token de segurança.{ "endpointAddress": "your_aws_account_specific_prefix.credentials.iot.your region.amazonaws.com" }Use o endpoint para fazer uma solicitação HTTPS ao provedor de credenciais para que retorne um token de segurança. O comando de exemplo a seguir usa

curl, mas é possível usar qualquer cliente HTTP.nota

O nome RoleAlias diferencia maiúsculas de minúsculas e deve corresponder ao alias de função criado em. AWS IoT

curl --certyour certificate--keyyour private key-H "x-amzn-iot-thingname:your thing name" --cacert AmazonRootCA1.pem https://your endpoint/role-aliases/your role alias/credentialsEsse comando retorna um objeto de token de segurança que contém um

accessKeyId, umasecretAccessKey, umsessionTokene uma expiração. O objeto JSON a seguir é uma saída de exemplo do comandocurl.{"credentials":{"accessKeyId":"access key","secretAccessKey":"secret access key","sessionToken":"session token","expiration":"2018-01-18T09:18:06Z"}}Em seguida, você pode usar os

sessionTokenvaloresaccessKeyIdsecretAccessKey, e para assinar solicitações aos AWS serviços. Para ver uma end-to-end demonstração, consulte Como eliminar a necessidade de AWS credenciais codificadas em dispositivos usando o AWS IoT Credential Provider noblog Security Blog.AWS -