As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Conf AWS HealthLake iguração

Neste capítulo, você usa o Console de gerenciamento da AWS para configurar as permissões necessárias para começar a usar AWS HealthLake e criar um armazenamento de dados. Para configurar permissões para criar um armazenamento de dados, você cria um usuário ou uma função do IAM que é administrador e HealthLake administrador do data lake. Você torna esse usuário um administrador de data lake no AWS Lake Formation. O administrador do data lake concede ao Lake Formation acesso aos recursos necessários para usar o Amazon Athena para consultar um armazenamento de dados. Depois de criar um armazenamento de HealthLake dados, você pode configurar permissões para importar e exportar arquivos.

Inscreva-se para um Conta da AWS

Se você não tiver um Conta da AWS, conclua as etapas a seguir para criar um.

Para se inscrever em um Conta da AWS

Abra a https://portal.aws.amazon.com/billing/inscrição.

Siga as instruções online.

Parte do procedimento de inscrição envolve receber uma chamada telefônica ou uma mensagem de texto e inserir um código de verificação pelo teclado do telefone.

Quando você se inscreve em um Conta da AWS, um Usuário raiz da conta da AWSé criado. O usuário-raiz tem acesso a todos os Serviços da AWS e recursos na conta. Como prática recomendada de segurança, atribua o acesso administrativo a um usuário e use somente o usuário-raiz para executar tarefas que exigem acesso de usuário-raiz.

AWS envia um e-mail de confirmação após a conclusão do processo de inscrição. A qualquer momento, você pode visualizar a atividade atual da sua conta e gerenciar sua conta acessando https://aws.amazon.com/e

Criar um usuário com acesso administrativo

Depois de se inscrever em um Conta da AWS, proteja seu Usuário raiz da conta da AWS Centro de Identidade do AWS IAM, habilite e crie um usuário administrativo para que você não use o usuário root nas tarefas diárias.

Proteja seu Usuário raiz da conta da AWS

-

Faça login Console de gerenciamento da AWS

como proprietário da conta escolhendo Usuário raiz e inserindo seu endereço de Conta da AWS e-mail. Na próxima página, insira a senha. Para obter ajuda ao fazer login usando o usuário-raiz, consulte Fazer login como usuário-raiz no Guia do usuário do Início de Sessão da AWS .

-

Habilite a autenticação multifator (MFA) para o usuário-raiz.

Para obter instruções, consulte Habilitar um dispositivo de MFA virtual para seu usuário Conta da AWS raiz (console) no Guia do usuário do IAM.

Criar um usuário com acesso administrativo

-

Habilita o Centro de Identidade do IAM.

Para obter instruções, consulte Habilitar o Centro de Identidade do AWS IAM no Guia do usuário do Centro de Identidade do AWS IAM .

-

No Centro de Identidade do IAM, conceda o acesso administrativo a um usuário.

Para ver um tutorial sobre como usar o Diretório do Centro de Identidade do IAM como fonte de identidade, consulte Configurar o acesso do usuário com o padrão Diretório do Centro de Identidade do IAM no Guia Centro de Identidade do AWS IAM do usuário.

Iniciar sessão como o usuário com acesso administrativo

-

Para fazer login com o seu usuário do Centro de Identidade do IAM, use o URL de login enviado ao seu endereço de e-mail quando o usuário do Centro de Identidade do IAM foi criado.

Para obter ajuda para fazer login usando um usuário do IAM Identity Center, consulte Como fazer login no portal de AWS acesso no Guia Início de Sessão da AWS do usuário.

Atribuir acesso a usuários adicionais

-

No Centro de Identidade do IAM, crie um conjunto de permissões que siga as práticas recomendadas de aplicação de permissões com privilégio mínimo.

Para obter instruções, consulte Criar um conjunto de permissões no Guia do usuário do Centro de Identidade do AWS IAM .

-

Atribua usuários a um grupo e, em seguida, atribua o acesso de logon único ao grupo.

Para obter instruções, consulte Adicionar grupos no Guia do usuário do Centro de Identidade do AWS IAM .

Configurar um usuário ou uma função do IAM para usar HealthLake (administrador do IAM)

Persona: administrador do IAM

Um usuário que pode criar usuários e funções do IAM e adicionar administradores de data lake.

Essas etapas neste tópico devem ser executadas por um administrador do IAM.

Para conectar seu armazenamento de HealthLake dados ao Athena, você precisa criar um usuário ou uma função do IAM que seja administrador e administrador do data lake. HealthLake Esse novo usuário ou função concede acesso aos recursos encontrados em um armazenamento de dados por meio do AWS Lake Formation e tem a política AmazonHealthLakeFullAccess AWS gerenciada adicionada ao usuário ou função.

Importante

Um usuário ou função do IAM que seja administrador de data lake não pode criar novos administradores de data lake. Para adicionar mais administrador de data lake, você deve usar um usuário ou uma função do IAM que tenha recebido AdministratorAccess acesso.

Para criar um administrador

-

Adicione a política AWS gerenciada

AmazonHealthlakeFullAccessdo IAM a um usuário ou função na sua organização.Se você não estiver familiarizado com a criação de um usuário do IAM, consulte Criação de um usuário do IAM e Visão geral das políticas AWS do IAM no Guia do usuário do IAM.

-

Conceda ao usuário ou à função do IAM acesso ao AWS Lake Formation.

-

Adicione a seguinte política AWS gerenciada do IAM a um usuário ou função na sua organização:

AWSLakeFormationDataAdminnota

A

AWSLakeFormationDataAdminpolítica concede acesso a todos os recursos AWS do Lake Formation. Recomendamos que você sempre use as permissões mínimas necessárias para realizar sua tarefa. Para obter mais informações, consulte Práticas recomendadas de segurança no IAM no Guia do usuário do IAM.

-

-

Adicione a seguinte política embutida ao usuário ou à função. Para obter mais informações, consulte Políticas em linha no Guia do usuário do IAM.

Para obter mais informações sobre a AWSLakeFormationDataAdmin política, consulte Lake Formation Personas e Referência de permissões do IAM no Guia do desenvolvedor do AWS Lake Formation.

Adicionar um usuário ou função como administrador do Data Lake em Lake Formation (administrador do IAM)

nota

Essa etapa é necessária se você estiver integrando. Índice e consulta SQL

Em seguida, o administrador do IAM deve adicionar o usuário ou a função criada na etapa anterior como administrador do data lake no Lake Formation.

Para adicionar um usuário ou uma função do IAM como administrador do data lake

-

Abra o console do AWS Lake Formation: https://console.aws.amazon.com/lakeformation/

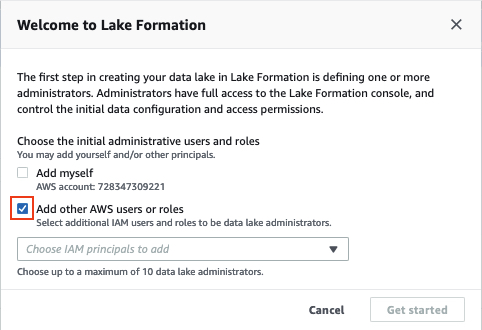

nota

Se esta é a primeira vez que você visita Lake Formation, uma caixa de diálogo Welcome to Lake Formation é exibida solicitando que você defina um administrador do Lake Formation.

-

Atribua ao novo usuário ou função um administrador de data lake do AWS Lake Formation.

-

Opção 1: Se você recebeu a caixa de diálogo Welcome to Lake Formation.

-

Escolha Adicionar outros AWS usuários ou funções.

-

Escolha a seta para baixo (▼).

-

Escolha o HealthLake administrador que você gostaria que também fosse administrador do Lake Formation.

-

Escolha Começar.

-

-

Opção 2: Use o painel de navegação (☰).

-

Escolha o painel de navegação (☰).

-

Em Permissões, escolha Funções e tarefas administrativas.

-

Na seção Administradores do Data Lake, selecione Escolher administradores.

-

Na caixa de diálogo Gerenciar administradores do data lake, escolha a seta para baixo (▼).

-

Em seguida, selecione ou pesquise os HealthLake administradores, usuários ou funções que você também deseja que sejam administradores do Lake Formation.

-

Escolha Salvar.

-

-

-

Altere as configurações de segurança padrão a serem gerenciadas pelo Lake Formation. Os recursos do armazenamento de HealthLake dados precisam ser gerenciados pelo Lake Formation, não pelo IAM. Para atualizar, consulte Alterar o modelo de permissão padrão no AWS Lake Formation Developer Guide.

Crie buckets do S3

Para importar dados do FHIR R4 AWS HealthLake, dois buckets Amazon S3 são recomendados. O bucket de entrada do Amazon S3 contém os dados FHIR a serem importados e lidos desse bucket HealthLake . O bucket de saída do Amazon S3 armazena os resultados de processamento do trabalho de importação e HealthLake grava (registros) nesse bucket.

nota

Devido à política AWS Identity and Access Management (IAM), seus nomes de bucket do Amazon S3 devem ser exclusivos. Para obter mais informações, consulte as Regras para nomear buckets no Guia do usuário do Amazon Simple Storage Service.

Para fins deste guia, especificamos os seguintes buckets de entrada e saída do Amazon S3 ao configurar as permissões de importação posteriormente nesta seção.

-

Bucket de entrada:

arn:aws:s3:::amzn-s3-demo-source-bucket -

Bucket de saída:

arn:aws:s3:::amzn-s3-demo-logging-bucket

Para obter informações adicionais, consulte Criar um bucket no Guia do usuário do Amazon S3.

Criar um datastore

Um armazenamento HealthLake de dados é um repositório de dados do FHIR R4 que reside em uma única região. AWS Uma AWS conta pode ter zero ou muitos armazenamentos de dados. HealthLake suporta duas estratégias de autorização de armazenamento de dados.

Importante

Antes de criar um armazenamento de HealthLake dados, revise as políticas de controle de serviços (SCPs) em sua AWS organização que podem restringir a criação ou o gerenciamento de HealthLake recursos. SCPs pode impedir a criação bem-sucedida de armazenamentos de HealthLake dados, mesmo que suas permissões do IAM estejam configuradas corretamente.

A datastoreID é gerado quando você cria um armazenamento HealthLake de dados. Você deve usar o datastoreID ao configurar as permissões de importação posteriormente nesta seção.

Para criar um armazenamento HealthLake de dados, consulteCriando um armazenamento HealthLake de dados.

Configurando permissões para trabalhos de importação

Antes de importar arquivos para um armazenamento de dados, você deve conceder HealthLake permissão para acessar seus buckets de entrada e saída no Amazon S3. Para conceder HealthLake acesso, você cria uma função de serviço do IAM para HealthLake, adiciona uma política de confiança à função para conceder permissões de HealthLake assumir função e anexa uma política de permissões à função que concede acesso aos seus buckets do Amazon S3.

Ao criar um trabalho de importação, você especifica o Amazon Resource Name (ARN) dessa função para o. DataAccessRoleArn Para obter mais informações sobre funções e políticas de confiança do IAM, consulte Funções do IAM.

Depois de configurar a permissão, você estará pronto para importar arquivos para o seu armazenamento de dados com uma tarefa de importação. Para obter mais informações, consulte Iniciando um trabalho de importação de FHIR.

Para configurar permissões de importação

-

Caso ainda não tenha feito isso, crie um bucket Amazon S3 de destino para os arquivos de log de saída. O bucket do Amazon S3 deve estar na mesma AWS região do serviço, e o Block Public Access deve estar ativado para todas as opções. Para saber mais, consulte Como usar o Amazon S3 para bloquear o acesso público. Uma chave KMS de propriedade da Amazon ou do cliente também deve ser usada para criptografia. Para saber mais sobre o uso de chaves KMS, consulte Amazon Key Management Service.

-

Crie uma função de serviço de acesso a dados HealthLake e dê permissão ao HealthLake serviço para assumi-la com a seguinte política de confiança. HealthLake usa isso para gravar o bucket de saída do Amazon S3.

-

Adicione uma política de permissões à função de acesso a dados que permita que ela acesse o bucket do Amazon S3.

amzn-s3-demo-bucketSubstitua pelo nome do seu bucket.

Configurando permissões para trabalhos de exportação

Antes de exportar arquivos de um armazenamento de dados, você deve conceder HealthLake permissão para acessar seu bucket de saída no Amazon S3. Para conceder HealthLake acesso, você cria uma função de serviço do IAM paraHealthLake, adiciona uma política de confiança à função para conceder permissões de HealthLake assumir função e anexa uma política de permissões à função que concede acesso ao seu bucket do Amazon S3.

Se você já criou uma função para HealthLake, você pode reutilizá-la e conceder a ela as permissões adicionais para seu bucket de exportação do Amazon S3 listado neste tópico. Para saber mais sobre as políticas de confiança e os perfis do IAM, consulte Políticas e permissões do IAM.

Importante

HealthLake oferece suporte às solicitações de exportação do SDK nativo e à operação FHIR R4. $export Ações do IAM separadas devem ser fornecidas dependendo da API de exportação que você decidir usar. Isso permite que você allow gerencie deny as permissões separadamente. Se você quiser restringir as exportações da API REST do HealthLake SDK e do FHIR, aplique as permissões de negação às ações separadas do IAM. As alterações de permissão do usuário do IAM não são necessárias se você der aos usuários acesso total HealthLake a.

Usando AWS CLI e AWS SDKs:

As seguintes HealthLake ações nativas estão disponíveis para exportar dados de um armazenamento de dados usando o AWS CLI e AWS SDKs:

-

StartFHIRExportJob -

DescribeFHIRExportJob -

ListFHIRExportJobs

Usando o FHIR: APIs

As seguintes ações do IAM estão disponíveis para exportar dados de um armazenamento de HealthLake dados e para cancelar (excluir) um trabalho de exportação usando a operação FHIR: $export

POST:

-

StartFHIRExportJobWithPost

GET:

-

StartFHIRExportJobWithGet -

DescribeFHIRExportJobWithGet -

GetExportedFile

DELETE:

-

CancelFHIRExportJobWithDelete

O usuário ou função que configura as permissões deve ter permissão para criar funções, criar políticas e anexar políticas às funções. A política do IAM a seguir concede essas permissões.

Para configurar as permissões de exportação

-

Caso ainda não tenha feito isso, crie um bucket Amazon S3 de destino para os dados que você exportará do seu armazenamento de dados. O bucket do Amazon S3 deve estar na mesma região da AWS do serviço, e o Block Public Access deve estar ativado para todas as opções. Para saber mais, consulte Como usar o Amazon S3 para bloquear o acesso público. Uma chave KMS de propriedade da Amazon ou do cliente também deve ser usada para criptografia. Para saber mais sobre o uso de chaves KMS, consulte Amazon Key Management Service.

-

Se você ainda não o fez, crie uma função de serviço de acesso a dados HealthLake e dê permissão ao HealthLake serviço para assumi-la com a seguinte política de confiança. HealthLakeusa isso para gravar o bucket de saída do Amazon S3. Se você já criou umConfigurando permissões para trabalhos de importação, pode reutilizá-lo e conceder permissões para seu bucket do Amazon S3 na próxima etapa.

-

Adicione uma política de permissões à função de acesso a dados que permita que ela acesse seu bucket de saída do Amazon S3.

amzn-s3-demo-bucketSubstitua pelo nome do seu bucket.

Instale o AWS CLI

O AWS CLI é necessário para descrever e listar as propriedades da tarefa de HealthLake importação e exportação. Você também pode solicitar essas informações usando HealthLake SDKs.

Para configurar o AWS CLI

-

Faça download e configure a AWS CLI. Para obter instruções, consulte os seguintes tópicos no Guia do usuário do AWS Command Line Interface .

-

No AWS CLI

configarquivo, adicione um perfil nomeado para o administrador. Você usa esse perfil ao executar os AWS CLI comandos. De acordo com o princípio de segurança do privilégio mínimo, recomendamos que você crie um perfil do IAM separado com privilégios específicos para as tarefas que estão sendo executadas. Para obter mais informações sobre perfis nomeados, consulte Configurações de arquivos de configuração e credenciais no Guia do usuário da AWS Command Line Interface .[default] aws_access_key_id =default access key IDaws_secret_access_key =default secret access keyregion =region -

Verifique a configuração usando o comando

help.aws healthlake helpSe o AWS CLI estiver configurado corretamente, você verá uma breve descrição AWS HealthLake e uma lista dos comandos disponíveis.