Solução de problemas do AD Connector

Os tópicos a seguir podem ajudar a solucionar alguns problemas comuns que podem ser encontrados ao criar ou usar o AD Connector.

Tópicos

Problemas de criação

A seguir estão os problemas comuns de criação do AD Connector

Recebo um erro de "AZ Constrained" quando crio um diretório

Algumas contas da AWS criadas antes de 2012 podem ter acesso a zonas de disponibilidade nas regiões Leste dos EUA (Norte da Virgínia), Oeste dos EUA (N. da Califórnia) ou Ásia-Pacífico (Tóquio) que não aceitam diretórios do Directory Service. Se você receber um erro como esse ao criar um Active Directory, escolha uma sub-rede em outra zona de disponibilidade e tente criar o diretório novamente.

Eu recebo um erro “Problemas de conectividade detectados” quando tento criar um AD Connector

Se você receber o erro "Problema de conectividade detectado" ao tentar criar um AD Connector, o erro pode ser devido à disponibilidade da porta ou à complexidade da senha do AD Connector. Você pode testar a conexão do AD Connector para ver se as seguintes portas estão disponíveis:

-

53 (DNS)

-

88 (Kerberos)

-

389 (LDAP)

Para testar sua conexão, consulte Testar o AD Connector. O teste de conexão deve ser realizado na instância associada às duas sub-redes às quais os endereços IP do AD Connector estão associados.

Se o teste de conexão tiver sucesso e a instância for associada ao domínio, verifique a senha do AD Connector. O AD Connector deve atender aos requisitos de complexidade da senha da AWS. Para obter mais informações, consulte Contas de serviço em Pré-requisitos do AD Connector.

Se o AD Connector não atender a esses requisitos, recrie o AD Connector com uma senha que esteja em conformidade com esses requisitos.

Eu recebo o erro “Foi encontrado um erro interno de serviço ao conectar o diretório. Tente a operação novamente.” ao criar um AD Connector

Esse erro geralmente ocorre quando a criação do AD Connector falha e ele não consegue se conectar a um controlador de domínio válido para o domínio autogerenciado do Active Directory.

nota

Como prática recomendada, se a rede autogerenciada tiver sites do Active Directory definidos, você deverá garantir o seguinte:

-

As sub-redes VPC em que o AD Connector reside estejam definidas em um site do Active Directory.

-

Não haja conflitos entre as sub-redes VPC e as sub-redes nos outros sites.

O AD Connector usa o site do Active Directory cujos intervalos de endereços IP de sub-rede estão próximos dos da VPC que contém o AD Connector, a fim de descobrir controladores de domínio do AD. Se você tiver um site cujas sub-redes têm os mesmos intervalos de endereços IP que os da VPC, o AD Connector descobrirá os controladores de domínio nesse site. O controlador de domínio pode não estar fisicamente próximo da região em que o AD Connector reside.

-

Inconsistências nos registros SRV do DNS (esses registros usam a seguinte sintaxe:

_ldap._tcp.<DnsDomainName>e_kerberos._tcp.<DnsDomainName>) criados no domínio do Active Directory gerenciado pelo cliente. Isso pode ocorrer quando o AD Connector não consegue encontrar e se conectar a um controlador de domínio válido com base nesses registros SRV. -

Problemas de rede entre o AD Connector e o AD gerenciado pelo cliente, como dispositivos de firewall.

Você pode usar a captura de pacotes de rede

Problemas de conectividade

A seguir estão os problemas comuns de conectividade do AD Connector

Eu recebo um erro "Problemas de conectividade detectados" quando tento me conectar ao meu diretório on-premises

Você recebe uma mensagem de erro semelhante à seguinte ao se conectar ao diretório on-premises: Problemas de conectividade detectados: LDAP indisponível (porta TCP 389) para IP: <IP address> Kerberos/Autenticação indisponível (porta TCP 88) para IP: <IP address> verifique se as portas listadas estão disponíveis e repita a operação.

O AD Connector deve ser capaz de se comunicar com seus controladores de domínio on-premises via TCP e UDP nas portas a seguir. Verifique se seus grupos de segurança e firewalls on-premises permitem a comunicação de TCP e UDP por estas portas. Para obter mais informações, consulte Pré-requisitos do AD Connector.

-

88 (Kerberos)

-

389 (LDAP)

Você pode precisar de portas TCP/UDP adicionais, dependendo de suas necessidades. Consulte a lista a seguir para ver algumas dessas portas. Para obter mais informações sobre portas usadas pelo Active Directory, consulte Como configurar um firewall para domínios e relações de confiança do Active Directory na documentação da Microsoft.

-

135 (RPC Endpoint Mapper)

-

646 (LDAP SSL)

-

3268 (LDAP GC)

-

3269 (LDAP GC SSL)

Eu recebo um erro de "DNS indisponível" quando tento me conectar ao meu diretório on-premises

Você recebe uma mensagem de erro semelhante à seguinte quando se conecta ao seu diretório on-premises:

DNS unavailable (TCP port 53) for IP: <DNS IP address>O AD Connector deve ser capaz de se comunicar com seus servidores de DNS on-premises via TCP e UDP na porta 53. Verifique se seus grupos de segurança e firewalls on-premises permitem a comunicação de TCP e UDP por essa porta. Para obter mais informações, consulte Pré-requisitos do AD Connector.

Eu recebo um erro "Registro SRV" quando tento me conectar ao meu diretório on-premises

Você recebe uma mensagem de erro semelhante a uma ou mais das seguintes quando se conecta ao seu diretório on-premises:

SRV record for LDAP does not exist for IP: <DNS IP address> SRV record for Kerberos does not exist for IP: <DNS IP address>O AD Connector precisa obter os registros de SRV _ldap._tcp. e <DnsDomainName>_kerberos._tcp. ao se conectar ao seu diretório. Você receberá esse erro se o serviço não conseguir obter esses registros dos servidores DNS que você especificou ao se conectar ao seu diretório. Para obter mais informações sobre esses registros SRV, consulte SRV record requirements.<DnsDomainName>

Problemas de autenticação

Estes estão alguns problemas de autenticação comuns com o AD Connector:

Eu recebo o erro “Falha na validação do certificado” quando tento fazer login no Amazon WorkSpaces com um cartão inteligente

Você recebe uma mensagem de erro semelhante à seguinte mensagem quando tentar entrar nos WorkSpaces com um cartão inteligente: ERRO: Falha na validação do certificado. Tente novamente reiniciando o navegador ou aplicação e certifique-se de selecionar o certificado correto. O erro ocorre se o certificado do cartão inteligente não estiver armazenado adequadamente no cliente que usa os certificados. Para obter mais informações sobre os requisitos do AD Connector e do cartão inteligente, consulte Pré-requisitos.

Use os seguinte procedimentos para solucionar problemas na capacidade do cartão inteligente de armazenar certificados no repositório de certificados do usuário:

-

No dispositivo que está tendo problemas para acessar os certificados, acesse o Microsoft Management Console (MMC).

Importante

Antes de prosseguir, crie uma cópia do certificado do cartão inteligente.

-

Navegue até o repositório de certificados no MMC. Exclua o certificado de cartão inteligente do usuário do repositório de certificados. Para obter mais informações sobre como exibir o repositório de certificados no MMC, consulte How to: View certificates with the MMC snap-in

na documentação da Microsoft. -

Remova o cartão inteligente.

-

Reinsira o cartão inteligente para que ele possa preencher novamente o certificado do cartão inteligente no armazenamento de certificados do usuário.

Atenção

Se o cartão inteligente não estiver preenchendo novamente o certificado no Repositório de Usuários, ele não poderá ser usado para a autenticação do cartão inteligente do WorkSpaces.

A conta de serviço do AD Connector deve ter o seguinte:

-

my/spnadicionado ao nome do princípio de serviço -

Delegado para o serviço LDAP

Depois que o certificado for preenchido novamente no cartão inteligente, o controlador de domínio local deverá ser verificado para determinar se ele está bloqueado do mapeamento do nome principal do usuário (UPN) para o nome alternativo do assunto. Para obter mais informações sobre essa alteração, consulte How to disable the Subject Alternative Name for UPN mapping

Use o seguinte procedimento para verificar a chave de Registro do seu controlador de domínio:

-

No Editor de Registros, navegue para a seguinte chave de registro:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Kdc\UseSubjectAltName

-

Inspecione o valor de UseSubjectAltName:

-

Se o valor estiver definido como 0, o mapeamento do Nome alternativo do assunto será desabilitado e você deverá mapear explicitamente um determinado certificado para apenas um usuário. Se um certificado for mapeado para vários usuários e esse valor for 0, o login com esse certificado falhará.

-

Se o valor for não definido ou definido como 1, você deverá mapear explicitamente um determinado certificado para somente um usuário ou usar o campo Nome alternativo do assunto para o login.

-

Se o campo Nome alternativo do assunto existir no certificado, será priorizado.

-

Se o campo Nome alternativo do assunto não existir no certificado e o certificado estiver explicitamente mapeado para mais de um usuário, o login com esse certificado falhará.

-

-

-

nota

Se a chave do registro estiver definida nos controladores de domínio locais, o AD Connector não conseguirá localizar os usuários no Active Directory e resultará na mensagem de erro acima.

Os certificados da autoridade de certificação (CA) devem ser enviados para o certificado de cartão inteligente do AD Connector. O certificado deve conter informações do OCSP. A seguir, listamos os requisitos adicionais para a CA:

-

O certificado deve estar na Autoridade Raiz Confiável do Controlador de Domínio, do Servidor da Autoridade de Certificação e dos WorkSpaces.

-

Os certificados off-line e de CA raiz não conterão as informações do OSCP. Esses certificados contêm informações sobre sua revogação.

-

Se você estiver usando um certificado de CA de terceiros para autenticação por cartão inteligente, os certificados de CA e intermediários precisarão ser publicados no repositório NTAuth do Active Directory. Eles devem ser instalados na autoridade raiz confiável de todos os controladores de domínio, servidores de autoridade de certificação e WorkSpaces.

-

Você pode usar o comando a seguir para publicar certificados no repositório Active Directory NTAuth:

certutil -dspublish -fThird_Party_CA.cerNTAuthCA

-

Para obter mais informações sobre a publicação de certificados no repositório NTAuth, consulte Import the issuing CA certificate into the Enterprise NTAuth store em Access Amazon WorkSpaces with Common Access Cards Installation Guide.

Você pode verificar se o certificado do usuário ou os certificados da cadeia de CA são verificados pelo OCSP seguindo este procedimento:

-

Exporte o certificado do cartão inteligente para uma localização na máquina local, como a unidade C:.

-

Abra um prompt de linha de comando e navegue até o local em que o certificado de cartão inteligente exportado está armazenado.

-

Digite o comando:

certutil -URLCertficate_name.cer -

Uma janela pop-up deve aparecer após o comando. Selecione a opção OCSP no canto direito e selecione Recuperar. O status deve retornar conforme verificado.

Para obter mais informações sobre o comando certutil, consulte certutil

Recebo um erro "Credenciais inválidas" quando a conta de serviço usada pelo AD Connector tenta se autenticar

Isso pode ocorrer se o disco rígido no controlador de domínio ficar sem espaço. Verifique se os discos rígidos do controlador de domínio não estão cheios.

Eu recebo a mensagem “Ocorreu um erro” ou “Erro inesperado” quando tento atualizar a conta de serviço do AD Connector

Os seguintes erros ou sintomas ocorrem ao pesquisar usuários em Aplicações Empresariais da AWS como o Amazon WorkSpaces Console Launch Wizard:

-

Ocorreu um erro. Se você continuar com problemas, entre em contato com a equipe AWS Support nos fóruns da comunidade e via Suporte Premium da AWS. -

Ocorreu um erro. O diretório precisa de uma atualização de credencial. Atualize as credenciais do diretório.

Se você tentar atualizar as credenciais da conta de serviço do AD Connector no AD Connector, poderá receber as seguintes mensagens de erro:

-

Erro inesperado. ocorreu um erro inesperado. -

Ocorreu um erro. Houve um erro na combinação de conta de serviço/senha. Tente novamente.

A conta de serviço do diretório AD Connector reside no Active Directory gerenciado pelo cliente. A conta é usada como uma identidade para realizar consultas e operações no domínio do Active Directory gerenciado pelo cliente por meio do AD Connector em nome das Aplicações Empresariais da AWS. O AD Connector usa Kerberos e LDAP para realizar essas operações.

A lista a seguir explica o que essas mensagens de erro significam:

-

Pode haver um problema com a sincronização de horário e o Kerberos. O AD Connector envia solicitações de autenticação Kerberos para o Active Directory. Essas solicitações são urgentes e, se atrasarem, falharão. Certifique-se de que não haja problemas de sincronização de horário entre nenhum dos controladores de domínio gerenciados pelo cliente. Para resolver esse problema, consulte Recomendação — Configure o PDC raiz com uma fonte de tempo autorizada e evite uma distorção de tempo generalizada

na documentação da Microsoft. Para obter mais informações sobre o serviço de tempo e a sincronização, consulte abaixo: -

Um dispositivo de rede intermediário com uma restrição de MTU

de rede, como configurações de hardware de firewall ou VPN, entre o AD Connector e os controladores de domínio gerenciados pelo cliente pode causar esse erro devido à fragmentação da rede . -

Para verificar a restrição de MTU, você pode realizar um teste de ping

entre o controlador de domínio gerenciado pelo cliente e uma instância do Amazon EC2 que é iniciada em uma das sub-redes do diretório conectada via AD Connector. O tamanho do frame não deve ser maior que o tamanho padrão de 1500 bytes. -

O teste de ping ajudará você a entender se o tamanho do frame é maior que 1500 bytes (também conhecido como frames Jumbo) e se eles são capazes de alcançar a VPC e a sub-rede do AD Connector sem a necessidade de fragmentação. Verifique os detalhes com throughput equipe de rede e garanta que os frames Jumbo sejam permitidos nos dispositivos de rede intermediários.

-

-

Você poderá enfrentar esse problema se o LDAPS do lado do cliente estiver habilitado no AD Connector e os certificados estiverem expirados. Certifique-se de que o certificado do lado do servidor e o certificado CA sejam válidos, não tenham expirado e atendam aos requisitos da documentação do LDAPS.

-

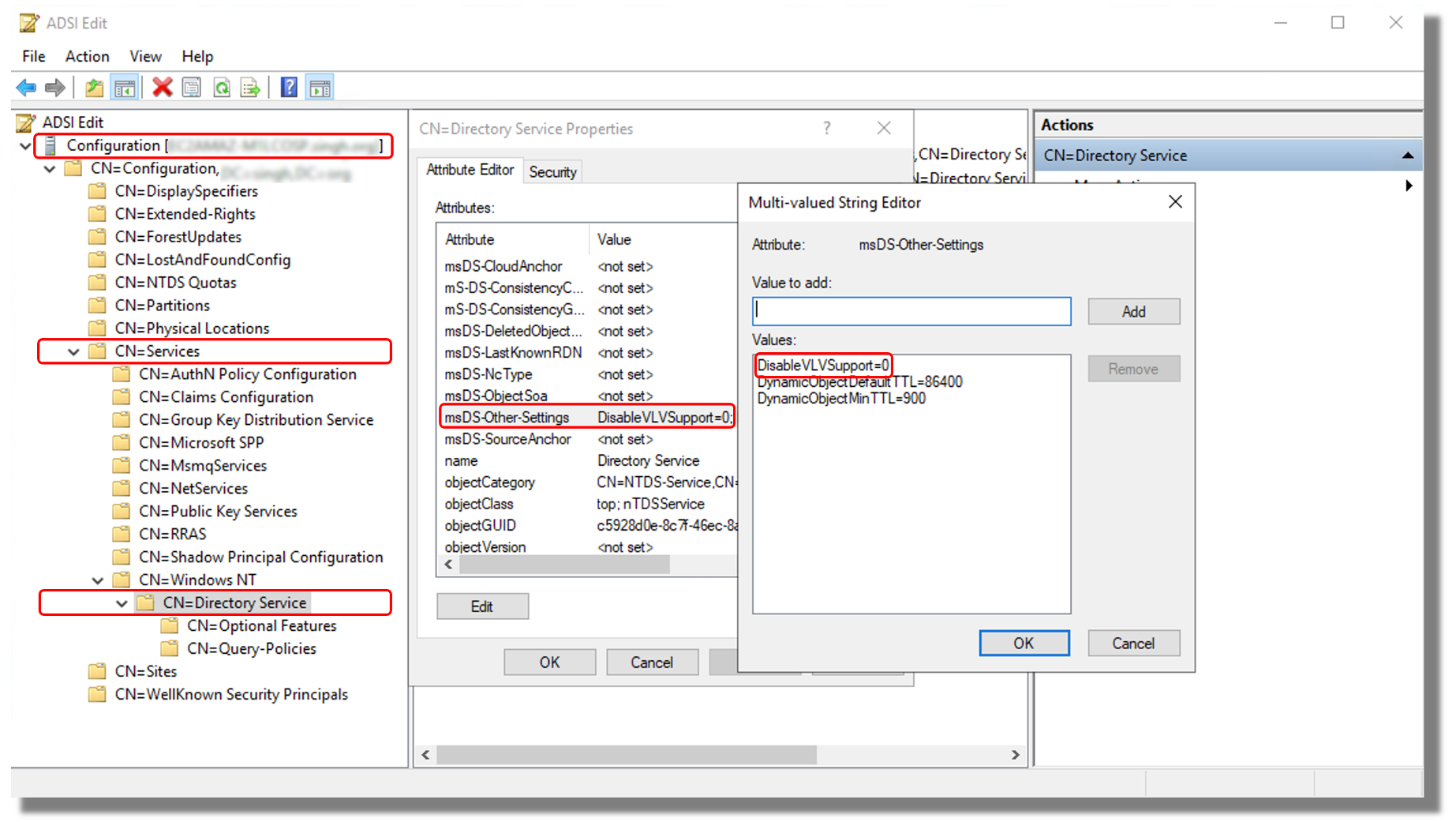

Se o Suporte à Visualização de lista virtual

estiver desativado no domínio do Active Directory gerenciado pelo cliente, as Aplicações daAWS não poderão pesquisar usuários porque o AD Connector usa a pesquisa VLV nas consultas LDAP. O Suporte à Visualização de lista virtual é desativado quando o DisableVLVSupport é definido como um valor diferente de zero. Verifique se o Suporte à Visualização de lista virtual (VLV) está habilitado no Active Directory usando as seguintes etapas: -

Faça login no Controlador de Domínio como proprietário do perfil de mestre do esquema usando uma conta com credenciais de Administrador do esquema.

-

Selecione Iniciar e, em seguida, Executar e insira

Adsiedit.msc. -

Na ferramenta ADSI Edit, conecte-se à Partição de configuração e expanda o nó Configuration[DomainController]].

-

Expanda o contêiner CN=Configuration,DC=DomainName.

-

Expanda o objeto CN=services.

-

Expanda o objeto CN=Windows NT.

-

Selecione o objeto CN=Directory Service. Selecione Properties (Propriedades).

-

Na lista Atributos, selecione msds-Other-Settings. Selecione Editar.

-

Na lista Valores, selecione qualquer instância de DisableVLVSupport=x em que x não seja igual a 0 e selecione Remover.

-

Depois de remover, insira

DisableVLVSupport=0. Selecione Adicionar. -

Selecione OK. Você pode fechar a janela ADSI Edit. A imagem a seguir mostra a caixa de diálogo Editor de string multivalor na janela ADSI Edit:

nota

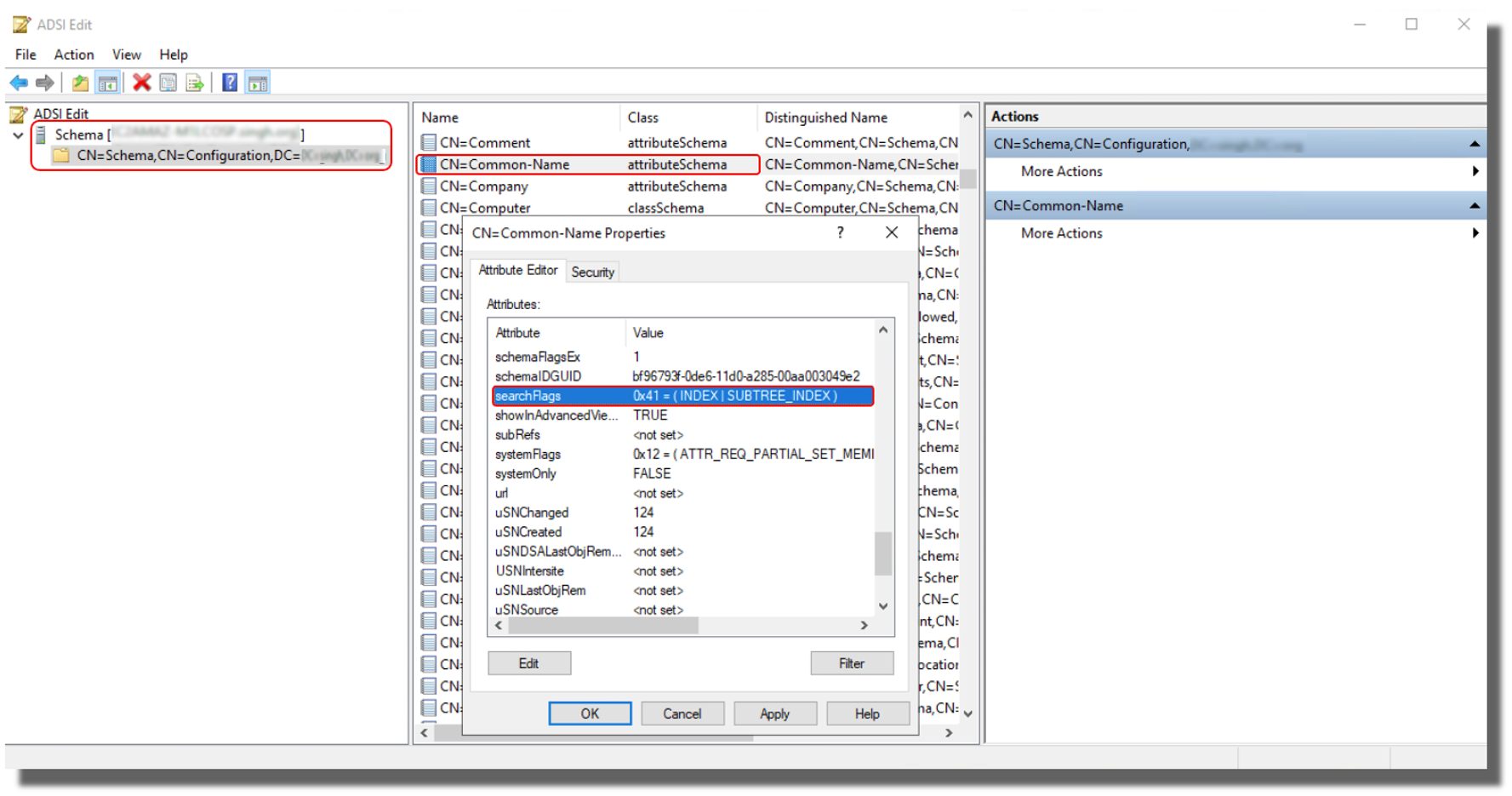

Em uma infraestrutura de grande porte do Active Directory com mais de 100.000 usuários, talvez você só consiga pesquisar usuários específicos. No entanto, se você tentar listar todos os usuários (por exemplo, Mostrar todos os usuários no WorkSpaces Launch Wizard) de uma vez, isso poderá resultar no mesmo erro mesmo se o Suporte à VLV estiver habilitado. O AD Connector exige que os resultados sejam classificados pelo atributo “CN” usando o Índice de subárvore. O Índice de subárvore é o tipo de índice que prepara os controladores de domínio para realizar uma operação de pesquisa LDAP (Visualização de lista virtual) que permite ao AD Connector concluir uma pesquisa ordenada. Esse índice melhora a pesquisa de VLV e impede o uso da tabela de banco de dados temporária chamada MaxTempTableSize

. O tamanho dessa tabela pode variar, mas, por padrão, o número máximo de entradas é 10.000 (a configuração MaxTempTableSize da Política de Consulta Padrão). Aumentar o MaxTempTableSize é menos eficiente do que usar a Indexação de subárvore. Para evitar esses erros em ambientes de grande porte do AD, é recomendável usar a Indexação de subárvore. -

Você pode habilitar o índice de Subárvore modificando o atributo searchflags

-

Faça login no Controlador de Domínio como proprietário do perfil de mestre do esquema usando uma conta com credenciais de Administrador do esquema.

-

Selecione Iniciar e Executar, insira

Adsiedit.msc. -

Na ferramenta ADSI Edit, conecte-se à Partição do esquema.

-

Expanda o contêiner CN=Schema,CN=Configuration,DC=DomainName.

-

Localize o atributo "Common-Name, clique com o botão direito e selecione Propriedades.

-

Localize o atributo searchFlags e altere seu valor para

65 (0x41), a fim de ativar a indexação de Subárvore junto com o índice normal.A imagem a seguir mostra a caixa de diálogo de propriedades CN=Common-Name na janela ADSI Edit:

-

Selecione OK. Você pode fechar a janela ADSI Edit.

-

Para a confirmação, você deve conseguir ver uma ID de evento 1137 (Fonte: Active Directory_DomainServices), que indica que o AD criou com sucesso o novo índice para o atributo especificado.

Para obter mais informações, consulte a documentação da Microsoft

Recebo um erro "”Não é possível autenticar” ao usar aplicações da AWS para pesquisar usuários ou grupos

Você pode receber erros ao pesquisar usuários ou fazer login nas aplicações da AWS como o WorkSpaces ou o Quick Suite, mesmo quando o status do AD Connector estava ativo. Se a senha da conta de serviço do AD Connector tiver sido alterada ou expirada, o AD Connector não poderá mais consultar o domínio do Active Directory. Entre em contato com o administrador do AD e verifique o seguinte:

-

Verifique se a senha da conta de serviço do AD Connector não expirou

-

Verifique se a conta de serviço do AD Connector não está com a opção O usuário deve alterar a senha no próximo login ativada.

-

Verifique se a conta de serviço do AD Connector não está bloqueada.

-

Se você não tiver certeza se a senha expirou ou foi alterada, você pode redefinir a senha da conta de serviço e também atualizar a mesma senha no AD Connector.

Eu recebo um erro sobre minhas credenciais de diretório quando tento atualizar a conta de serviço do AD Connector

Você recebe uma mensagem de erro semelhante a uma ou mais das seguintes quando tenta atualizar a conta de serviço do AD Connector:

Mensagem: ocorreu um erro O diretório precisa de uma atualização de credencial. Atualize as credenciais do diretório. Ocorreu um erro O diretório precisa de uma atualização de credencial. Atualize as credenciais do diretório após a mensagem Atualizar credenciais da conta de serviço do AD Connector: Ocorreu um erro A solicitação tem um problema. Consulte os detalhes a seguir. Houve um erro na combinação de conta/senha de serviço

Pode haver um problema com a sincronização de horário e o Kerberos. O AD Connector envia solicitações de autenticação Kerberos para o Active Directory. Essas solicitações são urgentes e, se atrasarem, falharão. Para resolver esse problema, consulte Recommendation - Configure the Root PDC with an Authoritative Time Source and Avoid Widespread Time Skew

Alguns dos meus usuários não podem se autenticar com meu diretório

Suas contas de usuário devem ter a pré-autenticação Kerberos habilitada. Essa é a configuração padrão para contas de usuário novas, mas ela não deve ser modificada. Para obter mais informações sobre essa configuração, vá para Preauthentication

Problemas de manutenção

A seguir estão os problemas comuns de manutenção do AD Connector

-

Meu diretório está travado no estado "Requested"

-

A associação direta ao domínio para instâncias do Amazon EC2 parou de funcionar

Meu diretório está travado no estado "Requested"

Se você tiver um diretório que está no estado “solicitado” por mais de cinco minutos, tente excluir o diretório e recriá-lo. Se esse problema continuar, entre em contato com o AWS Support

A associação direta ao domínio para instâncias do Amazon EC2 parou de funcionar

Se a associação direta a domínios para instâncias do EC2 estava funcionando e foi interrompida enquanto o AD Connector estava ativo, as credenciais para sua conta de serviço do AD Connector podem ter expirado. Credenciais expiradas podem impedir que o AD Connector crie objetos de computador em seu Active Directory.

Para resolver esse problema, atualize as senhas da conta de serviço na seguinte ordem para que as senhas correspondam:

-

Atualize a senha da conta de serviço no Active Directory.

-

Atualize a senha da conta de serviço no AD Connector no Directory Service. Para obter mais informações, consulte Atualizar suas credenciais da conta de serviço do AD Connector no Console de gerenciamento da AWS.

Importante

Atualizar a senha apenas no Directory Service não aplica a alteração de senha no Active Directory on-premises atual, por isso é importante seguir a ordem mostrada no procedimento anterior.

Não consigo excluir meu AD Connector

Se o AD Connector mudar para um estado inoperável, você não terá mais acesso aos seus controladores de domínio. Bloqueamos a exclusão de um AD Connector quando ainda há aplicações vinculadas a ele porque uma dessas aplicações ainda pode estar usando o diretório. Para obter uma lista das aplicações que você precisa desabilitar para excluir seu AD Connector, consulte Exclusão do AD Connector. Se ainda não conseguir excluir o AD Connector, você pode solicitar ajuda por meio do AWS Support

Ferramentas gerais para investigar os emissores do AD Connector

As ferramentas a seguir podem ser usadas para solucionar vários problemas do AD Connector relacionados à criação, autenticação e conectividade:

- Ferramenta DirectoryServicePortTest

-

A ferramenta de teste DirectoryServicePortTest pode ser útil na solução de problemas de conectividade entre o AD Connector e servidores DNS ou Active Directory gerenciados pelo cliente. Para obter informações sobre como usar a ferramenta, consulte Testar o AD Connector.

- Ferramenta de captura de pacotes

-

Você pode usar o utilitário de captura de pacotes Windows incorporado (netsh

) para investigar e solucionar problemas potenciais de rede ou de comunicação do Active Directory (ldap e kerberos). Para obter mais informações, consulte Capturar um trace de rede sem instalar nada . - Logs de fluxo da VPC

-

Para entender melhor quais solicitações estão sendo recebidas e enviadas do AD Connector, você pode configurar os logs de fluxo de VPC para as interfaces de rede do diretório. Você pode identificar todas as interfaces de rede reservadas para uso com o Directory Service pela descrição:

AWS created network interface for directory.your-directory-idUm caso de uso simples é durante a criação do AD Connector com um domínio do Active Directory gerenciado pelo cliente com um grande número de controladores de domínio. Você pode usar os logs de fluxo de VPC e filtrar pela porta Kerberos (88) para descobrir quais controladores de domínio no Active Directory gerenciado pelo cliente estão sendo contatados para autenticação.