As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Associar uma ACL AWS WAF da web a um grupo de usuários

AWS WAF é um firewall de aplicativos da web. Com uma lista de controle de acesso à AWS WAF web (web ACL), você pode proteger seu grupo de usuários contra solicitações indesejadas para sua interface de usuário hospedada clássica, login gerenciado e endpoints de serviço da API Amazon Cognito. A ACL da web oferece controle detalhado sobre todas as solicitações web HTTPS às quais o grupo de usuários responde. Para obter mais informações sobre a AWS WAF web ACLs, consulte Gerenciando e usando uma lista de controle de acesso à web (Web ACL) no Guia do AWS WAF desenvolvedor.

Quando você tem uma ACL AWS WAF da web associada a um grupo de usuários, o Amazon Cognito encaminha cabeçalhos e conteúdos não confidenciais selecionados das solicitações de seus usuários para. AWS WAF AWS WAF inspeciona o conteúdo da solicitação, compara com as regras que você especificou na sua ACL da web e retorna uma resposta ao Amazon Cognito.

Coisas que você deve saber sobre a AWS WAF web ACLs e o Amazon Cognito

-

Você não pode configurar as regras de Web ACL para corresponder às informações de identificação pessoal (PII) nas solicitações do grupo de usuários, por exemplo, nomes de usuário, senhas, números de telefone ou endereços de e-mail. Esses dados não estarão disponíveis para AWS WAF. Em vez disso, configure suas regras de Web ACL para corresponder aos dados da sessão nos cabeçalhos, no caminho e no corpo, como endereços IP, agentes do navegador e operações de API solicitadas.

-

As condições das regras da Web ACL só podem retornar respostas de bloco personalizadas à primeira solicitação dos usuários em uma página de login gerenciada interativa com o usuário. Quando as conexões subsequentes correspondem a uma condição de resposta de bloco personalizada, elas retornam seu código de status, cabeçalho e respostas de redirecionamento personalizados, mas uma mensagem de bloqueio padrão.

-

Solicitações bloqueadas por AWS WAF não contam para a cota de taxa de solicitação de nenhum tipo de solicitação. O AWS WAF manipulador é chamado antes dos manipuladores de limitação no nível da API.

-

Quando você cria uma ACL da web, há um pequeno tempo de espera até que a ACL da web seja totalmente propagada e esteja disponível para o Amazon Cognito. O tempo de propagação pode ser de alguns segundos a alguns minutos. AWS WAF retorna a

WAFUnavailableEntityExceptionquando você tenta associar uma ACL da web antes que ela seja totalmente propagada. -

É possível associar uma Web ACL a cada grupo de usuários.

-

Sua solicitação pode ocasionar uma carga útil acima dos limites inspecionados pelo AWS WAF . Consulte Tratamento de componentes de solicitações de tamanho grande no Guia do AWS WAF desenvolvedor para saber como configurar como lidar AWS WAF com solicitações de grandes dimensões do Amazon Cognito.

-

Você não pode associar uma ACL da web que usa a prevenção de aquisição de contas (ATP) do AWS WAF Fraud Control a um grupo de usuários do Amazon Cognito. O recurso ATP está no grupo de regras gerenciadas

AWS-AWSManagedRulesATPRuleSet. Antes de associar uma Web ACL a um grupo de usuários, certifique-se de que ela não usa esse grupo de regras gerenciadas. -

Quando você tem uma ACL AWS WAF da web associada a um grupo de usuários e uma regra na sua ACL da web apresenta um CAPTCHA, isso pode causar um erro irrecuperável no registro do TOTP de login gerenciado. Para criar uma regra que tenha uma ação de CAPTCHA e não afete a TOTP do login gerenciado, consulte Configurando sua ACL AWS WAF da web para login gerenciado TOTP MFA.

AWS WAF inspeciona as solicitações para os seguintes endpoints.

- Login gerenciado e a IU hospedada clássica

-

Solicitações a todos os endpoints no Referência de login gerenciado e endpoints do grupo de usuários.

- Operações públicas de API

-

Solicitações do seu aplicativo para a API do Amazon Cognito que não usam AWS credenciais para autorizar. Isso inclui operações de API como InitiateAuthRespondToAuthChallenge, GetUsere. As operações de API que estão no escopo de AWS WAF não exigem autenticação com AWS credenciais. Elas não são autenticadas nem autorizadas com uma string de sessão nem um token de acesso. Para obter mais informações, consulte Lista de operações de API agrupadas por modelo de autorização.

É possível configurar as regras na Web ACL com ações como Contar, Permitir, Bloquear ou apresentar um CAPTCHA em resposta a uma solicitação correspondente a uma regra. Para ter mais informações, consulte Regras do AWS WAF no Guia do desenvolvedor do AWS WAF . Dependendo da ação da regra, você pode personalizar a resposta que o Amazon Cognito retorna aos usuários.

Importante

Suas opções para personalizar a resposta de erro dependem da forma como você faz uma solicitação de API.

-

Você pode personalizar o código de erro e o corpo da resposta das solicitações do login gerenciado. Você só pode apresentar um CAPTCHA para o usuário resolver no login gerenciado.

-

Para solicitações feitas com a API de grupos de usuários do Amazon Cognito, você pode personalizar o corpo da resposta de uma solicitação que recebe uma resposta Bloquear. Você também pode especificar um código de erro personalizado no intervalo de 400 a 499.

-

O AWS Command Line Interface (AWS CLI) e o AWS SDKs retornam um

ForbiddenExceptionerro às solicitações que produzem uma resposta de bloco ou CAPTCHA.

Associar uma ACL da web ao grupo de usuários

Para trabalhar com uma ACL da web em seu grupo de usuários, seu diretor AWS Identity and Access Management (IAM) deve ter o Amazon Cognito AWS WAF e as seguintes permissões. Para obter informações sobre AWS WAF permissões, consulte Permissões de AWS WAF API no Guia do AWS WAF desenvolvedor.

Embora você deva conceder permissões do IAM, as ações listadas são somente com permissão e não correspondem a nenhuma operação de API.

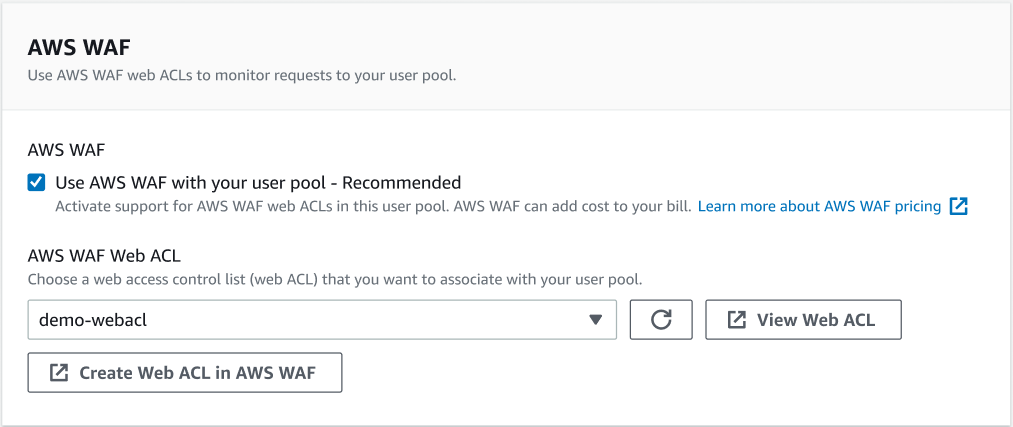

AWS WAF Para ativar seu grupo de usuários e associar uma ACL da web

-

Faça login no console do Amazon Cognito

. -

No painel de navegação, escolha User Pools (Grupos de usuários) e escolha o grupo de usuários que deseja editar.

-

Clique na guia AWS WAF na seção Segurança.

-

Escolha Editar.

-

Selecione Usar AWS WAF com seu grupo de usuários.

-

Escolha uma AWS WAF Web ACL que você já criou ou escolha Criar ACL da Web em AWS WAF para criar uma em uma nova AWS WAF sessão no. Console de gerenciamento da AWS

-

Escolha Salvar alterações.

Para associar programaticamente uma ACL da web ao seu grupo de usuários no AWS Command Line Interface ou a um SDK, use a AssociateWebACL da API. AWS WAF O Amazon Cognito não tem uma operação de API separada que associe uma ACL da web.

Testando e registrando AWS WAF na web ACLs

Quando você define uma ação de regra como Count em sua ACL da web, AWS WAF adiciona a solicitação a uma contagem de solicitações que correspondem à regra. Para testar uma ACL da web com o grupo de usuários, defina as ações da regra como Count (Contar) e considere o volume de solicitações correspondentes a cada regra. Por exemplo, se uma regra que você deseja definir como uma ação Block (Bloquear) corresponder a um grande número de solicitações que você considera tráfego normal de usuários, talvez seja necessário reconfigurar sua regra. Para ter mais informações, consulte Testar e ajustar suas proteções do AWS WAF no Guia do desenvolvedor do AWS WAF .

Você também pode configurar AWS WAF para registrar cabeçalhos de solicitação em um grupo de CloudWatch logs do Amazon Logs, em um bucket do Amazon Simple Storage Service (Amazon S3) ou em um Amazon Data Firehose. Você pode identificar as solicitações do Amazon Cognito realizadas com a API de grupos de usuários pelo x-amzn-cognito-client-id e pelo x-amzn-cognito-operation-name. As solicitações de login gerenciado incluem somente o cabeçalho x-amzn-cognito-client-id. Para obter mais informações, consulte Logging web ACL traffic (Registrar em log o tráfego da ACL da web) no Guia do desenvolvedor do AWS WAF .

AWS WAF A web ACLs está disponível em todos os planos de recursos do grupo de usuários. Os recursos de segurança do AWS WAF complementam a proteção contra ameaças do Amazon Cognito. É possível ativar os dois recursos em um grupo de usuários. O AWS WAF cobra separadamente pela inspeção das solicitações do grupo de usuários. Para obter mais informações, consulte AWS WAF Preço

Os dados da AWS WAF solicitação de registro estão sujeitos à cobrança adicional do serviço ao qual você segmenta seus registros. Para obter mais informações, consulte Definição de preço para registrar informações de tráfego da ACL da Web no Guia do desenvolvedor do AWS WAF .