기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

ID 제공업체(idP)에서 로그온 시작

| 적용 대상: 엔터프라이즈 에디션 및 스탠다드 에디션 |

| 대상: 시스템 관리자 |

참고

IAM 자격 증명 페더레이션은 자격 증명 공급자 그룹을 Amazon Quick Suite와 동기화하는 것을 지원하지 않습니다.

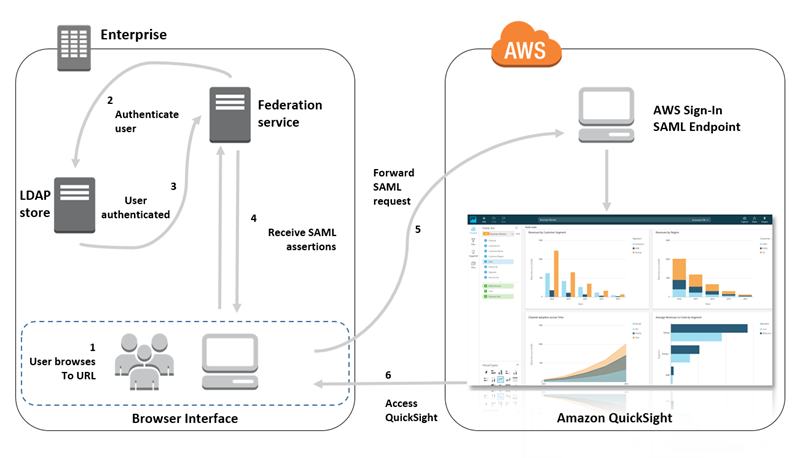

이 시나리오에서는 사용자가 ID 제공자의 포털에서 로그온 프로세스를 시작합니다. 사용자가 인증되면 Amazon Quick Suite에 로그인합니다. Quick Suite가 권한이 있는지 확인한 후 사용자는 Quick Suite에 액세스할 수 있습니다.

사용자가 IdP에 로그인하는 것부터 시작하여 인증은 다음과 같은 단계를 거칩니다.

-

사용자가

https://applications.example.com에 탐색하고 IdP에 로그온합니다. 현재 사용자는 서비스 공급자에 로그인하지 않았습니다. -

페더레이션 서비스와 IdP는 사용자를 인증합니다.

-

연동 서비스가 조직의 자격 증명 스토어에서 인증을 요청합니다.

-

자격 증명 스토어가 사용자를 인증하고 인증 응답을 연동 서비스에 반환합니다.

-

인증에 성공하면 연동 서비스가 SAML 어설션을 사용자의 브라우저에 게시합니다.

-

-

사용자가 Amazon Quick Suite를 엽니다.

-

사용자의 브라우저가 SAML 어설션을 AWS 로그인 SAML 엔드포인트(

https://signin.aws.amazon.com/saml)에 게시합니다. -

AWS 로그인은 SAML 요청을 수신하고, 요청을 처리하고, 사용자를 인증하고, 인증 토큰을 Amazon Quick Suite 서비스에 전달합니다.

-

-

Amazon Quick Suite는의 인증 토큰을 수락 AWS 하고 사용자에게 Amazon Quick Suite를 제공합니다.

사용자의 관점에서 프로세스가 투명하게 진행됩니다. 사용자는 조직의 내부 포털에서 시작하여 자격 AWS 증명을 제공할 필요 없이 Amazon Quick Suite 애플리케이션 포털에 도착합니다.

다음 다이어그램에서 Amazon Quick Suite와 타사 ID 제공업체(IdP) 간의 인증 흐름을 확인할 수 있습니다. 이 예제에서 관리자는 라는 Amazon Quick Suite에 액세스하기 위한 로그인 페이지를 설정했습니다applications.example.com. 사용자가 로그인하면 로그인 페이지에서 SAML 2.0을 준수하는 페더레이션 서비스에 요청을 게시합니다. 최종 사용자는 IdP의 로그인 페이지에서 인증을 시작합니다.

일부 일반 공급자에 대한 자세한 내용은 다음 타사 설명서를 참조하십시오.

-

Okta — SAML 배포 계획

-

핑 - Amazon 통합

다음 주제를 사용하여에서 기존 페더레이션을 사용하는 방법을 이해합니다. AWS

-

AWS 웹 사이트의 에서 자격 증명 페더레이션 AWS

-

IAM 사용자 안내서의 외부에서 인증된 사용자에게 액세스 권한 제공(ID 페더레이션)

-

IAM 사용 설명서에서 SAML 2.0 페더레이션 사용자가 AWS 관리 콘솔에 액세스할 수 있도록 설정