기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

개념

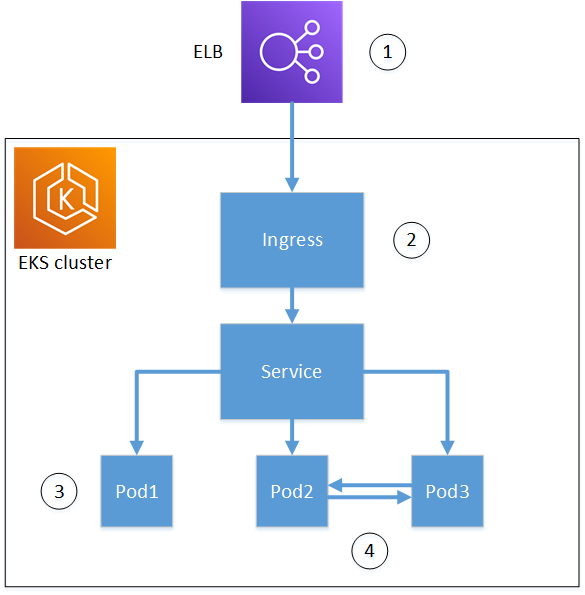

다음 다이어그램은 Amazon EKS 클러스터에서 TLS를 사용하는 데 사용할 수 있는 몇 가지 옵션을 보여줍니다. 예제 클러스터는 로드 밸런서 뒤에 있습니다. 숫자는 TLS 보안 통신을 위한 가능한 엔드포인트를 식별합니다.

-

로드 밸런서에서 종료

Elastic Load Balancing(Elastic Load Balancing)은 AWS Certificate Manager 서비스와 통합됩니다. 로드 밸런

cert-manager서에를 설치할 필요가 없습니다. 프라이빗 CA로 ACM을 프로비저닝하고, 프라이빗 CA로 인증서에 서명하고, Elastic Load Balancing 콘솔을 사용하여 인증서를 설치할 수 있습니다. AWS Private CA 인증서는 자동으로 갱신됩니다.또는AWS 로드 밸런서가 아닌에 프라이빗 인증서를 제공하여 TLS를 종료할 수 있습니다.

이렇게 하면 원격 클라이언트와 로드 밸런서 간에 암호화된 통신이 제공됩니다. 로드 밸런서가 암호화되지 않은 상태로 Amazon EKS 클러스터로 전달된 후의 데이터입니다.

-

Kubernetes 수신 컨트롤러에서 종료

수신 컨트롤러는 Amazon EKS 클러스터 내에 있으며 로드 밸런서 및 라우터 역할을 합니다. 수신 컨트롤러를 외부 통신을 위한 클러스터의 엔드포인트로 사용하려면 다음을 수행해야 합니다.

-

cert-manager및 모두 설치aws-privateca-issuer -

의 TLS 프라이빗 인증서로 컨트롤러를 프로비저닝합니다 AWS Private CA.

로드 밸런서와 수신 컨트롤러 간의 통신은 암호화되고 데이터는 클러스터의 리소스로 암호화되지 않습니다.

-

-

포드에서 종료

각 포드는 스토리지 및 네트워크 리소스를 공유하는 하나 이상의 컨테이너 그룹입니다.

cert-manager및aws-privateca-issuer를 모두 설치하고 프라이빗 CA로 클러스터를 프로비저닝하는 경우 Kubernetes는 필요에 따라 포드에 서명된 TLS 프라이빗 인증서를 설치할 수 있습니다. 기본적으로 포드에서 종료되는 TLS 연결은 클러스터의 다른 포드에서 사용할 수 없습니다. -

포드 간 보안 통신.

인증서로 여러 포드를 프로비저닝하여 서로 통신할 수 있습니다. 가능한 시나리오는 다음과 같습니다.

-

Kubernetes를 사용한 프로비저닝은 자체 서명된 인증서를 생성했습니다. 이렇게 하면 포드 간의 통신이 보호되지만 자체 서명된 인증서는 HIPAA 또는 FIPS 요구 사항을 충족하지 않습니다.

-

에서 서명한 인증서로 프로비저닝합니다 AWS Private CA. 이를 위해서는

cert-manager및를 모두 설치해야 합니다aws-privateca-issuer. 그런 다음 Kubernetes는 필요에 따라 포드에 서명된 mTLS 인증서를 설치할 수 있습니다.

-