기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

MongoDB Atlas를 포함하는 AWS 랜딩 존 구축

Igor Alekseev, Amazon Web Services

Anuj Panchal, MongoDB

요약

이 패턴은 MongoDB Atlas 클러스터와 통합된 AWS 랜딩 존을 구축하는 방법을 설명합니다. 이 인프라는 Terraform 스크립트를 사용하여 자동으로 배포됩니다.

랜딩 존이라고 하는 잘 구성된 다중 계정 AWS 환경은 특히 기업에 확장성과 보안을 제공합니다. 워크로드 및 애플리케이션의 신속한 배포를 위한 토대 역할을 하며, 보안 및 인프라에 대한 신뢰도를 보장하는 데 도움이 됩니다. 랜딩 존을 구축하려면 계정 구조, 네트워킹, 보안 및 액세스 관리를 비롯한 기술적 및 비즈니스 요소를 신중하게 고려해야 합니다. 이러한 고려 사항은 조직의 미래 성장과 비즈니스 목표에 부합해야 합니다.

이 패턴의 사용 사례는 다음과 같습니다.

엔터프라이즈 SaaS 및 PaaS 플랫폼:에서 실행되는 서비스형 멀티테넌트 소프트웨어(SaaS) 애플리케이션 및 서비스형 플랫폼(PaaS) 플랫폼은이 설정을 사용하여 퍼블릭 인터넷을 통해 데이터를 노출하지 않고도 MongoDB Atlas에 대한 안전한 프라이빗 액세스를 제공할 AWS 수 있습니다.

규제가 엄격한 산업: Health Insurance Portability and Accountability Act(HIPAA), Payment Card Industry Data Security Standard(PCI DSS), System and Organization Controls 2(SOC2), General Data Protection Regulation(GDPR) 등의 표준을 엄격하게 준수해야 하는 은행, 금융 서비스, 의료 및 정부 워크로드에 다음과 같은 이점을 제공합니다.

를 통한 암호화된 프라이빗 연결 AWS PrivateLink

MongoDB 복제본 세트의 다중 AZ 고가용성

보안 AI/ML 워크로드: Amazon Bedrock, Amazon SageMaker AI 또는 사용자 지정 AI 모델의 훈련 또는 추론 파이프라인은 PrivateLink를 통해 MongoDB Atlas에서 데이터를 안전하게 가져오고 저장할 수 있습니다.

재해 복구 및 비즈니스 연속성: 다중 AZ 설계는 단일 가용 영역 장애가 워크로드를 방해하지 않도록 합니다. 가용 영역에 설정된 Atlas 복제본은 자동 장애 조치를 보장합니다. 이는 금융 기술(핀테크) 앱, 디지털 뱅킹, 의료 모니터링 등의 상시 운영 서비스에 매우 중요합니다.

사전 조건 및 제한 사항

사전 조건

조직 소유자가 MongoDB Atlas에 액세스하여 Atlas API 키를 생성할 수 있습니다. 이 요구 사항에 대한 자세한 내용은 MongoDB 설명서의 조직 액세스 관리

를 참조하세요. 활성 AWS 계정

Terraform

설치 및 구성 MongoDB 버전 6.0 이상으로 생성된 MongoDB Atlas 클러스터

MongoDB and MongoDB Atlas에 대한 지식 자세한 내용은 MongoDB Atlas 설명서

를 참조하세요.

제한 사항

일부 AWS 서비스 는 전혀 사용할 수 없습니다 AWS 리전. 리전 가용성은 리전별AWS 서비스

섹션을 참조하세요. 구체적인 엔드포인트는 서비스 엔드포인트 및 할당량을 참조하고 서비스 링크를 선택합니다.

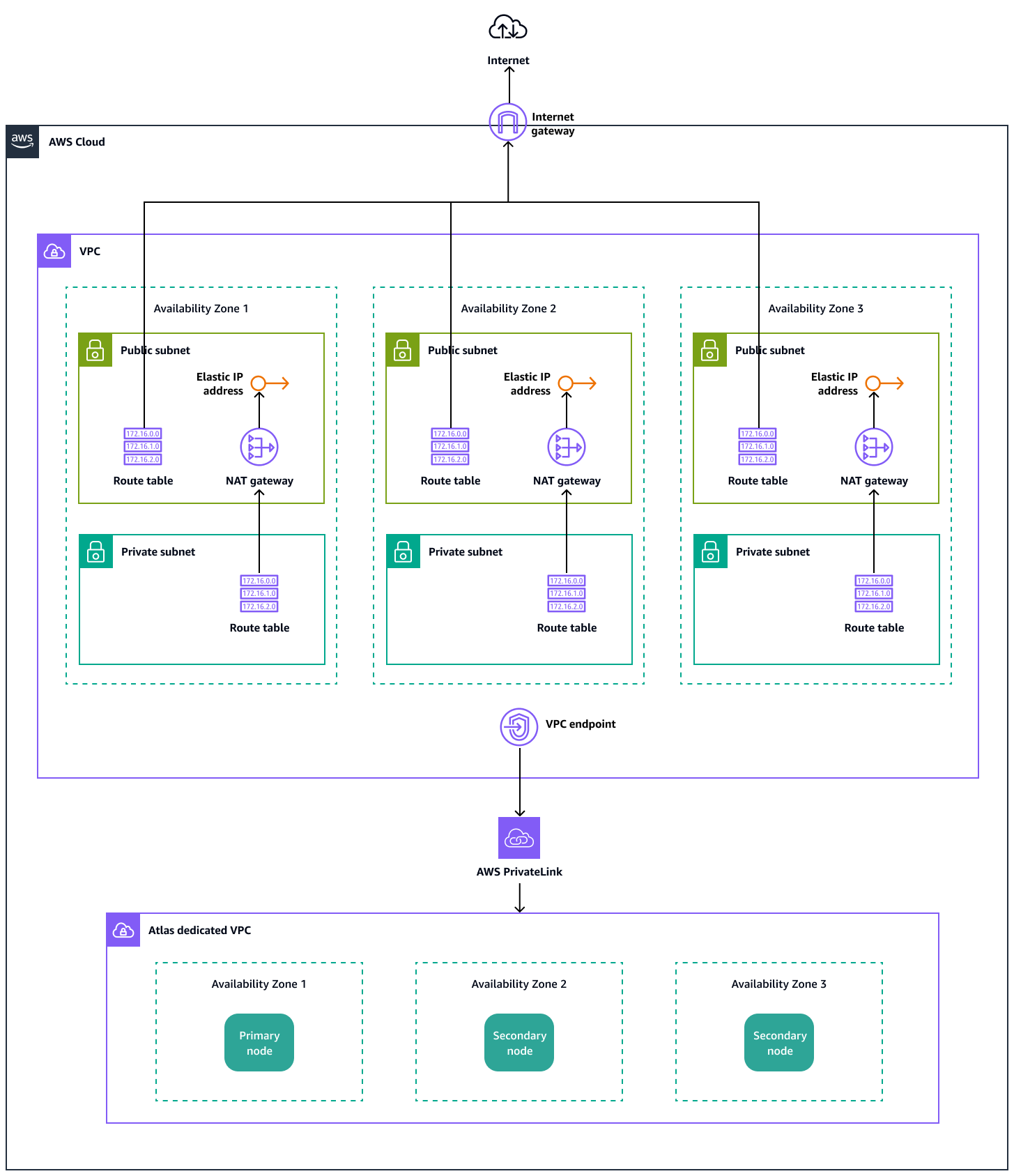

아키텍처

다음 참조 아키텍처 다이어그램은 MongoDB Atlas 프라이빗 엔드포인트와 통합된 AWS 랜딩 존의 배포 설정을 보여줍니다. 이 참조 아키텍처는 MongoDB Atlas와 통합된 안전하고 확장 가능하며 가용성이 높은 AWS 랜딩 존을 설정하는 방법을 보여줍니다. 다중 AZ 배포, 최소 권한 보안 제어 및 프라이빗 연결과 같은 AWS 모범 사례를 결합하여 조직은이 설계를 통해 최신 애플리케이션을 위한 강력한 환경을 프로비저닝할 수 있습니다.

이 아키텍처는 다음과 같이 구성됩니다.

VPC

3개의 가용 영역에 걸쳐 있는 단일 가상 프라이빗 클라우드(VPC).

VPC는 각 가용 영역별로 구성된 서브넷으로 세분화됩니다. 이러한 서브넷은 고가용성을 위해 워크로드를 분산합니다.

인터넷 액세스

인터넷 게이트웨이는 애플리케이션 또는 접속 호스트와 같이 필요한 리소스에 대한 아웃바운드 인터넷 연결을 제공합니다.

퍼블릭 서브넷에는 NAT 게이트웨이가 있을 수 있으므로, 프라이빗 서브넷 워크로드가 퍼블릭 인터넷에 직접 노출되지 않고 업데이트, 패치 및 기타 필수 패키지를 다운로드할 수 있습니다.

프라이빗 서브넷 및 라우팅 테이블

애플리케이션 구성 요소, 마이크로서비스 또는 기타 민감한 리소스는 일반적으로 프라이빗 서브넷에 상주합니다.

전용 라우팅 테이블이 트래픽 흐름을 제어합니다. 안전한 송신 전용 인터넷 액세스를 위해 프라이빗 서브넷에서 NAT 게이트웨이로 직접 아웃바운드 트래픽을 라우팅합니다.

인터넷의 인바운드 요청은 퍼블릭 서브넷의 탄력적 로드 밸런서 또는 접속 호스트(사용된 경우)를 통과한 다음 프라이빗 서브넷 리소스로 적절하게 라우팅됩니다.

PrivateLink를 통한 MongoDB Atlas 연결

이 아키텍처는 PrivateLink(VPC 엔드포인트를 통해)를 사용하여 데이터를 퍼블릭 인터넷에 노출하지 않고 MongoDB Atlas에 안전하게 연결합니다.

요청은 AWS 백본 네트워크에 남아 있습니다. 전송 중 데이터에는 PrivateLink 암호화의 이점이 적용되고 퍼블릭 인터넷을 통해 라우팅되지 않습니다.

MongoDB Atlas 전용 VPC는 기본 및 보조 노드를 호스팅하고 관리형 데이터베이스 클러스터를 위한 안전하고 격리된 환경을 제공합니다.

다중 AZ 배포

중요한 인프라 구성 요소(예: NAT 게이트웨이 및 애플리케이션 서브넷)는 3개 이상의 가용 영역에 분산됩니다. 가용 영역에 중단이 발생하는 경우 이 아키텍처는 나머지 가용 영역의 워크로드가 계속 작동하도록 합니다.

MongoDB Atlas는 기본적으로 복제본 세트를 통해 고가용성을 제공하고 데이터베이스 계층이 내결함성을 유지하도록 합니다. 중요한 인프라는 복원력을 위해 최소 3개의 가용 영역에 분산되어 있습니다.

도구

AWS 서비스

AWS Secrets Manager를 이용하면 코드의 시크릿을 포함해 하드 코딩된 보안 인증을 프로그래밍 방식으로 시크릿을 검색하도록 하는 API 직접 호출로 바꿀 수 있습니다.

기타 제품 및 도구

MongoDB Atlas

는 클라우드에서 MongoDB 데이터베이스를 배포하고 관리하기 위한 완전관리형 서비스형 데이터베이스(DbaaS)입니다. Terraform

은 HashiCorp의 코드형 인프라(IaC) 도구로, 클라우드 및 온프레미스 리소스를 생성하고 관리하는 데 도움이 됩니다. 이 패턴에서는 Terraform을 사용하여 스크립트를 실행하여 AWS 및 MongoDB Atlas에 필요한 리소스를 쉽게 배포할 수 있습니다.

코드 리포지토리

이 패턴의 코드는 AWS 및 MongoDB Atlas 랜딩 존

에픽

| 작업 | 설명 | 필요한 기술 |

|---|---|---|

주요 이해관계자를 파악합니다. | 랜딩 존 프로젝트에 관련된 모든 주요 이해관계자와 팀원을 식별합니다. 여기에는 다음과 같은 역할이 포함될 수 있습니다.

| 마이그레이션 책임자 |

구조 블루프린트를 생성합니다. | AWS 및 MongoDB Atlas 지원 랜딩 존의 원하는 구조를 설명하는 블루프린트를 생성합니다. | 마이그레이션 책임자 |

아키텍처 계획을 생성합니다. | 애플리케이션 아키텍트와 협력하여 요구 사항을 분석하고 내결함성 및 복원력이 뛰어난 아키텍처를 설계합니다. 이 패턴은 참조를 위한 스타터 아키텍처 템플릿을 제공합니다. 조직의 보안 및 인프라 요구 사항에 맞게 이 템플릿을 사용자 지정할 수 있습니다. | 클라우드 아키텍트 |

설정 및 배포를 계획합니다. | 모든 이해 관계자와 함께 아키텍처를 배포하는 방법, 보안 조치를 구현하는 방법, 기타 측면을 결정하여 조직 및 요청 팀의 관심사와 일치하는지 확인합니다. | 마이그레이션 책임자, DevOps 엔지니어, DBA |

| 작업 | 설명 | 필요한 기술 |

|---|---|---|

리포지토리를 복제합니다. | 다음 명령을 실행하여 GitHub 리포지토리

| 앱 개발자, DevOps 엔지니어 |

Atlas 조직 ID를 가져옵니다. | DBA | |

Atlas 조직 수준 API 키를 생성합니다. | Atlas에서 조직 수준 API 키를 생성하려면 MongoDB 설명서 | DBA |

에서 보안 암호를 생성합니다 AWS Secrets Manager. | 이전 단계에서 생성된 MongoDB Atlas API 키를 Secrets Manager에 키-값 보안 암호로 저장합니다. 자세한 지침은 Secrets Manager 설명서를 참조하세요. | DevOps 엔지니어 |

Atlas 클러스터 티어를 선택합니다. | 올바른 Atlas 클러스터 티어를 선택하려면 MongoDB 설명서 | DBA |

| 작업 | 설명 | 필요한 기술 |

|---|---|---|

Terraform 스크립트를 수정합니다. | GitHub 리포지토리의 로컬 사본에서 모듈/mongodb-atlas/main.tf | DevOps 엔지니어 |

AWS 액세스 키 ID와 보안 키를 생성합니다. | AWS 액세스 키 ID 및 보안 키를 생성하려면 AWS re:Post 문서의 AWS 액세스 키를 생성하려면 어떻게 해야 합니까? 필요한 최소 권한을 가진 정책을 할당하는 것이 가장 좋지만, 이 예에서는 액세스 키를 생성한 후 IAM의 보안 모범 사례를 검토하여 액세스 키 관리 모범 사례에 대해 알아봅니다. | DevOps 엔지니어 |

탄력적 IP 주소 할당 | 2개 이상의 탄력적 IP 주소 ID를 할당합니다. 지침은 Amazon Virtual Private Cloud(Amazon VPC) 설명서를 참조하세요. | DevOps 엔지니어 |

S3 버킷을 생성합니다. | Amazon Simple Storage Service(Amazon S3) 설명서의 지침에 따라 Terraform 배포 상태를 저장할 S3 버킷을 생성합니다. | DevOps 엔지니어 |

스토리지용 S3 버킷을 업데이트합니다. | 이전 단계에서 생성한 버킷의 이름 및 리전과 일치하도록 environments/development/main.tf

이 예에서는 키 접두사 Amazon S3 키 접두사에 대한 자세한 내용은 Amazon S3 사용 설명서의 접두사를 사용하여 객체 구성하기를 참조하세요. | DevOps 엔지니어 |

Terraform 변수를 설정합니다. | 샘플 랜딩 존은 Terraform 변수 정의 파일 이 변수 파일은 environments/development/variables.tf | DevOps 엔지니어 |

환경 변수를 설정합니다. | 로컬 시스템에서 Terraform 스크립트를 실행하려는 경우 다음 환경 변수를 설정합니다.

환경 변수 설정에 대한 자세한 내용은 AWS Command Line Interface (AWS CLI) 설명서를 참조하세요. | DevOps 엔지니어 |

VPC 구성을 확인합니다. | 에서 권장하는 모범 사례를 따르려면 조직의 요구 사항에 맞게 Terraform 스크립트에서 VPC 및 서브넷 CIDRs, NAT 게이트웨이, 라우팅 및 라우팅 테이블에 대한 설정을 AWS구성합니다. 자세한 내용은 GitHub 리포지토리의 Readme 파일 | DevOps 엔지니어 |

리소스에 태그 지정. | Terraform 스크립트에서 리소스를 배포할 때 AWS 리소스에 태그를 지정하여 모니터링할 수 있습니다. 예는 GitHub 리포지토리의 Readme 파일 | DevOps 엔지니어 |

여러 환경을 사용합니다. | GitHub 리포지토리는 환경을 추가하려면 | DevOps 엔지니어 |

| 작업 | 설명 | 필요한 기술 |

|---|---|---|

Terraform 작업 디렉터리를 초기화합니다. | 작업 디렉터리를 초기화하고 필요한 패키지를 다운로드하려면 다음 명령을 실행합니다.

| DevOps 엔지니어 |

실행 계획을 생성합니다. | 실행 계획을 생성하고 Terraform이 인프라에 적용할 변경 사항을 시각화하려면 다음 명령을 실행합니다.

| DevOps 엔지니어 |

변경 사항을 배포합니다. | 코드에 설명된 대로 인프라에 대한 변경 사항을 구현하려면 다음 명령을 실행합니다.

| DevOps 엔지니어 |

배포를 검증합니다. | Terraform이 인프라에서 생성하거나 수정한 구성 요소를 검증합니다. 설정을 테스트하려면에서 또는 VPC에 연결된 컴퓨팅 리소스(예: Amazon EC2 인스턴스 또는 AWS Lambda 함수)를 프로비저닝합니다. | DevOps 엔지니어, 앱 개발자 |

| 작업 | 설명 | 필요한 기술 |

|---|---|---|

정리 | 테스트를 마치면 다음 명령을 실행하여 Terraform이 인프라에 배포한 리소스를 삭제합니다.

| DevOps 엔지니어 |

관련 리소스

검색 및 평가

랜딩 존 설정을 위한 관리 팁(AWS Control Tower 문서)

랜딩 존 구성에 대한 기대치(AWS Control Tower 문서)

랜딩 존 업데이트 모범 사례(AWS Control Tower 문서)

MongoDB Atlas 및 AWS 환경 설정

MongoDB Atlas 가져오기

(AWS Marketplace) 메모리

(MongoDB Atlas 설명서) Atlas 샘플 데이터 세트를 사용한 크기 조정 예

(MongoDB Atlas 설명서) 모바일 애플리케이션의 크기 조정 예

(MongoDB Atlas 설명서) 네트워크 트래픽

(MongoDB Atlas 설명서) 클러스터 오토 스케일링

(MongoDB Atlas 설명서) Atlas 크기 조정 템플릿

(MongoDB Atlas 설명서) 네트워크 피어링 연결 설정

(MongoDB Atlas 설명서) Atlas의 프라이빗 엔드포인트

(MongoDB Atlas 설명서) 클라이언트 측 필드 수준 암호화

(MongoDB 데이터베이스 설명서) 자동 암호화

(MongoDB 데이터베이스 설명서) 클러스터 티어 선택

(MongoDB Atlas 설명서)

랜딩 존 배포

AWS의 Terraform( AWS의 5G 네트워크용 CI/CD 백서)

Terraform을 사용한 MongoDB Atlas

(MongoDB 설명서)