기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

RCP 평가

참고

이 섹션의 정보는 백업 정책, 태그 정책, 채팅 애플리케이션 정책 또는 AI 서비스 옵트아웃 정책을 비롯한 관리 정책 유형에 적용되지 않습니다. 자세한 내용은 관리 정책 상속에 대한 이해 섹션을 참조하세요.

AWS Organizations에서 여러 수준의 다양한 리소스 제어 정책(RCP)을 연결할 수 있으므로 RCP가 평가되는 방식을 이해하면 올바른 결과를 산출하는 RCP를 작성하는 데 도움이 될 수 있습니다.

RCP 사용 전략

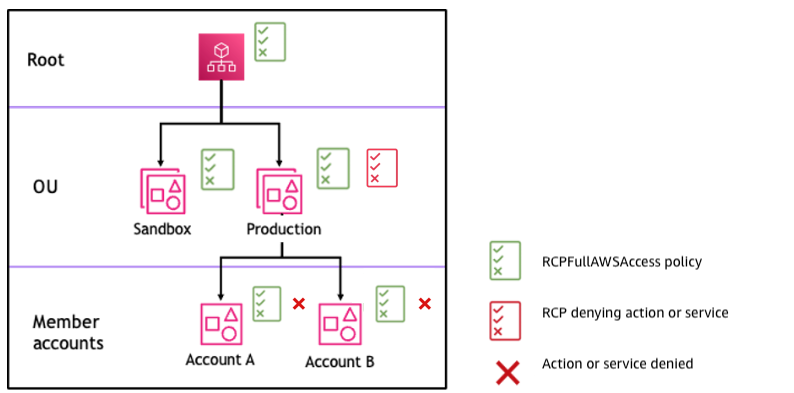

RCPFullAWSAccess 정책은 AWS 관리형 정책입니다. 리소스 제어 정책(RCP)을 활성화하면 조직 루트, 모든 OU 및 조직의 모든 계정에 자동으로 연결됩니다. 이 정책은 분리할 수 없습니다. 이 기본 RCP를 사용하면 모든 위탁자와 작업이 RCP 평가를 통과할 수 있습니다. 즉, RCP를 생성하고 연결하기 시작할 때까지는 기존 IAM 권한이 모두 그대로 작동합니다. 이 AWS 관리형 정책은 어떤 액세스 권한도 부여하지 않습니다.

Deny 문을 사용하여 조직의 리소스에 대한 액세스를 차단할 수 있습니다. 특정 계정의 리소스에 대한 권한이 거부되는 경우, 루트에서 각 OU를 거쳐 계정의 직접 경로(대상 계정 자체 포함)에 있는 모든 RCP가 해당 권한을 거부할 수 있습니다.

Deny 문은 조직의 더 광범위한 부분에 적용되어야 하는 제한을 구현하는 강력한 방법입니다. 예를 들어, 조직 외부의 자격 증명이 리소스 루트 수준에 접근하는 것을 방지하는 정책을 적용할 수 있으며, 이는 조직 내 모든 계정에 효과적으로 적용됩니다. AWS에서는 조직 루트에 RCP를 적용하기 전에 해당 정책이 계정 내 리소스에 미치는 영향을 철저히 테스트할 것을 강력히 권장합니다. 자세한 내용은 RCP의 효과 테스트 섹션을 참조하세요.

그림 1에서는 프로덕션 OU에 연결된 RCP가 있으며, 특정 서비스에 대해 명시적 Deny 선언이 지정되어 있습니다. 따라서 조직의 모든 수준에 연결된 거부 정책을 모든 OU 및 해당 계정 아래에 있는 멤버 계정에서 평가하므로 계정 A와 계정 B 모두 서비스에 대한 액세스가 거부됩니다.

그림 1: 프로덕션 OU에 Deny 문이 연결된 조직 구조 예시 및 이것이 계정 A와 계정 B에 미치는 영향