기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

선언적 정책

선언적 정책을 사용하면 조직 전체에서 지정된에 대해 원하는 구성을 중앙 AWS 서비스 에서 선언하고 적용할 수 있습니다. 연결되면 서비스가 새 기능 또는 API를 추가할 때 구성이 항상 유지됩니다. 선언적 정책을 사용하여 규정 미준수 작업을 방지합니다. 예를 들어 조직 전체에서 Amazon VPC 리소스에 대한 퍼블릭 인터넷 액세스를 차단할 수 있습니다.

선언적 정책 사용의 주요 이점은 다음과 같습니다.

-

사용 편의성: AWS Organizations 및 AWS Control Tower 콘솔에서 AWS 서비스 몇 가지를 선택하거나 AWS CLI & AWS SDKs.

-

한 번 설정하고 잊어버림: 서비스에 새 기능 또는 APIs가 도입되더라도의 기준 구성 AWS 서비스 은 항상 유지됩니다. 새 계정이 조직에 추가되거나 새 위탁자 및 리소스가 생성될 때도 기준 구성이 유지됩니다.

-

투명성: 계정 상태 보고서를 사용하여 범위 내 계정에 대한 선언적 정책에서 지원하는 모든 속성의 현재 상태를 평가할 수 있습니다. 또한 사용자 지정 가능한 오류 메시지를 생성하여 관리자가 최종 사용자를 내부 Wiki 페이지로 리디렉션하거나 최종 사용자에게 작업이 실패한 이유를 이해하는 데 도움이 되는 설명 메시지를 제공할 수 있습니다.

지원되는 AWS 서비스 및 속성의 전체 목록은 섹션을 참조하세요지원되는 AWS 서비스 및 속성.

선언적 정책 작동 방식

선언적 정책은 서비스의 컨트롤 플레인에서 적용되며, 이는 서비스 제어 정책(SCP) 및 리소스 제어 정책(RCP)과 같은 권한 부여 정책과 중요한 차이점입니다. 권한 부여 정책은 API에 대한 액세스를 규제하지만 선언적 정책은 서비스 수준에서 직접 적용되어 지속적인 의도를 강제합니다. 이렇게 하면 서비스에 새 기능 또는 API가 도입되더라도 기준 구성이 항상 적용됩니다.

다음 표는 이러한 차이를 설명하고 몇 가지 사용 사례를 제공합니다.

| 서비스 제어 정책 | 리소스 제어 정책 | 선언적 정책 | |

|---|---|---|---|

| 이유? |

위탁자(예: IAM 사용자 및 IAM 역할)에 대한 일관된 액세스 제어를 대규모로 중앙에서 정의하고 적용합니다. |

대규모 리소스에 대한 일관된 액세스 제어를 중앙에서 정의하고 적용하는 방법 |

대규모 AWS 서비스에 대한 기준 구성을 중앙에서 정의하고 적용합니다. |

| 방법? |

API 수준에서 위탁자의 사용 가능한 최대 액세스 권한을 제어합니다. |

API 수준에서 리소스의 사용 가능한 최대 액세스 권한을 제어합니다. |

API 작업을 사용하지 AWS 서비스 않고의 원하는 구성을 적용합니다. |

| 서비스 연결 역할을 관리하나요? | 아니요 | 아니요 | 예 |

| 피드백 메커니즘 | 사용자 지정할 수 없는 액세스가 SCP 오류를 거부했습니다. | 사용자 지정할 수 없는 액세스가 RCP 오류를 거부했습니다. | 사용자 지정 가능한 오류 메시지입니다. 자세한 내용은 선언적 정책에 대한 사용자 지정 오류 메시지 단원을 참조하십시오. |

| 예제 정책 | 요청된 AWS 리전에 따라 AWS에 대한 액세스를 거부 | 리소스에 대한 HTTPS 연결에만 액세스 제한 | 허용된 이미지 설정 |

선언적 정책을 생성하고 연결하면 조직 전체에 적용되고 구현됩니다. 선언적 정책은 전체 조직, 조직 단위(OU) 또는 계정에 적용될 수 있습니다. 조직에 가입하는 계정은 조직의 선언적 정책을 자동으로 상속합니다. 자세한 내용은 관리 정책 상속에 대한 이해 단원을 참조하십시오.

유효 정책은 조직 루트 및 OU에서 상속되는 규칙과 계정에 직접 연결된 규칙의 집합입니다. 유효 정책은 계정에 적용되는 최종 규칙 집합을 지정합니다. 자세한 내용은 유효 관리 정책 보기 단원을 참조하십시오.

선언적 정책이 분리되면 속성 상태가 선언적 정책이 연결되기 전인 이전 상태로 롤백됩니다.

선언적 정책에 대한 사용자 지정 오류 메시지

선언적 정책을 사용하면 사용자 지정 오류 메시지를 생성할 수 있습니다. 예를 들어 선언적 정책으로 인해 API 작업이 실패하는 경우 오류 메시지를 설정하거나 내부 Wiki 또는 실패를 설명하는 메시지로의 링크와 같은 사용자 지정 URL을 제공할 수 있습니다. 사용자 지정 오류 메시지를 지정하지 않으면가 다음과 같은 기본 오류 메시지를 AWS Organizations 제공합니다Example: This action is denied due to an organizational policy in effect.

선언적 정책을 생성하고, 선언적 정책을 업데이트하고, 선언적 정책을 삭제하는 프로세스를 감사할 수도 있습니다 AWS CloudTrail. CloudTrail은 선언적 정책으로 인한 API 작업 실패에 플래그를 지정할 수 있습니다. 자세한 내용은 로깅 및 모니터링을 참조하세요.

중요

사용자 지정 오류 메시지에 개인 식별 정보(PII) 또는 기타 민감 정보를 포함하지 마세요. PII에는 개인을 식별하거나 찾는 데 사용할 수 있는 일반 정보가 포함됩니다. 재무, 의료, 교육 또는 고용과 같은 기록을 다룹니다. PII의 예로는 주소, 은행 계좌 번호, 전화번호 등이 있습니다.

선언적 정책에 대한 계정 상태 보고서

계정 상태 보고서를 사용하여 범위 내 계정에 대한 선언적 정책에서 지원하는 모든 속성의 현재 상태를 평가할 수 있습니다. 보고서 범위에 포함할 계정 및 조직 단위(OU)를 선택하거나 루트를 선택하여 전체 조직을 선택할 수 있습니다.

이 보고서는 리전 분석을 제공하고 속성의 현재 상태가 계정 전반에 걸쳐 균일한지(numberOfMatchedAccounts을 통해) 또는 불일치하는지(numberOfUnmatchedAccounts을 통해)를 확인함으로써 준비 상태를 평가하는 데 도움을 줍니다. 또한 가장 빈번한 값을 확인할 수 있는데, 이는 해당 속성에 대해 가장 자주 관찰되는 구성 값입니다.

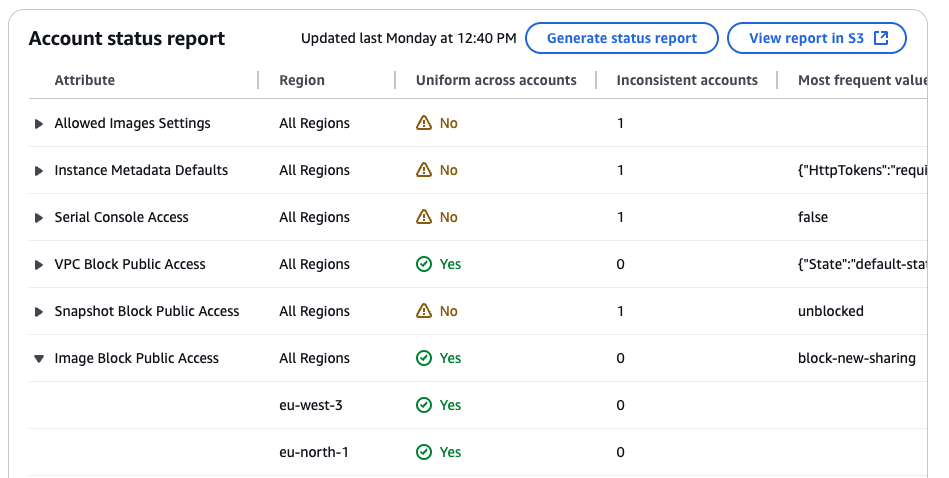

그림 1에는 생성된 계정 상태 보고서가 있으며, 이는 VPC 퍼블릭 액세스 차단 및 이미지 퍼블릭 액세스 차단 속성에 대한 계정 간 균일성을 보여줍니다. 즉, 각 속성에 대해 범위 내 모든 계정은 해당 속성에 대한 동일한 구성을 갖습니다.

생성된 계정 상태 보고서에 따르면 허용된 이미지 설정, 인스턴스 메타데이터 기본값, 직렬 콘솔 액세스 및 스냅샷 퍼블릭 액세스 차단 속성에 대한 일관되지 않은 계정이 표시됩니다. 이 예제에서 계정 불일치가 있는 각 속성은 구성 값이 다른 계정이 하나 있기 때문입니다.

가장 빈도가 높은 값이 있다면, 해당 열에 표시됩니다. 각 속성이 제어하는 항목에 대한 자세한 내용은 선언적 정책 구문 및 예제 정책을 참조하세요.

속성을 확장하여 리전 분석을 볼 수도 있습니다. 이 예제에서는 이미지 퍼블릭 액세스 차단이 확장되어 있으며, 각 리전별로 계정 간에도 일관성이 유지되고 있음을 확인할 수 있습니다.

기준 구성을 적용하기 위한 선언적 정책의 연결 여부에 대한 선택은 특정 사용 사례에 따라 달라집니다. 선언적 정책을 연결하기 전에 계정 상태 보고서를 사용하여 준비 상태를 평가할 수 있습니다.

자세한 내용은 계정 상태 보고서 생성을 참조하세요.

그림 1: VPC 퍼블릭 액세스 차단 및 이미지 퍼블릭 액세스 차단에 대한 계정 간 균일성이 있는 계정 상태 보고서의 예.

지원되는 AWS 서비스 및 속성

EC2 선언적 정책에 대한 지원 속성

다음 표에는 Amazon EC2 관련 서비스에 지원되는 속성이 나와 있습니다.

| AWS 서비스 | 속성 | 정책 효과 | 정책 내용 | 추가 정보 |

|---|---|---|---|---|

| Amazon VPC | VPC 퍼블릭 액세스 차단 | Amazon VPC 및 서브넷 내 리소스가 인터넷 게이트웨이(IGW)를 통해 인터넷에 접근할 수 있는지 제어합니다. | 정책 보기 | 자세한 내용은 Amazon VPC 사용 설명서의 VPC 및 서브넷에 대한 퍼블릭 액세스 차단을 참조하세요. |

| Amazon EC2 | 직렬 콘솔 액세스 | EC2 직렬 콘솔에 액세스할 수 있는지 여부를 제어합니다. | 정책 보기 | 자세한 내용은 Amazon Elastic Compute Cloud 사용 설명서의 EC2 직렬 콘솔에 대한 액세스 구성을 참조하세요. |

| 이미지 퍼블릭 액세스 차단 | Amazon Machine Images(AMI)를 공개적으로 공유 가능한지 여부를 제어합니다. | 정책 보기 | 자세한 내용은 Amazon Elastic Compute Cloud 사용 설명서의 AMI에 대한 퍼블릭 액세스 차단 이해를 참조하세요. | |

| 허용된 이미지 설정 | 허용된 AMI를 통해 Amazon EC2에서 Amazon Machine Image(AMI)의 검색 및 사용을 제어합니다. | 정책 보기 | 자세한 정보는 Amazon Elastic Compute Cloud 사용 설명서의 Amazon Machine Image(AMI) 섹션을 참조하세요. | |

| 인스턴스 메타데이터 기본값 | 모든 새 EC2 인스턴스 시작에 대한 IMDS 기본값을 제어합니다. | 정책 보기 | 자세한 내용은 Amazon Elastic Compute Cloud 사용 설명서의 새로운 인스턴스에 대한 인스턴스 메타데이터 옵션 구성을 참조하세요. | |

| Amazon EBS | 스냅샷 퍼블릭 액세스 차단 | Amazon EBS 스냅샷에 공개적으로 액세스할 수 있는지 여부를 제어합니다. | 정책 보기 | 자세한 내용은 Amazon Elastic Block Store 사용 설명서의 Amazon EBS 스냅샷에 대한 퍼블릭 액세스 차단을 참조하세요. |