기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

AWS Organizations를 사용한 조직 단위(OU) 관리 모범 사례

다음 권장 사항은 조직 단위(OU)를 사용하여 AWS Organizations에서 다중 계정 환경을 설정하고 관리하는 방법을 알려 드립니다.

이해AWS Organizations

잘 설계된 다중 계정 AWS 환경의 기본은 AWS Organizations이며, 이를 통해 여러 계정을 중앙에서 관리하고 관리할 수 있습니다. 조직 단위(OU)는 조직 내 계정의 논리적 그룹화입니다. OU를 사용하면 계정을 계층 구조로 구성하고 관리 제어를 적용하는 데 도움이 됩니다. 조직 정책은 AWS 계정 그룹에 적용할 수 있는 제어를 정의합니다. 예를 들어 서비스 제어 정책(SCP)은 조직의 계정이 수행할 수 있는 Amazon EC2 실행 인스턴스와 같은 AWS 서비스 작업을 정의하는 정책입니다.

단일 계정으로 AWS 여정을 시작할 수 있지만 AWS에서는 워크로드의 크기와 복잡성이 증가함에 따라 여러 계정을 설정할 것을 권장합니다. 다중 계정 환경을 사용하는 것은 다음과 같은 몇 가지 이점을 제공할 수 있는 AWS 모범 사례입니다.

다양한 요구 사항을 통한 빠른 혁신: 회사 내 다양한 팀, 프로젝트 또는 제품에 AWS 계정을 할당하여 각 팀, 프로젝트 또는 제품을 신속하게 혁신하면서 자체 보안 요구 사항을 허용할 수 있습니다.

간소화된 결제: 여러 AWS 계정을 사용하면 AWS 요금을 부담하는 제품 또는 서비스 라인을 식별하는 데 도움이 되므로 AWS 비용을 할당하는 방법을 단순화할 수 있습니다.

유연한 보안 제어: 여러 AWS 계정을 사용하여 특정 보안 요구 사항이 있거나 HIPAA 또는 PCI와 같은 엄격한 규정 준수 지침을 충족해야 하는 워크로드 또는 애플리케이션을 격리할 수 있습니다.

비즈니스 프로세스에 적응: 운영, 규제 및 예산 요구 사항이 다른 회사 비즈니스 프로세스의 다양한 요구 사항을 가장 잘 반영하는 방식으로 여러 AWS 계정을 구성할 수 있습니다.

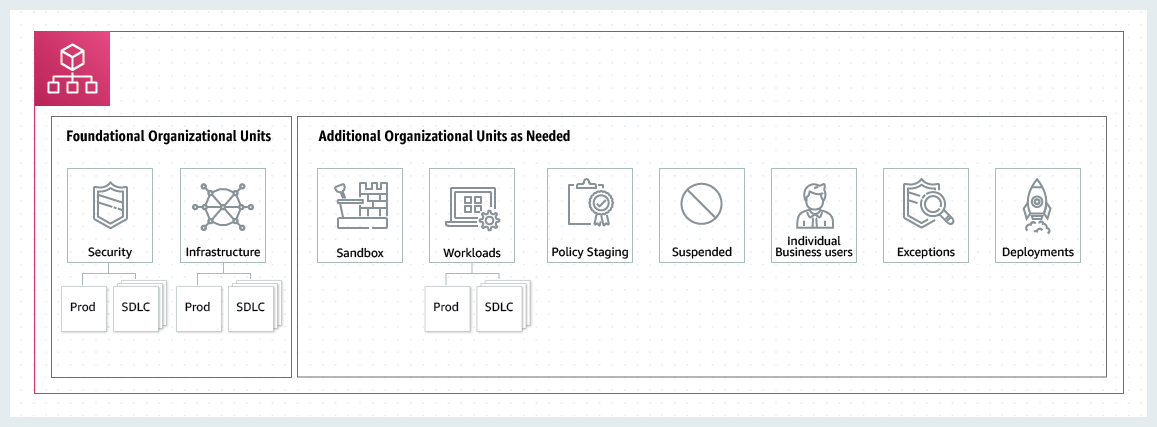

권장 기본 조직 단위(OU)

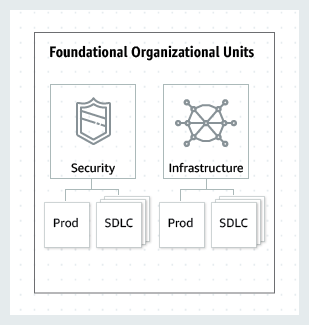

조직 단위(OU)는 회사의 보고 구조를 미러링하는 대신 기능이나 일반적인 제어 세트를 기반으로 해야 합니다. AWS는 보안 및 인프라를 염두에 두고 시작할 것을 권장합니다. 대부분의 비즈니스에는 이러한 요구 사항에 맞게 조직 전체에 서비스를 제공하는 중앙 집중식 팀이 있습니다. 이러한 특정 함수에 대한 기본 OU 세트를 생성하는 것이 좋습니다.

보안: 보안 서비스에 사용됩니다. 로그 아카이브, 보안 읽기 전용 액세스, 보안 도구 및 break-glass에 대한 계정을 생성합니다.

인프라: 네트워킹 및 IT 서비스와 같은 공유 인프라 서비스에 사용됩니다. 필요한 각 유형의 인프라 서비스에 대한 계정을 생성합니다.

대부분의 회사가 프로덕션 워크로드에 대한 정책 요구 사항이 다르기 때문에 인프라와 보안은 비프로덕션(SDLC) 및 프로덕션(Prod)에 대해 중첩된 OU를 가질 수 있습니다. SDLC OU의 계정은 비프로덕션 워크로드를 호스팅하며 다른 계정의 프로덕션 종속성이 없어야 합니다. 수명 주기 단계 간에 OU 정책에 차이가 있는 경우 SDLC를 여러 OU로 분할할 수 있습니다(예: 개발 및 사전 프로덕션). Prod OU의 계정은 프로덕션 워크로드를 호스팅합니다.

요구 사항에 따라 OU 수준에서 정책을 적용하여 Prod 및 SDLC 환경을 관리합니다. 일반적으로 OU 수준에서 정책을 적용하는 것은 정책 관리 및 잠재적 문제 해결을 단순화하기 때문에 개별 계정 수준보다 더 좋은 방법입니다.

다음 다이어그램은 보안 및 인프라에 대한 기본 OU(Prod 및 SDLC)를 보여줍니다.

권장 추가 조직 단위(OU)

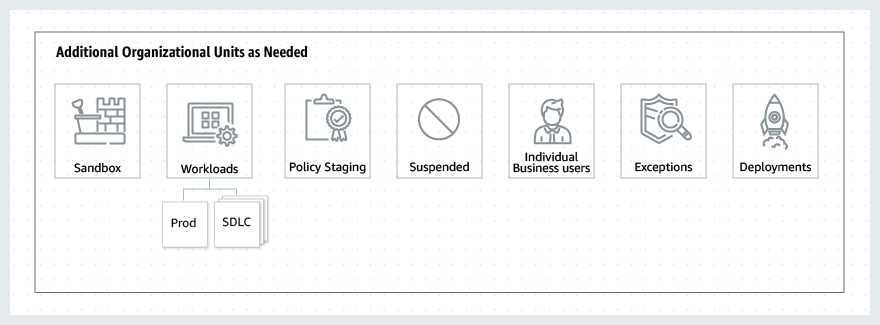

중앙 서비스가 설치된 후에는 제품 또는 서비스 구축 또는 실행과 직접 관련된 OU를 생성하는 것이 좋습니다. 많은 AWS 고객이 기반을 구축한 후 다음과 같은 OU를 구축합니다.

샌드박스: 개별 개발자가 AWS 서비스를 실험하는 데 사용할 수 있는 AWS 계정을 보유합니다. 이러한 계정을 내부 네트워크에서 분리할 수 있는지 확인합니다.

워크로드: 외부 대상 애플리케이션 서비스를 호스팅하는 AWS 계정을 포함합니다. 프로덕션 워크로드를 격리하고 엄격하게 제어하려면 SDLC 및 Prod 환경(기본 OU와 유사)에서 OU를 구성해야 합니다.

또한 특정 요구 사항에 따라 유지 관리 및 지속적인 확장을 위해 OU를 추가하는 것이 좋습니다. 다음은 기존 AWS 고객의 사례를 기반으로 하는 몇 가지 일반적인 테마입니다.

정책 스테이징: 제안된 정책 변경 사항을 조직에 광범위하게 적용하기 전에 이를 테스트할 수 있는 AWS 계정을 보유합니다. 의도한 OU의 계정 수준에서 변경 사항을 구현하는 것부터 시작하여 다른 계정, OU 및 조직의 나머지 부분에서 천천히 작업합니다.

일시 중지됨: 해지되었으며 조직에서 삭제되기를 기다리고 있는 AWS 계정을 포함합니다. 모든 작업을 거부하는 SCP를 이 OU에 연결합니다. 계정을 복원해야 하는 경우 추적성을 위해 계정에 세부 정보가 태그되어 있는지 확인합니다.

개별 비즈니스 사용자: 비즈니스 생산성 관련 애플리케이션을 생성해야 할 수 있는 비즈니스 사용자(개발자가 아님)를 위한 AWS 계정을 포함하는 제한된 액세스 OU입니다. 예를 들어 S3 버킷을 설정하여 파트너와 보고서 또는 파일을 공유합니다.

예외: 워크로드 OU에 정의된 것과 다른 고도로 사용자 지정된 보안 또는 감사 요구 사항이 있는 비즈니스 사용 사례에 사용되는 AWS 계정을 보유합니다. 예를 들어 새로운 기밀 애플리케이션 또는 기능을 위해 특별히 AWS 계정을 설정합니다. 계정 수준에서 SCP를 사용하여 사용자 지정 요구 사항을 충족합니다. Amazon EventBridge 및 AWS Config 규칙을 사용하여 Detect 및 React 시스템을 설정하는 것이 좋습니다.

배포: 지속적 통합 및 지속적 전달/배포(CI/CD 배포)를 위한 AWS 계정을 포함합니다. 워크로드 OU(Prod 및 SDLC)의 계정과 비교하여 CI/CD 배포에 대한 거버넌스 및 운영 모델이 다른 경우 이 OU를 생성할 수 있습니다. CI/CD를 배포하면 중앙 팀이 운영하는 공유 CI/CD 환경에 대한 조직의 종속성을 줄일 수 있습니다. 워크로드 OU의 애플리케이션에 대한 각 SDLC/Prod AWS 계정 세트에 대해 배포 OU에서 CI/CD 계정을 생성합니다.

전환: 조직의 표준 영역으로 이동하기 전에 기존 계정 및 워크로드의 임시 보관 영역으로 사용됩니다. 이는 계정이 이전에 타사에서 관리한 인수의 일부이거나 이전 조직 구조의 레거시 계정이기 때문일 수 있습니다.

다음 다이어그램은 샌드박스, 워크로드, 정책 스테이징, 일시 중지, 개별 비즈니스 사용자, 예외, 배포 및 전환 계정에 대한 추가 OU를 보여줍니다.

결론

잘 설계된 다중 계정 전략은 보안 및 확장성 요구 사항을 충족하는 데 도움이 되는 동시에 AWS에서 혁신하는 데 도움이 될 수 있습니다. 이 주제에 설명된 프레임워크는 AWS 여정의 출발점으로 사용해야 하는 AWS 모범 사례를 나타냅니다.

다음 다이어그램은 권장 기본 OU 및 추가 OU를 보여줍니다.