기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

공유 서비스 계정

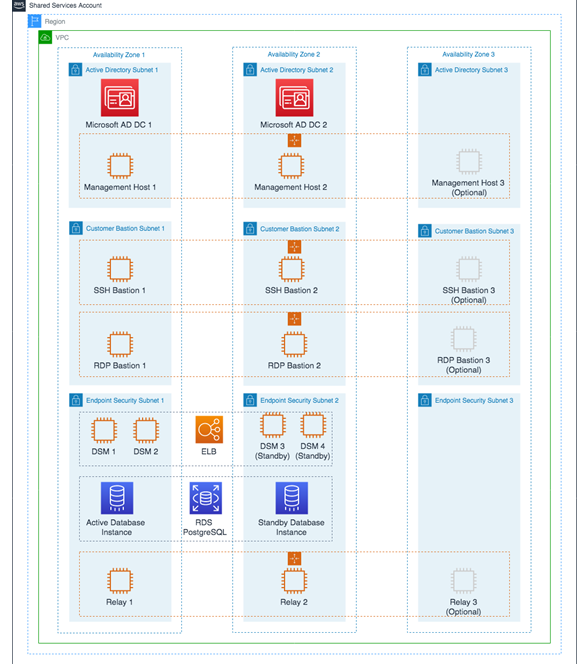

공유 서비스 계정은 대부분의 AMS 데이터 영역 서비스의 중앙 허브 역할을 합니다. 계정에는 액세스 관리(AD), 엔드포인트 보안 관리(Trend Micro)에 필요한 인프라와 리소스가 포함되어 있으며, 여기에는 고객 접속(SSH/RDP)이 포함되어 있습니다. 공유 서비스 계정에 포함된 리소스에 대한 전반적인 개요는 다음 그림에 나와 있습니다.

공유 서비스 VPC는 세 개의 가용 영역(AZs)에 있는 AD 서브넷, EPS 서브넷 및 고객 접속 서브넷으로 구성됩니다. 공유 서비스 VPC에서 생성된 리소스는 아래에 나열되어 있으며 입력이 필요합니다.

공유 서비스 VPC CIDR 범위:VPC를 생성할 때 Classless Inter-Domain Routing(CIDR) 블록의 형태로 VPC에 대한 IPv4 주소 범위를 지정해야 합니다. 예: 10.0.1.0/24. 이것은 VPC의 기본 CIDR 블록입니다.

참고

AMS 팀은 /23의 범위를 권장합니다.

Active Directory 세부 정보: Microsoft Active Directory(AD)는 모든 AMS 다중 계정 랜딩 존 계정에서 사용자/리소스 관리, 인증/권한 부여 및 DNS에 사용됩니다. 또한 AMS AD는 신뢰 기반 인증을 위해 Active Directory에 대한 단방향 신뢰로 구성됩니다. AD를 생성하려면 다음 입력이 필요합니다.

Domain Fully Qualified Domain Name(FQDN): AWS Managed Microsoft AD 디렉터리의 정규화된 도메인 이름입니다. 도메인은 네트워크에 있는 기존 도메인 또는 기존 도메인의 하위 도메인이 아니어야 합니다.

도메인 NetBIOS 이름: NetBIOS 이름을 지정하지 않으면 AMS는 디렉터리 DNS의 첫 번째 부분으로 이름을 기본 설정합니다. 예를 들어 DNS corp.example.com 디렉터리에 대한 corp입니다.

Trend Micro - 엔드포인트 보호 보안(EPS): Trend Micro 엔드포인트 보호(EPS)는 운영 체제 보안을 위한 AMS 내의 기본 구성 요소입니다. 시스템은 Deep Security Manager(DSM), EC2 인스턴스, 릴레이 EC2 인스턴스, 모든 데이터 영역 및 고객 EC2 인스턴스 내에 있는 에이전트로 구성됩니다.

공유 서비스 계정

EPSMarketplaceSubscriptionRole에서를 수임하고 Trend Micro Deep Security(BYOL) AMI 또는 Trend Micro Deep Security(Marketplace)를 구독해야 합니다.EPS를 생성하려면 다음 기본 입력이 필요합니다(기본값에서 변경하려는 경우).

릴레이 인스턴스 유형: 기본값 - m5.large

SQL 인스턴스 유형: 기본값 - m5.xlarge

DB 인스턴스 크기: 기본값 - 200GB

RDS 인스턴스 유형: 기본값 - db.m5.large

고객 접속: AMS 환경의 다른 호스트에 액세스할 수 있도록 공유 서비스 계정에서 SSH 또는 RDP 접속(또는 둘 다)이 제공됩니다. 사용자로서 AMS 네트워크(SSH/RDP)에 액세스하려면 "customer" Bastions를 진입점으로 사용해야 합니다. 네트워크 경로는 온프레미스 네트워크에서 시작되어 DX/VPN을 통해 전송 게이트웨이(TGW)로 이동한 다음 공유 서비스 VPC로 라우팅됩니다. 접속에 액세스할 수 있게 되면 액세스 요청이 부여된 경우 AMS 환경의 다른 호스트로 이동할 수 있습니다.

SSH 접속에는 다음 입력이 필요합니다.

SSH 접속 원하는 인스턴스 용량: 기본값 - 2.

SSH 접속 최대 인스턴스: 기본값 - 4.

SSH 접속 최소 인스턴스: 기본값 -2.

SSH 접속 인스턴스 유형: 기본값 - m5.large(비용 절감을 위해 변경할 수 있음. 예: t3.medium).

SSH 접속 수신 CIDRs: 네트워크의 사용자가 SSH 접속에 액세스하는 IP 주소 범위입니다.

-

Windows RDP 접속에는 다음 입력이 필요합니다.

RDP 접속 인스턴스 유형: 기본값 - t3.medium.

RDP 접속 원하는 최소 세션: 기본값 - 2.

RDP 최대 세션: 기본값 -10.

RDP 접속 구성 유형: 아래 구성 중 하나를 선택할 수 있습니다.

SecureStandard = 사용자가 하나의 Bastion을 수신하고 한 명의 사용자만 Bastion에 연결할 수 있습니다.

SecureHA = 사용자가 서로 다른 두 AZ에서 두 개의 Bastion을 수신하여에 연결하고 한 명의 사용자만 Bastion에 연결할 수 있습니다.

SharedStandard = 한 사용자는 하나의 접속을 수신하여에 연결하고 두 사용자는 한 번에 동일한 접속에 연결할 수 있습니다.

SharedHA = 한 사용자가 서로 다른 두 AZ에서 두 개의 접속을 수신하여 연결할 수 있고 두 사용자가 한 번에 동일한 접속에 연결할 수 있습니다.

고객 RDP 수신 CIDRs: 네트워크의 사용자가 RDP Bastions에 액세스할 IP 주소 범위입니다.