기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

AMS SSP를 사용하여 AMS 계정 AWS Secrets Manager 에서 프로비저닝

AMS 셀프 서비스 프로비저닝(SSP) 모드를 사용하여 AMS 관리형 계정에서 직접 AWS Secrets Manager 기능에 액세스할 수 있습니다. AWS Secrets Manager 애플리케이션, 서비스 및 IT 리소스에 액세스하는 데 필요한 보안 암호를 보호할 수 있습니다. 이 서비스를 사용하면 수명 주기 동안 데이터베이스 자격 증명, API 키 및 기타 보안 암호를 쉽게 교체, 관리 및 검색할 수 있습니다. 사용자와 애플리케이션은 Secrets Manager APIs를 호출하여 보안 암호를 검색하므로 민감한 정보를 일반 텍스트로 하드코딩할 필요가 없습니다. Secrets Manager는 Amazon RDS, Amazon Redshift 및 Amazon DocumentDB에 대한 통합 기능이 내장된 보안 로테이션을 제공합니다. 또한 이 서비스는 API 키 및 OAuth 토큰을 비롯한 다른 유형의 보안 암호로 확장할 수 있습니다. 자세한 내용은 AWS Secrets Manager

참고

기본적으로 AMS 운영자 AWS Secrets Manager 는 계정의 기본 AWS KMS 키(CMK)를 사용하여 암호화된의 보안 암호에 액세스할 수 있습니다. AMS 작업에 보안 암호에 액세스할 수 없도록 하려면 보안 암호에 저장된 데이터에 적합한 권한을 정의하는 AWS Key Management Service (AWS KMS) 키 정책과 함께 사용자 지정 CMK를 사용합니다.

AWS Managed Services FAQ의 Secrets Manager

Q: AMS 계정 AWS Secrets Manager 에서에 대한 액세스를 요청하려면 어떻게 해야 하나요?

관리 | AWS 서비스 | 자체 프로비저닝 서비스 | 추가(ct-3qe6io8t6jtny) 변경 유형을 사용하여 RFC를 제출하여 Secrets Manager에 대한 액세스를 요청합니다. 이 RFC는 계정에 및 IAM 역할을 프로비저닝합니다customer_secrets_manager_console_rolecustomer-rotate-secrets-lambda-role. customer_secrets_manager_console_role는 보안 암호를 프로비저닝하고 관리하는 관리자 역할로 사용되며 보안 암호를 교체하는 Lambda 함수의 Lambda 실행 역할로 customer-rotate-secrets-lambda-role 사용됩니다. 계정에 프로비저닝된 후에는 페더레이션 솔루션에서 customer_secrets_manager_console_role 역할을 온보딩해야 합니다.

Q: AMS 계정 AWS Secrets Manager 에서 사용에 대한 제한 사항은 무엇입니까?

의 전체 기능은 보안 암호의 자동 교체 기능과 함께 AMS 계정에서 AWS Secrets Manager 사용할 수 있습니다. 그러나 '교체를 수행하기 위해 새 Lambda 함수 생성'을 사용하여 교체를 설정하는 것은 지원되지 않습니다. 변경 관리 프로세스를 우회하는 CloudFormation 스택을 생성하는 데 승격된 권한(IAM 역할 및 Lambda 함수 생성)이 필요하기 때문입니다. AMS Advanced는 Lambda SSPS 관리자 역할을 사용하여 보안 암호를 교체하는 Lambda 함수를 관리하는 '기존 AWS Lambda 함수를 사용하여 교체 수행'만 지원합니다. AMS Advanced는 보안 암호를 교체하기 위해 Lambda를 생성하거나 관리하지 않습니다.

Q: AMS 계정 AWS Secrets Manager 에서를 사용하기 위한 사전 조건 또는 종속성은 무엇입니까?

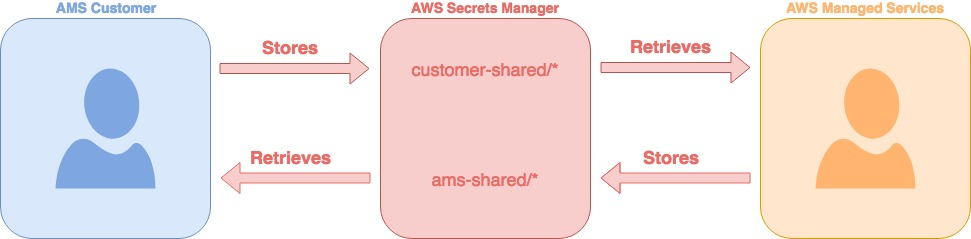

다음 네임스페이스는 AMS에서 사용하도록 예약되어 있으며 AWS Secrets Manager직접 액세스의 일부로 사용할 수 없습니다.

arn:aws:secretsmanager:*:*:secret:ams-shared/*

arn:aws:secretsmanager:*:*:secret:customer-shared/*

arn:aws:secretsmanager:*:*:secret:ams/*

Secrets Manager(AMS SSPS)를 사용하여 키 공유

RFC, 서비스 요청 또는 인시던트 보고서의 일반 텍스트로 AMS와 암호를 공유하면 정보 공개 인시던트가 발생하고 AMS는 사례에서 해당 정보를 수정하고 키를 재생성하는 요청을 수정합니다.

이 네임스페이스에서 AWS Secrets Managercustomer-shared.

Secrets Manager FAQ를 사용하여 키 공유

Q: Secrets Manager를 사용하여 공유해야 하는 보안 암호 유형은 무엇입니까?

몇 가지 예는 VPN 생성을 위한 사전 공유 키, 인증 키(IAM, SSH), 라이선스 키 및 암호와 같은 기밀 키입니다.

Q: Secrets Manager를 사용하여 AMS와 키를 공유하려면 어떻게 해야 합니까?

페더레이션 액세스 및 적절한 역할을 사용하여 AWS 관리 콘솔에 로그인합니다.

SALZ의 경우

Customer_ReadOnly_RoleMALZ의 경우

AWSManagedServicesChangeManagementRole.AWS Secrets Manager 콘솔

로 이동하여 새 보안 암호 저장을 클릭합니다. 다른 유형의 보안 암호(Other type of secrets)를 선택합니다.

보안 암호 값을 일반 텍스트로 입력하고 기본 KMS 암호화를 사용합니다. 다음을 클릭합니다.

보안 암호 이름과 설명을 입력합니다. 이름은 항상 customer-shared/로 시작합니다. 예: customer-shared/mykey2022. 다음을 클릭합니다.

자동 교체를 비활성화한 상태로 두고 다음을 클릭합니다.

검토 후 저장을 클릭하여 보안 암호를 저장합니다.

보안 암호를 식별하고 검색할 수 있도록 서비스 요청, RFC 또는 인시던트 보고서를 통해 보안 암호 이름으로 회신합니다.

Q: Secrets Manager를 사용하여 키를 공유하려면 어떤 권한이 필요합니까?

SALZ: customer_secrets_manager_shared_policy 관리형 IAM 정책을 찾아 정책 문서가 아래 생성 단계에 첨부된 것과 동일한지 확인합니다. 정책이 다음 IAM 역할에 연결되어 있는지 확인합니다Customer_ReadOnly_Role.

MALZ: AMSSecretsManagerSharedPolicy가 ams-shared네임스페이스에서 GetSecretValue 작업을 허용하는 AWSManagedServicesChangeManagementRole 역할에 연결되어 있는지 확인합니다.

예시

{ "Action": "secretsmanager:*", "Resource": [ "arn:aws:secretsmanager:*:*:secret:ams-shared/*", "arn:aws:secretsmanager:*:*:secret:customer-shared/*" ], "Effect": "Allow", "Sid": "AllowAccessToSharedNameSpaces" }

참고

를 AWS Secrets Manager 셀프 서비스 프로비저닝된 서비스로 추가할 때 필요한 권한이 부여됩니다.