기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

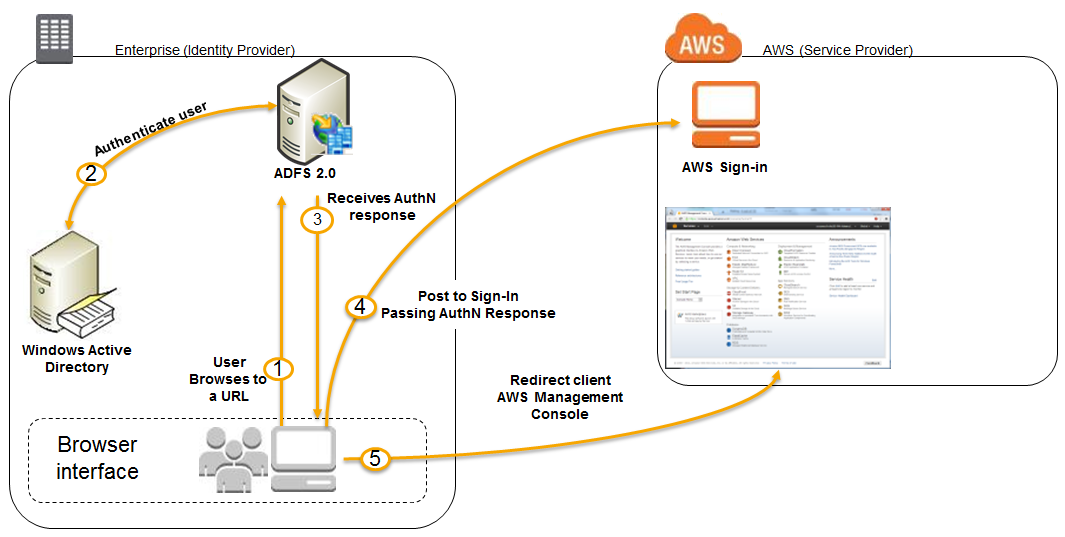

AD FS와 AMS 간의 통합 작동 방식

온프레미스 네트워크와 AMS 도메인 간의 단방향 신뢰는 스택 및 VPCs. VPC 및 스택이 생성되면 미리 구성된 Active Directory 보안 그룹을 통해 액세스 권한이 부여됩니다. 또한 AWS 관리 콘솔에 대한 Single Sign-On(SSO)에 대해 Active Directory Federation Service(AD FS) 또는 SAML을 지원하는 모든 페더레이션 소프트웨어를 사용하여에 대한 액세스를 구성할 AWS Management 콘솔 수 있습니다.

참고

AMS는 여러 페더레이션 서비스, Ping, Okta 등에 페더레이션할 수 있습니다. AD FS로 제한되지 않습니다. 여기서는 사용 가능한 하나의 페더레이션 기술의 예를 제공합니다.

여기 정보는 Windows Active Directory, AD FS 및 SAML 2.0을 AWS 사용하여에 페더레이션 활성화

사용자(Bob이라고 함)가 도메인 내의 AD FS 샘플 사이트(https://Fully.Qualified.Domain.Name.Here/adfs/ls/IdpInitiatedSignOn.aspx)를 탐색하면 흐름이 시작됩니다. AD FS를 설치하면이 페이지가 포함된 기본 웹 사이트의 adfs라는 새 가상 디렉터리가 나타납니다.

로그인 페이지는 AD에 대해 Bob을 인증합니다. Bob이 사용 중인 브라우저에 따라 AD 사용자 이름과 암호를 입력하라는 메시지가 표시될 수 있습니다.

Bob의 브라우저는 AD FS로부터 인증 응답의 형태로 SAML 어설션을 수신합니다.

Bob의 브라우저는 SAML 어설션을 SAML AWS 의 로그인 엔드포인트(https://signin.aws.amazon.com/saml)에 게시합니다. 백그라운드에서 로그인은 AssumeRoleWithSAML API를 사용하여 임시 보안 자격 증명을 요청한 다음에 대한 로그인 URL을 구성합니다 AWS Management 콘솔.

Bob의 브라우저는 로그인 URL을 수신하고 콘솔로 리디렉션됩니다.

Bob의 관점에서 볼 때 프로세스는 투명하게 이루어집니다. 그는 내부 웹 사이트에서 시작하여 자격 AWS 증명을 제공할 필요 AWS Management 콘솔없이에서 끝납니다.

참고

AMS 콘솔에 대한 페더레이션 구성에 대한 자세한 내용은 다음을 참조하십시오.

다중 계정 랜딩 존: AMS 콘솔에 대한 페더레이션 구성

단일 계정 랜딩 존: AMS 콘솔에 대한 페더레이션 구성

또한 부록: AD FS 클레임 규칙 및 SAML 설정을 참조하세요. AWS Microsoft AD를 사용하여 규정 준수 요구 사항이 적용되는 AWS 클라우드에서 Active Directory 인식 애플리케이션을 지원하는 방법에 대한 자세한 내용은 Microsoft AD 규정 준수 관리를 참조하세요.