기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

워크로드 마이그레이션: CloudEndure 랜딩 존(SALZ)

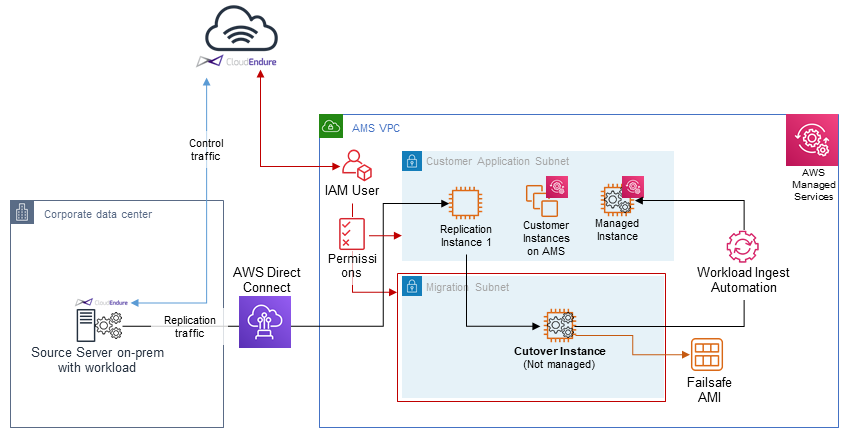

이 섹션에서는 워크로드 수집(WIGS) RFC에 사용할 수 있도록 CloudEndure(CE) 전환 인스턴스에 대한 중간 마이그레이션 단일 계정 랜딩 존(SALZ)을 설정하는 방법에 대한 정보를 제공합니다.

CloudEndure에 대한 자세한 내용은 CloudEndure 마이그레이션을 참조하세요

참고

이는 사전 정의된 보안 강화 마이그레이션 LZ 및 패턴입니다.

사전 조건:

고객 AMS 계정

AMS 계정과 고객 온프레미스 간의 네트워크 및 액세스 통합

CloudEndure 계정

CA 및/또는 CSDM으로 실행되는 AMS 보안 검토 및 승인을 위한 사전 승인 워크플로(예: IAM 사용자 영구 자격 증명을 오용하면 인스턴스 및 보안 그룹을 생성/삭제할 수 있음)

참고

구체적인 준비 및 마이그레이션 프로세스는이 단원에서 설명합니다.

준비: 사용자 및 AMS 연산자:

다음 리소스 및 업데이트를 위해 Management | Other | Other | Update change type to AMS를 사용하여 변경 요청(RFC)을 준비합니다. 별도의 기타 | 기타 업데이트 RFCs. 해당 RFC/CT에 대한 자세한 내용은 이러한 요청을 사용한 기타 | 기타 업데이트를 참조하세요.

AMS VPC에 보조 CIDR 블록을 할당합니다. 마이그레이션이 완료된 후 제거될 임시 CIDR 블록입니다. 블록이 온프레미스 네트워크로 돌아가는 기존 경로와 충돌하지 않는지 확인합니다. 예를 들어 AMS VPC CIDR이 10.0.0.0/16이고 온프레미스 넷워드로 돌아가는 경로가 10.1.0.0/16인 경우 임시 보조 CIDR은 10.255.255.0/24일 수 있습니다. AWS CIDR 블록에 대한 자세한 내용은 VPC 및 서브넷 크기 조정을 참조하세요.

초기 가든 AMS VPC 내에 새 프라이빗 서브넷을 생성합니다. 예제 이름:

migration-temp-subnet.인스턴스 전환 및 가능한 중단 중에 소스 서버와의 충돌을 방지하려면 로컬 VPC 및 NAT(인터넷) 경로만 있는 서브넷에 대한 새 라우팅 테이블을 생성합니다. 패치 다운로드에 인터넷으로의 아웃바운드 트래픽이 허용되는지 확인하고 AMS WIGS 사전 조건을 다운로드하고 설치할 수 있도록 합니다.

와의 인바운드 및 아웃바운드 트래픽을 허용하도록 Managed AD 보안 그룹을 업데이트합니다

migration-temp-subnet. 또한 새로운 프라이빗 서브넷(예: )을 허용하도록 EPS 로드 밸런서(ELB) 보안 그룹(예:mc-eps-McEpsElbPrivateSecurityGroup-M79OXBZEEX74)을 업데이트하도록 요청합니다.migration-temp-subnet세 TCP 포트 모두에서 전용 CloudEndure(CE) 서브넷의 트래픽이 허용되지 않으면 WIGS 수집이 실패합니다.마지막으로 새 CloudEndure IAM 정책 및 IAM 사용자를 요청합니다. 정책에는 올바른 계정 번호가 필요하며,

RunInstances문의 서브넷 IDs는 <Customer Application Subnet(s) + Temp Migration Subnet>이어야 합니다.AMS 사전 승인된 IAM CloudEndure 정책을 보려면: WIGS Cloud Endure Landing Zone 예제 파일의 압축을 풀고를 엽니다

customer_cloud_endure_policy.json.참고

보다 허용적인 정책을 원하는 경우 CloudArchitect/CSDM과 필요한 사항에 대해 상의하고 필요한 경우 정책을 구현하는 RFC를 제출하기 전에 AMS 보안 검토 및 승인을 받습니다.

AMS 워크로드 수집에 CloudEndure를 사용하기 위한 준비 단계가 완료되고 마이그레이션 파트너가 준비 단계를 완료하면 마이그레이션을 수행할 준비가 된 것입니다. 마이그레이션 파트너가 WIGS RFC를 제출합니다.

참고

IAM 사용자 키는 직접 공유되지 않지만 화면 공유 세션에서 AMS 운영자가 CloudEndure 관리 콘솔에 입력해야 합니다.

준비: 마이그레이션 파트너 및 AMS 운영자:

CloudEndure 마이그레이션 프로젝트를 생성합니다.

프로젝트를 생성하는 동안 화면 공유 세션에 AMS 유형 입력 IAM 사용자 자격 증명이 있어야 합니다.

복제 설정 -> 복제 서버가 시작될 서브넷을 선택하고 customer-application-x 서브넷을 선택합니다.

복제 설정 -> 복제 서버에 적용할 보안 그룹을 선택하고 두 Sentinel 보안 그룹(프라이빗 전용 및 EgressAll)을 모두 선택합니다.

시스템(인스턴스)에 대한 전환 옵션을 정의합니다.

서브넷: migration-temp-subnet.

보안 그룹: "Sentinel" 보안 그룹(프라이빗 전용 및 EgressAll).

전환 인스턴스는 AMS Managed AD 및 AWS 퍼블릭 엔드포인트와 통신할 수 있어야 합니다.

탄력적 IP: 없음

퍼블릭 IP: 아니요

IAM 역할: customer-mc-ec2-instance-profile

IAM 역할은 SSM 통신을 허용해야 합니다. AMS 기본값을 사용하는 것이 좋습니다.

규칙에 따라 태그를 설정합니다.

마이그레이션: 마이그레이션 파트너:

AMS에서 더미 스택을 생성합니다. 스택 ID를 사용하여 Bastion에 액세스할 수 있습니다.

소스 서버에 CloudEndure(CE) 에이전트를 설치합니다. 자세한 내용은 에이전트 설치를 참조하세요

. 소스 서버에서 로컬 관리자 자격 증명을 생성합니다.

짧은 전환 기간을 예약하고 준비가 되면 전환을 클릭합니다. 이렇게 하면 마이그레이션이 완료되고 사용자를 대상 AWS 리전으로 리디렉션합니다.

스택 더미 스택에 대한 관리자 액세스 권한을 요청하려면 관리자 액세스 요청을 참조하세요.

Bastion에 로그인한 다음 생성한 로컬 관리자 자격 증명을 사용하여 전환 인스턴스에 로그인합니다.

페일세이프 AMI를 생성합니다. AMIs. https://docs.aws.amazon.com/managedservices/latest/ctref/ex-ami-create-col.html

인스턴스 수집을 준비합니다. 단원을 참조하십시오워크로드 마이그레이션: Linux 및 Windows의 사전 조건.

인스턴스에 대해 WIGS RFC를 실행합니다. 단원을 참조하십시오워크로드 수집 스택: 생성.