기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

AMS CloudFormation 수집

AMS AWS CloudFormation 수집 변경 유형(CT)을 사용하면 일부 수정 사항과 함께 기존 CloudFormation 템플릿을 사용하여 AMS 관리형 VPC에 사용자 지정 스택을 배포할 수 있습니다.

주제

AMS CloudFormation 수집 프로세스에는 다음이 포함됩니다.

사용자 지정 CloudFormation 템플릿을 준비하여 S3 버킷에 업로드하거나 RFC를 생성할 때 템플릿을 인라인으로 제공합니다. 미리 서명된 URL이 있는 S3 버킷을 사용하는 경우 자세한 내용은 presign을 참조하세요.

CloudFormation 수집 변경 유형을 RFC의 AMS에 제출합니다. CFN 수집 변경 유형 연습은 섹션을 참조하세요CloudFormation 수집 스택 생성. CFN 수집 예제는 섹션을 참조하세요CloudFormation 수집: 예.

스택이 생성되면 스택을 업데이트하고 스택의 드리프트를 수정할 수 있습니다. 또한 업데이트가 실패하면 업데이트를 명시적으로 승인하고 구현할 수 있습니다. 이 단원에서는 이러한 모든 절차를 설명합니다.

CFN 드리프트 감지에 대한 자세한 내용은 신규 - CloudFormation 드리프트 감지를 참조하세요

.

참고

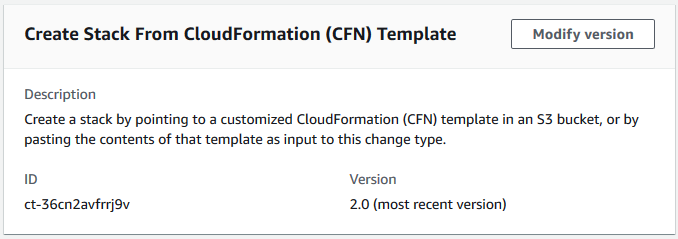

이제이 변경 유형에 버전 2.0이 있습니다. 버전 2.0은 자동화되며 수동으로 실행되지 않습니다. 이렇게 하면 CT 실행 속도가 더 빨라집니다. 이 버전에는 사용자 지정 CloudFormation 템플릿을 RFC에 붙여 넣을 수 있는 CloudFormationTemplate과 AMS 다중 계정 랜딩 존에서 CloudFormation 수집을 사용할 수 있는 VpcId라는 두 가지 새로운 파라미터가 도입되었습니다. CloudFormation

버전 1.0은 수동 변경 유형입니다. 즉, AMS 연산자는 변경 유형을 성공적으로 종료하기 전에 몇 가지 조치를 취해야 합니다. 최소한 검토가 필요합니다. 또한이 버전에서는 CloudFormationTemplateS3Endpoint 파라미터 값이 미리 서명된 URL이어야 합니다.

CloudFormation 수집 스택 생성

콘솔을 사용하여 CloudFormation 수집 스택을 생성하려면

RFC 생성 페이지로 이동합니다. AMS 콘솔의 왼쪽 탐색 창에서 RFCs 클릭하여 RFCs 목록 페이지를 연 다음 RFC 생성을 클릭합니다.

기본 변경 유형 찾아보기 보기에서 인기 있는 변경 유형(CT)을 선택하거나 범주별 선택 보기에서 CT를 선택합니다.

변경 유형별 찾아보기: 빠른 생성 영역에서 인기 있는 CT를 클릭하여 RFC 실행 페이지를 즉시 열 수 있습니다. 빠른 생성으로 이전 CT 버전을 선택할 수 없습니다.

CTs 정렬하려면 카드 또는 테이블 보기에서 모든 변경 유형 영역을 사용합니다. 어느 보기에서든 CT를 선택한 다음 RFC 생성을 클릭하여 RFC 실행 페이지를 엽니다. 해당하는 경우 RFC 생성 버튼 옆에 이전 버전으로 생성 옵션이 나타납니다.

범주별 선택: 범주, 하위 범주, 항목 및 작업을 선택하면 해당하는 경우 이전 버전으로 생성 옵션이 있는 CT 세부 정보 상자가 열립니다. RFC 생성을 클릭하여 RFC 실행 페이지를 엽니다.

RFC 실행 페이지에서 CT 이름 영역을 열어 CT 세부 정보 상자를 확인합니다. 제목은 필수입니다(변경 유형 찾아보기 보기에서 CT를 선택하면 입력됨). 추가 구성 영역을 열어 RFC에 대한 정보를 추가합니다.

실행 구성 영역에서 사용 가능한 드롭다운 목록을 사용하거나 필요한 파라미터의 값을 입력합니다. 선택적 실행 파라미터를 구성하려면 추가 구성 영역을 엽니다.

완료되면 실행을 클릭합니다. 오류가 없는 경우 성공적으로 생성된 RFC 페이지에 제출된 RFC 세부 정보와 초기 실행 출력이 표시됩니다.

실행 파라미터 영역을 열어 제출한 구성을 확인합니다. 페이지를 새로 고쳐 RFC 실행 상태를 업데이트합니다. 선택적으로 RFC를 취소하거나 페이지 상단의 옵션을 사용하여 RFC 사본을 생성합니다.

CLI를 사용하여 CloudFormation 수집 스택을 생성하려면

인라인 생성(모든 RFC 및 실행 파라미터가 포함된

create-rfc명령을 실행) 또는 템플릿 생성(2개의 JSON 파일을 생성, 하나는 RFC 파라미터용이고 다른 하나는 실행 파라미터용)을 사용하고 두 파일을 입력으로 사용하여create-rfc명령을 실행합니다. 두 방법 모두 여기에 설명되어 있습니다.반환된 RFC ID로 RFC:

aws amscm submit-rfc --rfc-id명령을 제출합니다.IDRFC:

aws amscm get-rfc --rfc-id명령을 모니터링합니다.ID

변경 유형 버전을 확인하려면 다음 명령을 사용합니다.

aws amscm list-change-type-version-summaries --filter Attribute=ChangeTypeId,Value=CT_ID

참고

변경 유형에 대한 스키마의 일부인지 여부에 관계없이 모든 RFC에서 CreateRfc 파라미터를 사용할 수 있습니다. 예를 들어 RFC 상태가 변경될 때 알림을 받으려면 요청의 --notification "{\"Email\": {\"EmailRecipients\" : [\"email@example.com\"]}}" RFC 파라미터 부분(실행 파라미터 아님)에이 줄을 추가합니다. 모든 CreateRfc 파라미터 목록은 AMS Change Management API 참조를 참조하세요.

스택을 생성하는 데 사용할 CloudFormation 템플릿을 준비하고 S3 버킷에 업로드합니다. 중요한 세부 정보는 AWS CloudFormation 수집 지침, 모범 사례 및 제한을 참조하세요.

RFC를 생성하여 AMS에 제출합니다.

실행 파라미터 JSON 파일을 생성 및 저장하고 원하는 CloudFormation 템플릿 파라미터를 포함합니다. 다음 예제에서는 CreateCfnParams.json.

웹 애플리케이션 스택 CreateCfnParams.json 파일 예제:

{ "Name": "cfn-ingest", "Description": "CFNIngest Web Application Stack", "VpcId": "VPC_ID", "CloudFormationTemplateS3Endpoint": "$S3_URL", "TimeoutInMinutes": 120, "Tags": [ { "Key": "Enviroment Type" "Value": "Dev", }, { "Key": "Application" "Value": "PCS", } ], "Parameters": [ { "Name": "Parameter-for-S3Bucket-Name", "Value": "BUCKET-NAME" }, { "Name": "Parameter-for-Image-Id", "Value": "AMI-ID" } ], }예제 SNS 주제 CreateCfnParams.json 파일:

{ "Name": "cfn-ingest", "Description": "CFNIngest Web Application Stack", "CloudFormationTemplateS3Endpoint": "$S3_URL", "Tags": [ {"Key": "Enviroment Type", "Value": "Dev"} ], "Parameters": [ {"Name": "TopicName", "Value": "MyTopic1"} ] }

다음 콘텐츠와 함께 RFC 파라미터 JSON 파일을 생성하고 저장합니다. 다음 예제에서는 CreateCfnRfc.json 파일의 이름을 지정합니다.

{ "ChangeTypeId": "ct-36cn2avfrrj9v", "ChangeTypeVersion": "2.0", "Title": "cfn-ingest" }CreateCfnRfc 파일과 CreateCfnParams 파일을 지정하여 RFC를 생성합니다.

aws amscm create-rfc --cli-input-json file://CreateCfnRfc.json --execution-parameters file://CreateCfnParams.json응답에서 새 RFC의 ID를 수신하고 이를 사용하여 RFC를 제출하고 모니터링할 수 있습니다. 제출하기 전까지는 RFC가 편집 상태로 유지되고 시작되지 않습니다.

참고

이 변경 유형은 버전 2.0이며 자동화됩니다(수동 실행되지 않음). 이렇게 하면 CT 실행이 더 빠르게 진행되고, 새로운 파라미터인 CloudFormationTemplate을 사용하면 RFC에 사용자 지정 CloudFormation 템플릿을 붙여넣을 수 있습니다. 또한이 버전에서는 사용자가 자체 보안 그룹을 지정하는 경우 기본 AMS 보안 그룹을 연결하지 않습니다. 요청에 자체 보안 그룹을 지정하지 않으면 AMS가 AMS 기본 보안 그룹을 연결합니다. CFN Ingest v1.0에서는 사용자가 자체 보안 그룹을 제공했는지 여부에 관계없이 항상 AMS 기본 보안 그룹을 추가했습니다.

AMS는이 변경 유형에 사용할 수 있도록 17개의 AMS 자체 프로비저닝 서비스를 활성화했습니다. 지원되는 리소스에 대한 자세한 내용은 CloudFormation Ingest Stack: 지원되는 리소스를 참조하세요.

참고

버전 2.0은 미리 서명된 URL이 아닌 S3 엔드포인트를 허용합니다.

이 CT의 이전 버전을 사용하는 경우 CloudFormationTemplateS3Endpoint 파라미터 값은 미리 서명된 URL이어야 합니다.

미리 서명된 S3 버킷 URL(Mac/Linux)을 생성하기 위한 명령 예제:

export S3_PRESIGNED_URL=$(aws s3 presign DASHDASHexpires-in 86400 s3://BUCKET_NAME/CFN_TEMPLATE.json)

미리 서명된 S3 버킷 URL을 생성하기 위한 명령 예제(Windows):

for /f %i in ('aws s3 presign DASHDASHexpires-in 86400 s3://BUCKET_NAME/CFN_TEMPLATE.json') do set S3_PRESIGNED_URL=%i

참고

S3 버킷이 AMS 계정에 있는 경우이 명령에 AMS 자격 증명을 사용해야 합니다. 예를 들어 AMS AWS Security Token Service (AWS STS) 자격 증명을 얻은 --profile saml 후를 추가해야 할 수 있습니다.

관련 변경 유형: CloudFormation 수집 스택 변경 세트 승인, CloudFormation 수집 스택 업데이트

AWS CloudFormation에 대한 자세한 내용은 AWS Cloud Formation

템플릿은 AMS 계정에서 생성할 수 있도록 검증되었습니다. 검증을 통과하면 AMS를 준수하는 데 필요한 리소스 또는 구성을 포함하도록 업데이트됩니다. 여기에는 AMS Operations가 스택을 모니터링할 수 있도록 Amazon CloudWatch 경보와 같은 리소스 추가가 포함됩니다.

다음 중 하나에 해당하는 경우 RFC가 거부됩니다.

RFC JSON 구문이 잘못되었거나 지정된 형식을 따르지 않습니다.

제공된 S3 버킷 미리 서명된 URL이 유효하지 않습니다.

템플릿이 유효한 CloudFormation 구문이 아닙니다.

템플릿에는 모든 파라미터 값에 대해 기본값이 설정되어 있지 않습니다.

템플릿이 AMS 검증에 실패합니다. AMS 검증 단계는이 주제 뒷부분의 정보를 참조하세요.

리소스 생성 문제로 인해 CloudFormation 스택이 생성되지 않으면 RFC가 실패합니다.

CFN 검증 및 검사기에 대한 자세한 내용은 템플릿 검증 및 CloudFormation 수집 스택: CFN 검사기 예제를 참조하세요.

CloudFormation 수집 스택 업데이트

콘솔을 사용하여 CloudFormation Ingest Stack을 업데이트하려면

RFC 생성 페이지로 이동합니다. AMS 콘솔의 왼쪽 탐색 창에서 RFCs 클릭하여 RFCs 목록 페이지를 연 다음 RFC 생성을 클릭합니다.

기본 변경 유형 찾아보기 보기에서 인기 있는 변경 유형(CT)을 선택하거나 범주별 선택 보기에서 CT를 선택합니다.

변경 유형별 찾아보기: 빠른 생성 영역에서 인기 있는 CT를 클릭하여 RFC 실행 페이지를 즉시 열 수 있습니다. 빠른 생성으로 이전 CT 버전을 선택할 수 없습니다.

CTs 정렬하려면 카드 또는 테이블 보기에서 모든 변경 유형 영역을 사용합니다. 어느 보기에서든 CT를 선택한 다음 RFC 생성을 클릭하여 RFC 실행 페이지를 엽니다. 해당하는 경우 RFC 생성 버튼 옆에 이전 버전으로 생성 옵션이 나타납니다.

범주별 선택: 범주, 하위 범주, 항목 및 작업을 선택하면 해당하는 경우 이전 버전으로 생성 옵션이 있는 CT 세부 정보 상자가 열립니다. RFC 생성을 클릭하여 RFC 실행 페이지를 엽니다.

RFC 실행 페이지에서 CT 이름 영역을 열어 CT 세부 정보 상자를 확인합니다. 제목은 필수입니다(변경 유형 찾아보기 보기에서 CT를 선택하면 입력됨). 추가 구성 영역을 열어 RFC에 대한 정보를 추가합니다.

실행 구성 영역에서 사용 가능한 드롭다운 목록을 사용하거나 필요한 파라미터의 값을 입력합니다. 선택적 실행 파라미터를 구성하려면 추가 구성 영역을 엽니다.

완료되면 실행을 클릭합니다. 오류가 없는 경우 RFC가 성공적으로 생성된 페이지에 제출된 RFC 세부 정보와 초기 실행 출력이 표시됩니다.

실행 파라미터 영역을 열어 제출한 구성을 확인합니다. 페이지를 새로 고쳐 RFC 실행 상태를 업데이트합니다. 선택적으로 RFC를 취소하거나 페이지 상단의 옵션을 사용하여 RFC 사본을 생성합니다.

CLI를 사용하여 CloudFormation 수집 스택을 업데이트하려면

인라인 생성(모든 RFC 및 실행 파라미터가 포함된

create-rfc명령을 실행) 또는 템플릿 생성(2개의 JSON 파일을 생성, 하나는 RFC 파라미터용이고 다른 하나는 실행 파라미터용)을 사용하고 두 파일을 입력으로 사용하여create-rfc명령을 실행합니다. 두 방법 모두 여기에 설명되어 있습니다.반환된 RFC ID로 RFC:

aws amscm submit-rfc --rfc-id명령을 제출합니다.IDRFC:

aws amscm get-rfc --rfc-id명령을 모니터링합니다.ID

변경 유형 버전을 확인하려면 다음 명령을 사용합니다.

aws amscm list-change-type-version-summaries --filter Attribute=ChangeTypeId,Value=CT_ID

참고

변경 유형에 대한 스키마의 일부인지 여부에 관계없이 모든 RFC에서 CreateRfc 파라미터를 사용할 수 있습니다. 예를 들어 RFC 상태가 변경될 때 알림을 받으려면 요청의 --notification "{\"Email\": {\"EmailRecipients\" : [\"email@example.com\"]}}" RFC 파라미터 부분(실행 파라미터 아님)에이 줄을 추가합니다. 모든 CreateRfc 파라미터 목록은 AMS Change Management API 참조를 참조하세요.

스택을 업데이트하는 데 사용할 CloudFormation 템플릿을 준비하고 S3 버킷에 업로드합니다. 중요한 세부 정보는 AWS CloudFormation 수집 지침, 모범 사례 및 제한을 참조하세요.

RFC를 생성하여 AMS에 제출합니다.

실행 파라미터 JSON 파일을 생성 및 저장하고 원하는 CloudFormation 템플릿 파라미터를 포함합니다. 이 예제에서는 UpdateCfnParams.json.

인라인 파라미터 업데이트가 포함된 UpdateCfnParams.json 파일의 예:

{ "StackId": "stack-yjjoo9aicjyqw4ro2", "VpcId": "VPC_ID", "CloudFormationTemplate": "{\"AWSTemplateFormatVersion\":\"2010-09-09\",\"Description\":\"Create a SNS topic\",\"Parameters\":{\"TopicName\":{\"Type\":\"String\"},\"DisplayName\":{\"Type\":\"String\"}},\"Resources\":{\"SnsTopic\":{\"Type\":\"AWS::SNS::Topic\",\"Properties\":{\"TopicName\":{\"Ref\":\"TopicName\"},\"DisplayName\":{\"Ref\":\"DisplayName\"}}}}}", "TemplateParameters": [ { "Key": "TopicName", "Value": "TopicNameCLI" }, { "Key": "DisplayName", "Value": "DisplayNameCLI" } ], "TimeoutInMinutes": 1440 }업데이트된 CloudFormation 템플릿이 포함된 S3 버킷 엔드포인트가 있는 UpdateCfnParams.json 파일의 예:

{ "StackId": "stack-yjjoo9aicjyqw4ro2", "VpcId": "VPC_ID", "CloudFormationTemplateS3Endpoint": "s3_url", "TemplateParameters": [ { "Key": "TopicName", "Value": "TopicNameCLI" }, { "Key": "DisplayName", "Value": "DisplayNameCLI" } ], "TimeoutInMinutes":1080}

다음 콘텐츠와 함께 RFC 파라미터 JSON 파일을 생성하고 저장합니다. 이 예제에서는 UpdateCfnRfc.json 파일의 이름을 지정합니다.

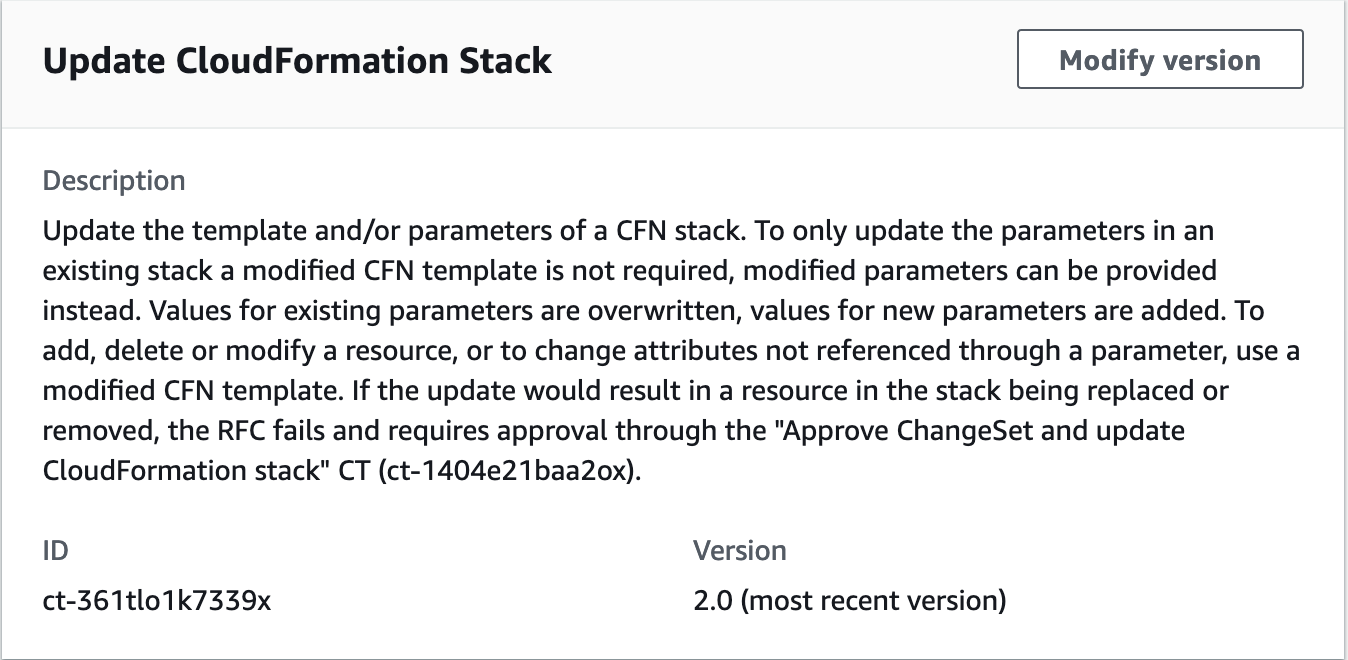

{ "ChangeTypeId": "ct-361tlo1k7339x", "ChangeTypeVersion": "1.0", "Title": "cfn-ingest-template-update" }UpdateCfnRfc 파일과 UpdateCfnParams 파일을 지정하여 RFC를 생성합니다.

aws amscm create-rfc --cli-input-json file://UpdateCfnRfc.json --execution-parameters file://UpdateCfnParams.json응답에서 새 RFC의 ID를 수신하고 이를 사용하여 RFC를 제출하고 모니터링할 수 있습니다. 제출하기 전까지는 RFC가 편집 상태로 유지되고 시작되지 않습니다.

이 변경 유형은 이제 버전 2.0입니다. 변경 사항에는이 CT 버전 1.0에서 사용된 AutoApproveUpdateForResources 파라미터 제거와 AutoApproveRiskyUpdates 및 BypassDriftCheck라는 두 가지 새 파라미터 추가가 포함됩니다.

S3 버킷이 AMS 계정에 있는 경우이 명령에 AMS 자격 증명을 사용해야 합니다. 예를 들어 AMS AWS Security Token Service (AWS STS) 자격 증명을 얻은

--profile saml후를 추가해야 할 수 있습니다.CloudFormation 템플릿의 리소스에 대한 모든

Parameter값은 기본값을 통해 또는 CT의 파라미터 섹션을 통해 사용자 지정 값을 가져야 합니다. 파라미터 키를 참조하도록 CloudFormation 템플릿 리소스를 구성하여 파라미터 값을 재정의할 수 있습니다. 방법을 보여주는 예제는 CloudFormation 수집 스택: CFN 검사기 예제를 참조하세요.중요: 양식에 명시적으로 제공되지 않은 파라미터가 누락되었습니다. 기본값은 기존 스택 또는 템플릿에서 현재 설정된 값입니다.

CloudFormation Ingest를 사용하여 추가할 수 있는 자체 프로비저닝된 서비스의 목록은 CloudFormation Ingest Stack: Supported Resources를 참조하세요.

에 대한 자세한 내용은 AWS Cloud Formation

을 CloudFormation참조하세요.

템플릿은 AMS 계정에서 생성할 수 있도록 검증되었습니다. 검증을 통과하면 AMS를 준수하는 데 필요한 리소스 또는 구성을 포함하도록 업데이트됩니다. 여기에는 AMS Operations가 스택을 모니터링할 수 있도록 Amazon CloudWatch 경보와 같은 리소스 추가가 포함됩니다.

다음 중 하나에 해당하는 경우 RFC가 거부됩니다.

RFC JSON 구문이 잘못되었거나 지정된 형식을 따르지 않습니다.

제공된 S3 버킷 미리 서명된 URL이 유효하지 않습니다.

템플릿이 유효한 CloudFormation 구문이 아닙니다.

템플릿에는 모든 파라미터 값에 대해 기본값이 설정되어 있지 않습니다.

템플릿이 AMS 검증에 실패합니다. AMS 검증 단계는이 주제 뒷부분의 정보를 참조하세요.

리소스 생성 문제로 인해 CloudFormation 스택이 생성되지 않으면 RFC가 실패합니다.

CFN 검증 및 검사기에 대한 자세한 내용은 템플릿 검증 및 CloudFormation 수집 스택: CFN 검사기 예제를 참조하세요.

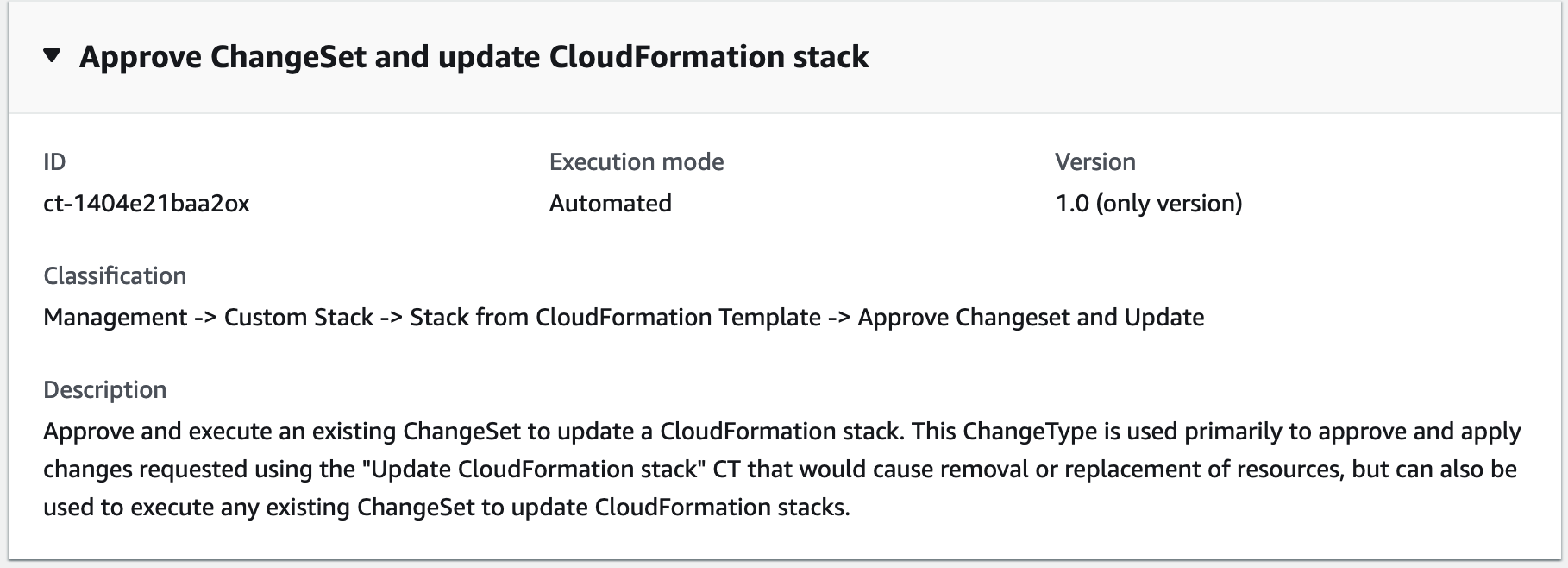

CloudFormation 수집 스택 변경 세트 승인

콘솔을 사용하여 CloudFormation 수집 스택을 승인하고 업데이트하려면

RFC 생성 페이지로 이동합니다. AMS 콘솔의 왼쪽 탐색 창에서 RFCs 클릭하여 RFCs 목록 페이지를 연 다음 RFC 생성을 클릭합니다.

기본 변경 유형 찾아보기 보기에서 널리 사용되는 변경 유형(CT)을 선택하거나 범주별 선택 보기에서 CT를 선택합니다.

변경 유형별 찾아보기: 빠른 생성 영역에서 인기 있는 CT를 클릭하여 RFC 실행 페이지를 즉시 열 수 있습니다. 빠른 생성으로 이전 CT 버전을 선택할 수 없습니다.

CTs 정렬하려면 카드 또는 테이블 보기에서 모든 변경 유형 영역을 사용합니다. 어느 보기에서든 CT를 선택한 다음 RFC 생성을 클릭하여 RFC 실행 페이지를 엽니다. 해당하는 경우 RFC 생성 버튼 옆에 이전 버전으로 생성 옵션이 나타납니다.

범주별 선택: 범주, 하위 범주, 항목 및 작업을 선택하면 해당하는 경우 이전 버전으로 생성 옵션이 있는 CT 세부 정보 상자가 열립니다. RFC 생성을 클릭하여 RFC 실행 페이지를 엽니다.

RFC 실행 페이지에서 CT 이름 영역을 열어 CT 세부 정보 상자를 확인합니다. 제목은 필수입니다(변경 유형 찾아보기 보기에서 CT를 선택하면 입력됨). 추가 구성 영역을 열어 RFC에 대한 정보를 추가합니다.

실행 구성 영역에서 사용 가능한 드롭다운 목록을 사용하거나 필요한 파라미터의 값을 입력합니다. 선택적 실행 파라미터를 구성하려면 추가 구성 영역을 엽니다.

완료되면 실행을 클릭합니다. 오류가 없는 경우 성공적으로 생성된 RFC 페이지에 제출된 RFC 세부 정보와 초기 실행 출력이 표시됩니다.

실행 파라미터 영역을 열어 제출한 구성을 확인합니다. 페이지를 새로 고쳐 RFC 실행 상태를 업데이트합니다. 선택적으로 RFC를 취소하거나 페이지 상단의 옵션을 사용하여 RFC 사본을 생성합니다.

CLI를 사용하여 CloudFormation 수집 스택을 승인하고 업데이트하려면

인라인 생성(모든 RFC 및 실행 파라미터가 포함된

create-rfc명령을 실행) 또는 템플릿 생성(2개의 JSON 파일을 생성, 하나는 RFC 파라미터용이고 다른 하나는 실행 파라미터용)을 사용하고 두 파일을 입력으로 사용하여create-rfc명령을 실행합니다. 두 방법 모두 여기에 설명되어 있습니다.반환된 RFC ID로 RFC:

aws amscm submit-rfc --rfc-id명령을 제출합니다.IDRFC:

aws amscm get-rfc --rfc-id명령을 모니터링합니다.ID

변경 유형 버전을 확인하려면 다음 명령을 사용합니다.

aws amscm list-change-type-version-summaries --filter Attribute=ChangeTypeId,Value=CT_ID

참고

변경 유형에 대한 스키마의 일부인지 여부에 관계없이 모든 CreateRfc 파라미터를 RFC와 함께 사용할 수 있습니다. 예를 들어 RFC 상태가 변경될 때 알림을 받으려면 요청의 --notification "{\"Email\": {\"EmailRecipients\" : [\"email@example.com\"]}}" RFC 파라미터 부분(실행 파라미터 아님)에이 줄을 추가합니다. 모든 CreateRfc 파라미터 목록은 AMS Change Management API 참조를 참조하세요.

이 변경 유형에 대한 실행 파라미터 JSON 스키마를 현재 폴더의 파일로 출력합니다. 이 예제에서는 CreateAsgParams.json:의 이름을 지정합니다.

aws amscm create-rfc --change-type-id "ct-1404e21baa2ox" --change-type-version "1.0" --title "Approve Update" --execution-parameters file://PATH_TO_EXECUTION_PARAMETERS--profile saml다음과 같이 스키마를 수정하고 저장합니다.

{ "StackId": "STACK_ID", "VpcId": "VPC_ID", "ChangeSetName": "UPDATE-ef81e2bc-03f6-4b17-a3c7-feb700e78faa", "TimeoutInMinutes":1080}

참고

스택에 여러 리소스가 있고 스택 리소스의 하위 집합만 삭제하려는 경우 CloudFormation Update CT를 사용합니다. CloudFormation Ingest Stack: Updating을 참조하세요. 또한 서비스 요청 사례를 제출하면 AMS 엔지니어가 필요한 경우 변경 세트를 만드는 데 도움을 줄 수 있습니다.

에 대한 자세한 내용은 단원을 AWS CloudFormation참조하십시오AWS CloudFormation

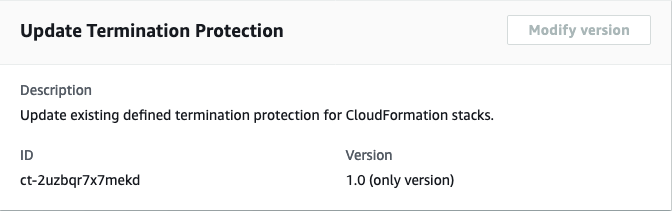

CloudFormation 스택 종료 방지 업데이트

다음은 AMS 콘솔에서이 변경 유형을 보여줍니다.

작동 방식:

RFC 생성 페이지로 이동합니다. AMS 콘솔의 왼쪽 탐색 창에서 RFCs 클릭하여 RFCs 목록 페이지를 연 다음 RFC 생성을 클릭합니다.

기본 변경 유형 찾아보기 보기에서 인기 있는 변경 유형(CT)을 선택하거나 범주별 선택 보기에서 CT를 선택합니다.

변경 유형별 찾아보기: 빠른 생성 영역에서 인기 있는 CT를 클릭하여 RFC 실행 페이지를 즉시 열 수 있습니다. 빠른 생성으로 이전 CT 버전을 선택할 수 없습니다.

CTs 정렬하려면 카드 또는 테이블 보기에서 모든 변경 유형 영역을 사용합니다. 어느 보기에서든 CT를 선택한 다음 RFC 생성을 클릭하여 RFC 실행 페이지를 엽니다. 해당하는 경우 RFC 생성 버튼 옆에 이전 버전으로 생성 옵션이 나타납니다.

범주별 선택: 범주, 하위 범주, 항목 및 작업을 선택하면 해당하는 경우 이전 버전으로 생성 옵션이 있는 CT 세부 정보 상자가 열립니다. RFC 생성을 클릭하여 RFC 실행 페이지를 엽니다.

RFC 실행 페이지에서 CT 이름 영역을 열어 CT 세부 정보 상자를 확인합니다. 제목은 필수입니다(변경 유형 찾아보기 보기에서 CT를 선택하면 입력됨). 추가 구성 영역을 열어 RFC에 대한 정보를 추가합니다.

실행 구성 영역에서 사용 가능한 드롭다운 목록을 사용하거나 필요한 파라미터의 값을 입력합니다. 선택적 실행 파라미터를 구성하려면 추가 구성 영역을 엽니다.

완료되면 실행을 클릭합니다. 오류가 없는 경우 성공적으로 생성된 RFC 페이지에 제출된 RFC 세부 정보와 초기 실행 출력이 표시됩니다.

실행 파라미터 영역을 열어 제출한 구성을 확인합니다. 페이지를 새로 고쳐 RFC 실행 상태를 업데이트합니다. 선택적으로 RFC를 취소하거나 페이지 상단의 옵션을 사용하여 RFC 사본을 생성합니다.

작동 방식:

인라인 생성(모든 RFC 및 실행 파라미터가 포함된

create-rfc명령을 실행) 또는 템플릿 생성(2개의 JSON 파일을 생성, 하나는 RFC 파라미터용이고 다른 하나는 실행 파라미터용)을 사용하고 두 파일을 입력으로 사용하여create-rfc명령을 실행합니다. 두 방법 모두 여기에 설명되어 있습니다.반환된 RFC ID로 RFC:

aws amscm submit-rfc --rfc-id명령을 제출합니다.IDRFC:

aws amscm get-rfc --rfc-id명령을 모니터링합니다.ID

변경 유형 버전을 확인하려면 다음 명령을 사용합니다.

aws amscm list-change-type-version-summaries --filter Attribute=ChangeTypeId,Value=CT_ID

참고

변경 유형에 대한 스키마의 일부인지 여부에 관계없이 모든 CreateRfc 파라미터를 RFC와 함께 사용할 수 있습니다. 예를 들어 RFC 상태가 변경될 때 알림을 받으려면 요청의 --notification "{\"Email\": {\"EmailRecipients\" : [\"email@example.com\"]}}" RFC 파라미터 부분(실행 파라미터 아님)에이 줄을 추가합니다. 모든 CreateRfc 파라미터 목록은 AMS Change Management API 참조를 참조하세요.

변경하려는 파라미터만 지정합니다. 없는 파라미터는 기존 값을 유지합니다.

인라인 생성:

인라인으로 제공된 실행 파라미터(실행 파라미터를 인라인으로 제공할 때 이스케이프 따옴표)로 RFC 생성 명령을 실행한 다음 반환된 RFC ID를 제출합니다. 예를 들어 콘텐츠를 다음과 같은 내용으로 바꿀 수 있습니다.

aws amscm create-rfc \ --change-type-id "ct-2uzbqr7x7mekd" \ --change-type-version "1.0" \ --title "Enable termination protection on CFN stack" \ --execution-parameters "{\"DocumentName\":\"AWSManagedServices-ManageResourceTerminationProtection\",\"Region\":\"us-east-1\",\"Parameters\":{\"ResourceId\":[\"stack-psvnq6cupymio3enl\"],\"TerminationProtectionDesiredState\":[\"enabled\"]}}"

템플릿 생성:

이 변경 유형의 실행 파라미터를 JSON 파일로 출력합니다.이 예제에서는 EnableTermProCFNParams.json:이라는 이름을 지정합니다.

aws amscm get-change-type-version --change-type-id "ct-2uzbqr7x7mekd" --query "ChangeTypeVersion.ExecutionInputSchema" --output text > EnableTermProCFNParams.json변경하려는 파라미터만 유지하면서 EnableTermProCFNParams 파일을 수정하고 저장합니다. 예를 들어 콘텐츠를 다음과 같은 내용으로 바꿀 수 있습니다.

{ "DocumentName": "AWSManagedServices-ManageResourceTerminationProtection", "Region": "us-east-1", "Parameters": { "ResourceId": ["stack-psvnq6cupymio3enl"], "TerminationProtectionDesiredState": ["enabled"] } }RFC 템플릿을 현재 폴더의 파일로 출력합니다.이 예제에서는 이름을 EnableTermProCFNRfc.json:으로 지정합니다.

aws amscm create-rfc --generate-cli-skeleton > EnableTermProCFNRfc.jsonEnableTermProCFNRfc.json 파일을 수정하고 저장합니다. 예를 들어 콘텐츠를 다음과 같은 내용으로 바꿀 수 있습니다.

{ "ChangeTypeId": "ct-2uzbqr7x7mekd", "ChangeTypeVersion": "1.0", "Title": "Enable termination protection on CFN instance" }EnableTermProCFNRfc 파일과 EnableTermProCFNParams 파일을 지정하여 RFC를 생성합니다.

aws amscm create-rfc --cli-input-json file://EnableTermProCFNRfc.json --execution-parameters file://EnableTermProCFNParams.json응답에서 새 RFC의 ID를 수신하고 이를 사용하여 RFC를 제출하고 모니터링할 수 있습니다. 제출하기 전까지는 RFC가 편집 상태로 유지되고 시작되지 않습니다.

참고

Amazon EC2, EC2 스택: 종료 방지 업데이트와 관련된 CT가 있습니다.

종료 방지에 대한 자세한 내용은 스택이 삭제되지 않도록 보호를 참조하세요.