기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

AMS Accelerate의 패치 관리 이해

중요

패치 가속화 보고는 AWS Glue 리소스 기반 정책을 주기적으로 배포합니다. 패치 적용 시스템에 대한 AMS 업데이트는 기존 AWS Glue 리소스 기반 정책을 덮어씁니다.

중요

관리형 노드에 대한 대체 패치 리포지토리를 지정할 수 있습니다. AMS가 요청된 패치 구성을 구현하는 동안 선택한 리포지토리의 보안을 선택하고 검증할 책임은 사용자에게 있습니다. 또한 공급망 위험과 같이 이러한 리포지토리 사용으로 인한 모든 위험을 수락해야 합니다.

다음은 패치 관리 프로세스의 보안을 위한 모범 사례입니다.

-

신뢰할 수 있고 검증된 리포지토리 소스만 사용

-

가능한 경우 표준 OS 공급업체 리포지토리 기본값

-

사용자 지정 리포지토리 구성을 정기적으로 감사

AMS Accelerate 패치 적용 시스템인 패치 추가 기능을 사용하여 보안 관련 업데이트 및 기타 유형의 업데이트로 인스턴스를 패치할 수 있습니다. Accelerate Patch 추가 기능은 AMS 인스턴스에 태그 기반 패치를 제공하는 기능입니다. ( AWS Systems Manager SSM) 기능을 활용하므로 인스턴스에 태그를 지정하고 구성한 기준 및 창을 사용하여 해당 인스턴스에 패치를 적용할 수 있습니다. AMS Accelerate 패치 추가 기능은 온보딩 옵션입니다. Accelerate 계정을 온보딩하는 동안 획득하지 못한 경우 클라우드 서비스 제공 관리자(CSDM)에게 문의하여 획득하세요.

AMS Accelerate 패치 관리는 Systems Manager 패치 기준 기능을 사용하여 인스턴스에 적용되는 패치의 정의를 제어합니다. 패치 기준에는 모든 보안 패치와 같이 사전 승인된 패치 목록이 포함되어 있습니다. 인스턴스의 규정 준수는 인스턴스와 연결된 패치 기준과 비교하여 측정됩니다. AMS Accelerate는 기본적으로 인스턴스를 최신 상태로 유지하는 데 사용할 수 있는 모든 패치를 설치합니다.

참고

AMS Accelerate는 운영 체제(OS) 패치만 적용합니다. 예를 들어 Windows의 경우 Microsoft 업데이트가 아닌 Windows 업데이트만 적용됩니다.

보고서에 대한 자세한 내용은 섹션을 참조하세요AMS 호스트 관리 보고서.

AMS Accelerate는 운영 우수성을 달성하는 데 도움이 되는 다양한 운영 서비스를 제공합니다 AWS. 연중무휴 24시간 헬프데스크, 사전 모니터링, 보안, 패치 적용, 로깅 및 백업을 포함한 몇 가지 주요 운영 기능을 AWS 클라우드 통해 AMS가에서 전반적인 운영 우수성을 달성하는 데 어떻게 도움이 되는지 빠르게 이해하려면 AMS 참조 아키텍처 다이어그램을 참조하세요

주제

패치 적용 권장 사항

애플리케이션 또는 인프라 운영에 종사하고 있다면 애플리케이션 팀의 다양한 요구 사항을 충족할 수 있을 만큼 유연하고 확장 가능한 운영 체제 (OS) 패치 솔루션의 중요성을 이해하고 있을 것입니다. 일반적인 조직에서는 변경할 수 없는 인스턴스가 포함된 아키텍처를 사용하는 애플리케이션 팀도 있고 변경 가능한 인스턴스에 애플리케이션을 배포하는 애플리케이션 팀도 있습니다.

패치 적용에 대한 AWS 권장 가이드에 대한 자세한 내용은 를 사용하는 하이브리드 클라우드의 변경 가능한 인스턴스에 대한 자동 패치 적용을 AWS Systems Manager 참조하세요.

참고

Accelerate Patch 추가 기능은 AMS 인스턴스에 태그 기반 패치를 제공하는 기능입니다. ( AWS Systems Manager SSM) 기능을 활용하므로 인스턴스에 태그를 지정하고 구성한 기준 및 창을 사용하여 해당 인스턴스에 패치를 적용할 수 있습니다. AMS Accelerate 패치 추가 기능은 온보딩 옵션입니다. Accelerate 계정을 온보딩하는 동안 획득하지 못한 경우 클라우드 서비스 제공 관리자(CSDM)에게 문의하여 획득하세요.

패치 책임 권장 사항

영구 인스턴스의 패치 적용 프로세스에는 다음과 같은 팀과 작업이 포함되어야 합니다.

애플리케이션(DevOps) 팀은 애플리케이션 환경, OS 유형 또는 기타 기준에 따라 서버의 패치 그룹을 정의합니다. 또한 각 패치 그룹별 유지보수 윈도우도 정의합니다. 이 정보는 인스턴스에 연결된 태그에 저장되어야 합니다. 권장되는 태그 이름은 '패치 그룹' 및 '유지 관리 기간'입니다. 각 패치 주기 동안 애플리케이션 팀은 패치를 준비하고, 패치 적용 후 애플리케이션을 테스트하고, 패치 적용 중에 발생하는 애플리케이션 및 OS 관련 문제를 해결합니다.

보안 운영 팀은 애플리케이션 팀이 사용하는 다양한 OS 유형에 대한 패치 기준을 정의하고 Systems Manager Patch Manager를 통해 패치를 사용할 수 있도록 합니다.

자동 패치 솔루션은 정기적으로 실행되며 사용자 정의 패치 그룹 및 유지 관리 기간에 따라 패치 기준에 정의된 패치를 배포합니다.

-

거버넌스 및 규정 준수 팀은 패치 적용 지침과 예외 프로세스 및 메커니즘을 정의합니다.

자세한 내용은 변경 가능한 EC2 인스턴스에 대한 패치 솔루션 설계를 참조하세요.

애플리케이션 팀을 위한 지침

를 검토하고 유지 관리 기간 생성 및 관리에 익숙해집니다. 자세한 내용은 AWS Systems Manager 유지 관리 기간 및 패치 적용에 대한 SSM 유지 관리 기간 생성을 참조하세요. 유지 관리 기간의 일반적인 구조와 사용을 이해하면 유지 관리 기간을 생성하는 사람이 아닌 경우 제공할 정보를 이해하는 데 도움이 됩니다.

고가용성(HA) 설정의 경우 가용 영역 및 환경(Dev/Test/Prod)당 하나의 유지 관리 기간을 갖도록 계획합니다. 이렇게 하면 패치 적용 중에도 가용성이 유지됩니다.

권장 유지 관리 기간은 4시간이며 1시간의 마감과 인스턴스 50개당 추가 1시간입니다.

프로덕션 패치 적용 전에 잠재적 문제를 식별할 수 있도록 각 버전 사이에 충분한 시간이 있는 패치 개발 및 테스트 버전.

SSM 자동화를 통해 일반적인 사전 및 사후 패치 작업을 자동화하고 유지 관리 기간 작업으로 실행합니다. 패치 후 작업의 경우 컷오프에 도달하면 작업이 시작되지 않으므로 할당된 시간이 충분한지 확인해야 합니다.

특히 개발/테스트에 적용된 패치만 나중에 프로덕션에 적용되도록 하는 데 사용할 수 있는 패치 심각도 유형의 자동 승인 지연과 같은 패치 기준 및 기능에 익숙해지세요. 자세한 내용은 패치 기준 정보를 참조하세요.

보안 운영 팀을 위한 지침

패치 기준을 검토하고 숙지합니다. 패치 승인은 자동화된 방식으로 처리되며 다양한 규칙 옵션이 있습니다. 자세한 내용은 패치 기준 정보를 참조하세요.

애플리케이션 팀과 Dev/Test/Prod 패치 적용에 대한 요구 사항을 논의하고 이러한 요구 사항을 수용할 수 있도록 여러 기준을 개발합니다.

거버넌스 및 규정 준수 팀을 위한 지침

패치 적용은 "Opt Out" 함수여야 합니다. 패치가 해제되지 않도록 기본 유지 관리 기간과 자동 태그 지정이 있어야 합니다. AMS Resource Tagger는 이를 지원할 수 있습니다. 구현에 대한 지침은 클라우드 아키텍트(CA) 또는 클라우드 서비스 제공 관리자(CSDM)와이 옵션에 대해 논의하세요.

패치 적용 예외를 요청하려면 예외를 정당화하는 문서가 필요합니다. 최고 정보 보안 책임자(CISO) 또는 기타 승인 책임자가 요청을 승인하거나 거부해야 합니다.

패치 규정 준수는 패치 관리자 콘솔, Security Hub 또는 취약성 스캐너를 통해 정기적으로 검토해야 합니다.

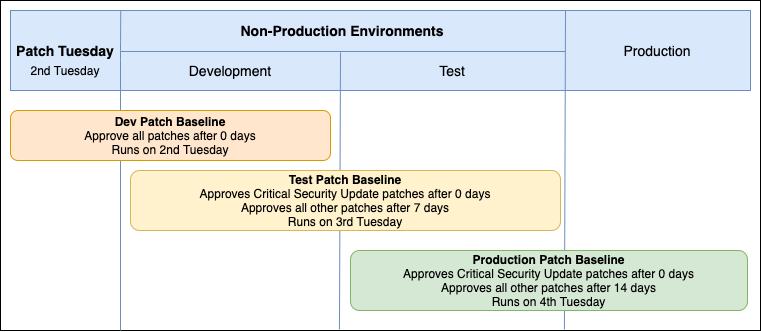

고가용성 Windows 애플리케이션을 위한 예제 설계

개요:

AZ당 유지 관리 기간 1개.

환경당 유지 관리 기간 세트 1개.

환경당 패치 기준 1개:

-

개발: 0일 후 모든 심각도 및 분류를 승인합니다.

테스트: 0일 후 중요 보안 업데이트 패치를 승인하고 7일 후 기타 모든 심각도 및 분류를 승인합니다.

제품: 0일 후에 중요한 보안 업데이트 패치를 승인하고 14일 후에 다른 모든 심각도 및 분류를 승인합니다.

-

CloudFormation 스크립트:

이러한 스크립트는 위에서 설명한 기준 승인 설정을 사용하여 두 가용 영역 Windows HA EC2 애플리케이션에 대한 유지 관리 기간, 기준 및 패치 작업을 빌드하도록 설정됩니다.

Windows Dev CFN 스택 예제: HA-Patching-Dev-Stack.json

Windows Test CFN 스택 예제: HA-Patching-Test-Stack.json

Windows Prod CFN 스택 예제: HA-Patching-Prod-Stack.json

패치 권장 사항 FAQs

Q: "0"일 익스플로잇에 대한 예정되지 않은 패치 적용은 어떻게 처리하나요?

A: SSM은 인스턴스의 OS에 현재 기본 기준을 사용하는 지금 패치 기능을 지원합니다. AMS는 0일 후에 모든 패치를 승인하는 패치 기준의 기본 세트를 배포합니다. 그러나 지금 패치 기능을 사용하면이 명령이 AWS-RunPatchBaseline SSM 문서를 실행하므로 사전 패치 스냅샷이 생성되지 않습니다. 패치 적용 전에 수동 백업을 수행하는 것이 좋습니다.

Q: AMS는 Auto-Scaling Groups(ASGs)의 인스턴스에 대한 패치 적용을 지원하나요?

A: 아니요. 현재 Accelerate 고객에게는 ASG 패치가 지원되지 않습니다.

Q: 유지 관리 기간에 유의해야 할 제한 사항이 있나요?

A: 예, 몇 가지 제한 사항을 알고 있어야 합니다.

계정당 유지 관리 기간: 50

유지 관리 기간당 작업: 20

유지 관리 기간당 최대 동시 자동화 수: 20

동시 유지 관리 기간의 최대 수: 5

기본 SSM 제한의 전체 목록은 AWS Systems Manager 엔드포인트 및 할당량을 참조하세요.