기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

KMS 키의 별칭 이름 및 별칭 ARN 찾기

별칭을 사용하면 AWS KMS 콘솔에서 KMS 키를 쉽게 인식할 수 있습니다. AWS KMS 콘솔에서 또는 ListAliases 작업을 사용하여 KMS 키의 별칭을 볼 수 있습니다. KMS 키의 속성을 반환하는 DescribeKey 작업에는 별칭이 포함되지 않습니다.

다음 절차에서는 AWS KMS 콘솔 및 AWS KMS API를 사용하여 KMS 키와 연결된 별칭을 보고 식별하는 방법을 보여줍니다. AWS KMS API 예제에서는 AWS Command Line Interface (AWS CLI)

AWS KMS 콘솔에 KMS 키와 연결된 별칭이 표시됩니다.

-

https://console.aws.amazon.com/kms

AWS KMS 콘솔을 엽니다. -

를 변경하려면 페이지 오른쪽 상단에 있는 리전 선택기를 AWS 리전사용합니다.

-

해당 계정에서 직접 생성하고 관리하는 키를 보려면 탐색 창에서 고객 관리형 키를 선택합니다. 가 AWS 자동으로 생성하고 관리하는 계정의 키를 보려면 탐색 창에서 AWS 관리형 키를 선택합니다.

-

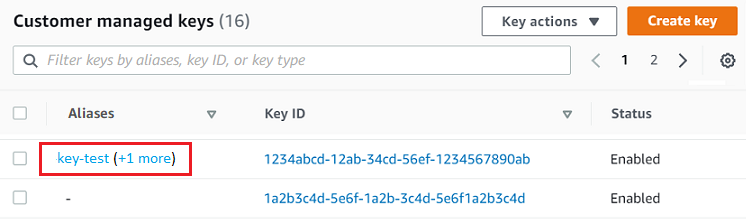

별칭 열에는 각 KMS 키의 별칭이 표시됩니다. KMS 키에 별칭이 없는 경우 별칭 열에 대시(-) 가 나타납니다.

KMS 키에 별칭이 여러 개 있는 경우 별칭 열에는 별칭 요약(예: (n개 이상))도 있습니다. 예를 들어 다음 KMS 키에는 두 개의 별칭이 있으며 그 중 하나는

key-test입니다.KMS 키에 대한 모든 별칭의 별칭 이름과 별칭 ARN을 찾으려면 별칭(Aliases) 탭을 사용합니다.

-

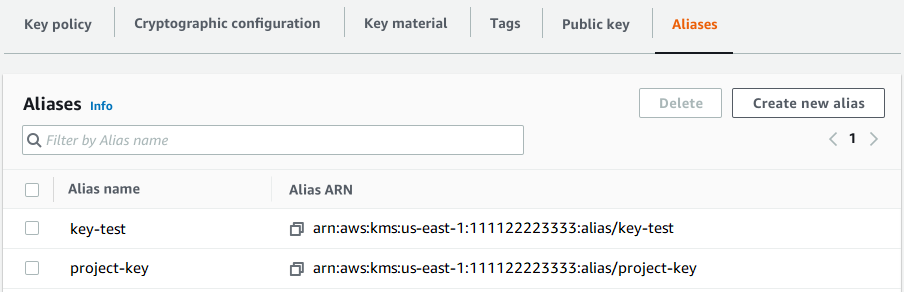

별칭(Aliases) 탭으로 직접 이동하려면 별칭(Aliases) 열에서 별칭 요약(n개 이상)을 선택합니다. 별칭 요약은 KMS 키에 둘 이상의 별칭이 있는 경우에만 나타납니다.

-

또는 KMS 키의 별칭 또는 키 ID를 선택(KMS 키의 세부 정보 페이지가 열림)한 다음별칭(Aliases) 탭을 선택합니다. 일반 구성 섹션 아래에 탭이 표시됩니다.

-

-

별칭(Aliases) 탭에는 KMS 키에 대한 모든 별칭의 별칭 이름과 별칭 ARN이 표시됩니다. 이 탭에서 KMS 키의 별칭을 만들고 삭제할 수도 있습니다.

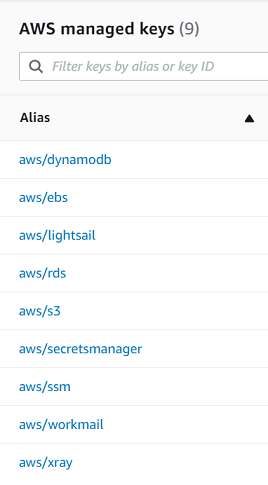

AWS 관리형 키

이 예제 AWS 관리형 키 페이지에 표시된 대로 AWS 관리형 키별칭을 사용하여를 인식할 수 있습니다. AWS 관리형 키

의 별칭 형식은 aws/입니다. 예를 들어 Amazon DynamoDB AWS 관리형 키 용의 별칭은 입니다<service-name>aws/dynamodb.

ListAliases 작업은 계정 및 리전의 별칭 이름과 별칭 ARN을 반환합니다. 출력에는 고객 관리형 키에 대한 AWS 관리형 키 및 별칭이 포함됩니다. AWS 관리형 키 의 별칭 형식은 aws/(예: <service-name>aws/dynamodb)입니다.

응답에는 TargetKeyId 필드가 없는 별칭도 포함될 수 있습니다. 이는 AWS 가 생성했지만 아직 KMS 키와 연결되지 않은 사전 정의된 별칭입니다.

$aws kms list-aliases{ "Aliases": [ { "AliasName": "alias/access-key", "AliasArn": "arn:aws:kms:us-west-2:111122223333:alias/access-key", "TargetKeyId": "0987dcba-09fe-87dc-65ba-ab0987654321", "CreationDate": 1516435200.399, "LastUpdatedDate": 1516435200.399 }, { "AliasName": "alias/ECC-P521-Sign", "AliasArn": "arn:aws:kms:us-west-2:111122223333:alias/ECC-P521-Sign", "TargetKeyId": "1234abcd-12ab-34cd-56ef-1234567890ab", "CreationDate": 1693622000.704, "LastUpdatedDate": 1693622000.704 }, { "AliasName": "alias/ImportedKey", "AliasArn": "arn:aws:kms:us-west-2:111122223333:alias/ImportedKey", "TargetKeyId": "1a2b3c4d-5e6f-1a2b-3c4d-5e6f1a2b3c4d", "CreationDate": 1493622000.704, "LastUpdatedDate": 1521097200.235 }, { "AliasName": "alias/finance-project", "AliasArn": "arn:aws:kms:us-west-2:111122223333:alias/finance-project", "TargetKeyId": "0987dcba-09fe-87dc-65ba-ab0987654321", "CreationDate": 1604958290.014, "LastUpdatedDate": 1604958290.014 }, { "AliasName": "alias/aws/dynamodb", "AliasArn": "arn:aws:kms:us-west-2:111122223333:alias/aws/dynamodb", "TargetKeyId": "0987ab65-43cd-21ef-09ab-87654321cdef", "CreationDate": 1521097200.454, "LastUpdatedDate": 1521097200.454 }, { "AliasName": "alias/aws/ebs", "AliasArn": "arn:aws:kms:us-west-2:111122223333:alias/aws/ebs", "TargetKeyId": "abcd1234-09fe-ef90-09fe-ab0987654321", "CreationDate": 1466518990.200, "LastUpdatedDate": 1466518990.200 } ] }

특정 KMS 키와 연결된 별칭을 모두 가져오려면 ListAliases 작업의 KeyId 파라미터 옵션을 사용합니다. KeyId 파라미터는 KMS 키의 키 ID 또는 키 ARN을 사용합니다.

이 예에서는 0987dcba-09fe-87dc-65ba-ab0987654321 KMS 키와 연결된 모든 별칭을 가져옵니다.

$aws kms list-aliases --key-id 0987dcba-09fe-87dc-65ba-ab0987654321{ "Aliases": [ { "AliasName": "alias/access-key", "AliasArn": "arn:aws:kms:us-west-2:111122223333:alias/access-key", "TargetKeyId": "0987dcba-09fe-87dc-65ba-ab0987654321", "CreationDate": "2018-01-20T15:23:10.194000-07:00", "LastUpdatedDate": "2018-01-20T15:23:10.194000-07:00" }, { "AliasName": "alias/finance-project", "AliasArn": "arn:aws:kms:us-west-2:111122223333:alias/finance-project", "TargetKeyId": "0987dcba-09fe-87dc-65ba-ab0987654321", "CreationDate": 1604958290.014, "LastUpdatedDate": 1604958290.014 } ] }

KeyId 파라미터는 와일드카드 문자를 사용하지 않지만 프로그래밍 언어의 기능을 사용하여 응답을 필터링할 수 있습니다.

예를 들어 다음 AWS CLI 명령은의 별칭만 가져옵니다 AWS 관리형 키.

$aws kms list-aliases --query 'Aliases[?starts_with(AliasName, `alias/aws/`)]'

다음 명령은 access-key 별칭만 가져옵니다. 별칭 이름은 대/소문자를 구분합니다.

$aws kms list-aliases --query 'Aliases[?AliasName==`alias/access-key`]'[ { "AliasName": "alias/access-key", "AliasArn": "arn:aws:kms:us-west-2:111122223333:alias/access-key", "TargetKeyId": "0987dcba-09fe-87dc-65ba-ab0987654321", "CreationDate": "2018-01-20T15:23:10.194000-07:00", "LastUpdatedDate": "2018-01-20T15:23:10.194000-07:00" } ]