기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

설 AWS HealthLake정

이 장에서는 AWS Management 콘솔 를 사용하여 사용을 시작하고 데이터 스토어를 AWS HealthLake 생성하는 데 필요한 권한을 설정합니다. 데이터 스토어를 생성할 수 있는 권한을 설정하려면 데이터 레이크 관리자 및 HealthLake 관리자인 IAM 사용자 또는 역할을 생성합니다. 이 사용자를 AWS Lake Formation의 데이터 레이크 관리자로 설정합니다. 데이터 레이크 관리자는 Amazon Athena를 사용하여 데이터 스토어를 쿼리하는 데 필요한 리소스에 대한 액세스 권한을 Lake Formation에 부여합니다. HealthLake 데이터 스토어를 생성한 후 파일을 가져오고 내보낼 수 있는 권한을 설정할 수 있습니다.

주제

에 가입 AWS 계정

이 없는 경우 다음 단계를 AWS 계정완료하여 생성합니다.

에 가입하려면 AWS 계정

https://portal.aws.amazon.com/billing/signup

을 엽니다. 온라인 지시 사항을 따릅니다.

등록 절차 중 전화 또는 텍스트 메시지를 받고 전화 키패드로 확인 코드를 입력하는 과정이 있습니다.

에 가입하면 AWS 계정AWS 계정 루트 사용자가 생성됩니다. 루트 사용자에게는 계정의 모든 AWS 서비스 및 리소스에 액세스할 권한이 있습니다. 보안 모범 사례는 사용자에게 관리 액세스 권한을 할당하고, 루트 사용자만 사용하여 루트 사용자 액세스 권한이 필요한 작업을 수행하는 것입니다.

AWS 는 가입 프로세스가 완료된 후 확인 이메일을 보냅니다. 언제든지 https://aws.amazon.com/

관리자 액세스 권한이 있는 사용자 생성

에 가입한 후 일상적인 작업에 루트 사용자를 사용하지 않도록 관리 사용자를 AWS 계정보호 AWS IAM Identity Center, AWS 계정 루트 사용자활성화 및 생성합니다.

보안 AWS 계정 루트 사용자

-

루트 사용자를 선택하고 AWS 계정 이메일 주소를 입력하여 계정 소유자AWS Management 콘솔

로에 로그인합니다. 다음 페이지에서 비밀번호를 입력합니다. 루트 사용자를 사용하여 로그인하는 데 도움이 필요하면 AWS 로그인 User Guide의 루트 사용자로 로그인을 참조하세요.

-

루트 사용자의 다중 인증(MFA)을 활성화합니다.

지침은 IAM 사용 설명서의 AWS 계정 루트 사용자(콘솔)에 대한 가상 MFA 디바이스 활성화를 참조하세요.

관리자 액세스 권한이 있는 사용자 생성

-

IAM Identity Center를 활성화합니다.

지침은 AWS IAM Identity Center 사용 설명서의 AWS IAM Identity Center설정을 참조하세요.

-

IAM Identity Center에서 사용자에게 관리 액세스 권한을 부여합니다.

를 자격 증명 소스 IAM Identity Center 디렉터리 로 사용하는 방법에 대한 자습서는 사용 AWS IAM Identity Center 설명서의 기본값으로 사용자 액세스 구성을 IAM Identity Center 디렉터리 참조하세요.

관리 액세스 권한이 있는 사용자로 로그인

-

IAM IDentity Center 사용자로 로그인하려면 IAM Identity Center 사용자를 생성할 때 이메일 주소로 전송된 로그인 URL을 사용합니다.

IAM Identity Center 사용자를 사용하여 로그인하는 데 도움이 필요하면 AWS 로그인 사용 설명서의 AWS 액세스 포털에 로그인을 참조하세요.

추가 사용자에게 액세스 권한 할당

-

IAM Identity Center에서 최소 권한 적용 모범 사례를 따르는 권한 세트를 생성합니다.

지침은AWS IAM Identity Center 사용 설명서의 Create a permission set를 참조하세요.

-

사용자를 그룹에 할당하고, 그룹에 Single Sign-On 액세스 권한을 할당합니다.

지침은 AWS IAM Identity Center 사용 설명서의 Add groups를 참조하세요.

HealthLake를 사용하도록 IAM 사용자 또는 역할 구성(IAM 관리자)

페르소나: IAM 관리자

IAM 사용자 및 역할을 생성하고 데이터 레이크 관리자를 추가할 수 있는 사용자입니다.

이 주제의 이러한 단계는 IAM 관리자가 수행해야 합니다.

HealthLake 데이터 스토어를 Athena에 연결하려면 데이터 레이크 관리자 및 HealthLake 관리자인 IAM 사용자 또는 역할을 생성해야 합니다. 이 새 사용자 또는 역할은 AWS Lake Formation을 통해 데이터 스토어에 있는 리소스에 대한 액세스 권한을 부여하며 관리AmazonHealthLakeFullAccess AWS 형 정책이 사용자 또는 역할에 추가되었습니다.

중요

데이터 레이크 관리자인 IAM 사용자 또는 역할은 새 데이터 레이크 관리자를 생성할 수 없습니다. 데이터 레이크 관리자를 추가하려면 AdministratorAccess 액세스 권한이 부여된 IAM 사용자 또는 역할을 사용해야 합니다.

관리자를 생성하려면

-

조직의 사용자 또는 역할에

AmazonHealthlakeFullAccessIAM AWS 관리형 정책을 추가합니다.IAM 사용자 생성에 익숙하지 않은 경우 IAM 사용 설명서의 IAM 사용자 생성 및 IAM AWS 정책 개요를 참조하세요.

-

IAM 사용자 또는 역할에 AWS Lake Formation에 대한 액세스 권한을 부여합니다.

-

조직의 사용자 또는 역할에 다음 IAM AWS 관리형 정책을 추가합니다.

AWSLakeFormationDataAdmin참고

이

AWSLakeFormationDataAdmin정책은 모든 AWS Lake Formation 리소스에 대한 액세스 권한을 부여합니다. 작업을 완료하는 데 필요한 최소 권한을 항상 사용하는 것이 좋습니다. 자세한 설명은 IAM 사용자 가이드의 IAM 모범 사례 섹션을 참조하세요.

-

-

사용자 또는 역할에 다음 인라인 정책을 추가합니다. 자세한 내용은 IAM 사용 설명서의 인라인 정책을 참조하세요.

AWSLakeFormationDataAdmin 정책에 대한 자세한 내용은 Lake Formation 개발자 안내서의 Lake Formation 페르소나 및 IAM 권한 참조를 참조하세요. AWS

Lake Formation에서 Data Lake 관리자로 사용자 또는 역할 추가(IAM 관리자)

참고

를 통합하는 경우이 단계가 필요합니다SQL 인덱스 및 쿼리.

다음으로 IAM 관리자는 이전 단계에서 생성한 사용자 또는 역할을 Lake Formation의 데이터 레이크 관리자로 추가해야 합니다.

IAM 사용자 또는 역할을 데이터 레이크 관리자로 추가하려면

-

AWS Lake Formation 콘솔 열기: https://console.aws.amazon.com/lakeformation/

참고

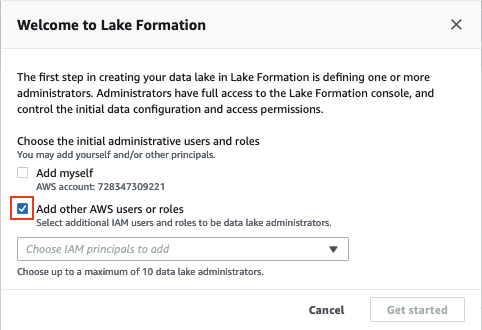

Lake Formation을 처음 방문하는 경우 Lake Formation 관리자를 정의하라는 Lake Formation 시작 대화 상자가 나타납니다.

-

AWS Lake Formation 데이터 레이크 관리자가 될 새 사용자 또는 역할을 할당합니다.

-

옵션 1: Lake Formation 시작 대화 상자를 받은 경우.

-

다른 AWS 사용자 또는 역할 추가를 선택합니다.

-

아래쪽 화살표(")를 선택합니다.

-

Lake Formation 관리자로도 사용할 HealthLake 관리자를 선택합니다.

-

Get started를 선택합니다.

-

-

옵션 2: 탐색 창(")을 사용합니다.

-

탐색 창(")을 선택합니다.

-

권한에서 관리 역할 및 작업을 선택합니다.

-

데이터 레이크 관리자 섹션에서 관리자 선택을 선택합니다.

-

데이터 레이크 관리자 관리 대화 상자에서 아래쪽 화살표(")를 선택합니다.

-

그런 다음 Lake Formation 관리자로도 사용할 HealthLake 관리자 사용자 또는 역할을 선택하거나 검색합니다.

-

저장을 선택합니다.

-

-

-

Lake Formation에서 관리할 기본 보안 설정을 변경합니다. HealthLake 데이터 스토어 리소스는 IAM이 아닌 Lake Formation에서 관리해야 합니다. 업데이트하려면 AWS Lake Formation 개발자 안내서의 기본 권한 모델 변경을 참조하세요.

S3 버킷 생성

FHIR R4 데이터를 로 가져오려면 Amazon S3 버킷 AWS HealthLake 2개를 사용하는 것이 좋습니다. Amazon S3 입력 버킷에는 가져올 FHIR 데이터와이 버킷의 HealthLake 읽기가 들어 있습니다. Amazon S3 출력 버킷은 가져오기 작업의 처리 결과와이 버킷에 대한 HealthLake 쓰기(로그)를 저장합니다.

참고

AWS Identity and Access Management (IAM) 정책으로 인해 Amazon S3 버킷 이름은 고유해야 합니다. 자세한 내용은 Amazon Simple Storage Service 사용 설명서의 버킷 이름 지정 규칙을 참조하세요.

이 가이드에서는이 섹션의 뒷부분에서 가져오기 권한을 설정할 때 다음과 같은 Amazon S3 입력 및 출력 버킷을 지정합니다.

-

입력 버킷:

arn:aws:s3:::amzn-s3-demo-source-bucket -

출력 버킷:

arn:aws:s3:::amzn-s3-demo-logging-bucket

자세한 내용은 Amazon S3 사용 설명서의 버킷 생성하기를 참조하세요.

데이터 스토어 생성

HealthLake 데이터 스토어는 단일 AWS 리전 내에 있는 FHIR R4 데이터의 리포지토리입니다. AWS 계정은 데이터 스토어가 0개이거나 많을 수 있습니다. HealthLake는 두 가지 데이터 스토어 권한 부여 전략을 지원합니다.

중요

HealthLake 데이터 스토어를 생성하기 전에 HealthLake 리소스의 생성 또는 관리를 제한할 수 있는 AWS 조직의 서비스 제어 정책(SCPs)을 검토하세요. SCPs IAM 권한이 올바르게 설정된 경우에도 HealthLake 데이터 스토어를 성공적으로 생성하지 못하게 할 수 있습니다.

HealthLake 데이터 스토어를 생성할 때 datastoreID가 생성됩니다. 이 섹션의 뒷부분에서 가져오기 권한을 설정할 datastoreID 때를 사용해야 합니다.

HealthLake 데이터 스토어를 생성하려면 섹션을 참조하세요HealthLake 데이터 스토어 생성.

가져오기 작업에 대한 권한 설정

파일을 데이터 스토어로 가져오기 전에 HealthLake에 Amazon S3의 입력 및 출력 버킷에 액세스할 수 있는 권한을 부여해야 합니다. HealthLake 액세스 권한을 부여하려면 HealthLake에 대한 IAM 서비스 역할을 생성하고, 역할에 신뢰 정책을 추가하여 HealthLake 수임 역할 권한을 부여하고, 역할에 권한 정책을 연결하여 Amazon S3 버킷에 대한 액세스 권한을 부여합니다.

가져오기 작업을 생성할 때에 대해이 역할의 Amazon 리소스 이름(ARN)을 지정합니다DataAccessRoleArn. IAM 역할 및 신뢰 정책에 대한 자세한 내용은 IAM 역할을 참조하세요.

권한을 설정한 후에는 가져오기 작업을 사용하여 파일을 데이터 스토어로 가져올 준비가 된 것입니다. 자세한 내용은 FHIR 가져오기 작업 시작 단원을 참조하십시오.

가져오기 권한을 설정하려면

-

아직 생성하지 않은 경우 출력 로그 파일에 대한 대상 Amazon S3 버킷을 생성합니다. Amazon S3 버킷은 서비스와 동일한 AWS 리전에 있어야 하며 모든 옵션에 대해 퍼블릭 액세스 차단을 켜야 합니다. 자세한 내용은 Amazon S3 퍼블릭 액세스 차단 사용을 참조하세요. Amazon 소유 또는 고객 소유 KMS 키를 암호화에도 사용해야 합니다. KMS 키 사용에 대한 자세한 내용은 Amazon Key Management Service를 참조하세요.

-

HealthLake에 대한 데이터 액세스 서비스 역할을 생성하고 HealthLake 서비스에 다음 신뢰 정책을 사용하여 이를 수임할 수 있는 권한을 부여합니다. HealthLake는 이를 사용하여 출력 Amazon S3 버킷을 작성합니다.

-

Amazon S3 버킷에 액세스할 수 있도록 허용하는 권한 정책을 데이터 액세스 역할에 추가합니다.

amzn-s3-demo-bucket를 버킷 이름으로 바꿉니다.

내보내기 작업에 대한 권한 설정

데이터 스토어에서 파일을 내보내기 전에 HealthLake에 Amazon S3의 출력 버킷에 액세스할 수 있는 권한을 부여해야 합니다. HealthLake 액세스 권한을 부여하려면 HealthLake에 대한 IAM 서비스 역할을 생성하고, 역할에 신뢰 정책을 추가하여 HealthLake 수임 역할 권한을 부여하고, 역할에 권한 정책을 연결하여 Amazon S3 버킷에 대한 액세스 권한을 부여합니다.

HealthLake에 대한 역할을 이미 생성한 경우 역할을 재사용하고이 주제에 나열된 내보내기 Amazon S3 버킷에 대한 추가 권한을 부여할 수 있습니다. IAM 역할 및 신뢰 정책에 대한 자세한 내용은 IAM 권한 및 정책을 참조하세요.

중요

HealthLake는 네이티브 SDK 내보내기 요청과 FHIR R4 $export 작업을 모두 지원합니다. 사용하려는 내보내기 API에 따라 별도의 IAM 작업을 제공해야 합니다. 이렇게 하면 allow 및 deny 권한을 별도로 처리할 수 있습니다. HealthLake SDK 및 FHIR REST API 내보내기를 모두 제한하려면 별도의 IAM 작업에 거부 권한을 적용해야 합니다. 사용자에게 HealthLake에 대한 전체 액세스 권한을 부여하는 경우 IAM 사용자 권한 변경이 필요하지 않습니다.

AWS CLI 및 AWS SDKs 사용:

AWS CLI 및SDK를 사용하여 데이터 스토어에서 데이터를 내보내는 데 사용할 수 있는 기본 HealthLake 작업은 다음과 같습니다. AWS SDKs

-

StartFHIRExportJob -

DescribeFHIRExportJob -

ListFHIRExportJobs

FHIR APIs 사용:

다음 IAM 작업은 HealthLake 데이터 스토어에서 데이터를 내보내고 FHIR 작업을 사용하여 내보내기 작업을 취소(삭제)하는 데 사용할 수 $export 있습니다.

POST:

-

StartFHIRExportJobWithPost

GET:

-

StartFHIRExportJobWithGet -

DescribeFHIRExportJobWithGet -

GetExportedFile

DELETE:

-

CancelFHIRExportJobWithDelete

권한을 설정하는 사용자 또는 역할에는 역할을 생성하고, 정책을 생성하고, 정책을 역할에 연결할 수 있는 권한이 있어야 합니다. 다음 IAM 정책은 이러한 권한을 부여합니다.

내보내기 권한을 설정하려면

-

아직 생성하지 않은 경우 데이터 스토어에서 내보낼 데이터에 대한 대상 Amazon S3 버킷을 생성합니다. Amazon S3 버킷은 서비스와 동일한 AWS 리전에 있어야 하며 모든 옵션에 대해 퍼블릭 액세스 차단을 켜야 합니다. 자세한 내용은 Amazon S3 퍼블릭 액세스 차단 사용을 참조하세요. Amazon 소유 또는 고객 소유 KMS 키도 암호화에 사용해야 합니다. KMS 키 사용에 대한 자세한 내용은 Amazon Key Management Service를 참조하세요.

-

아직 생성하지 않은 경우 HealthLake에 대한 데이터 액세스 서비스 역할을 생성하고 HealthLake 서비스에 다음 신뢰 정책을 사용하여 수임할 수 있는 권한을 부여합니다. HealthLake는 이를 사용하여 출력 Amazon S3 버킷을 작성합니다. 에서 이미 생성한 경우 가져오기 작업에 대한 권한 설정다시 사용하고 다음 단계에서 Amazon S3 버킷에 대한 권한을 부여할 수 있습니다.

-

데이터 액세스 역할에 출력 Amazon S3 버킷에 액세스할 수 있는 권한 정책을 추가합니다.

amzn-s3-demo-bucket를 버킷 이름으로 바꿉니다.

설치 AWS CLI

AWS CLI 는 HealthLake 가져오기 및 내보내기 작업 속성을 설명하고 나열하는 데 필요합니다. HealthLake SDKs.

를 설정하려면 AWS CLI

-

AWS CLI를 다운로드하고 구성합니다. 관련 지침은AWS Command Line Interface 사용 설명서에서 다음 주제를 참조하세요.

-

파일에서 AWS CLI

config관리자의 명명된 프로필을 추가합니다. AWS CLI 명령을 실행할 때이 프로파일을 사용합니다. 최소 권한이라는 보안 원칙에 따라, 수행 중인 작업과 관련된 권한을 가진 별도의 IAM 역할을 생성하는 것이 좋습니다. 명명된 프로파일에 대한 자세한 내용은 AWS Command Line Interface 사용 설명서의 구성 및 자격 증명 파일 설정을 참조하세요.[default] aws_access_key_id =default access key IDaws_secret_access_key =default secret access keyregion =region -

다음

help명령을 사용하여 설정을 확인합니다.aws healthlake helpAWS CLI 가 올바르게 구성된 경우에 대한 AWS HealthLake 간략한 설명과 사용 가능한 명령 목록이 표시됩니다.