지원 종료 공지: 2026년 10월 7일에는에 대한 지원을 중단할 AWS 예정입니다 AWS IoT Greengrass Version 1. 2026년 10월 7일 이후에는 더 이상 AWS IoT Greengrass V1 리소스에 액세스할 수 없습니다. 자세한 내용은 에서 마이그레이션 AWS IoT Greengrass Version 1을 참조하세요.

기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

시작하기 AWS IoT Greengrass

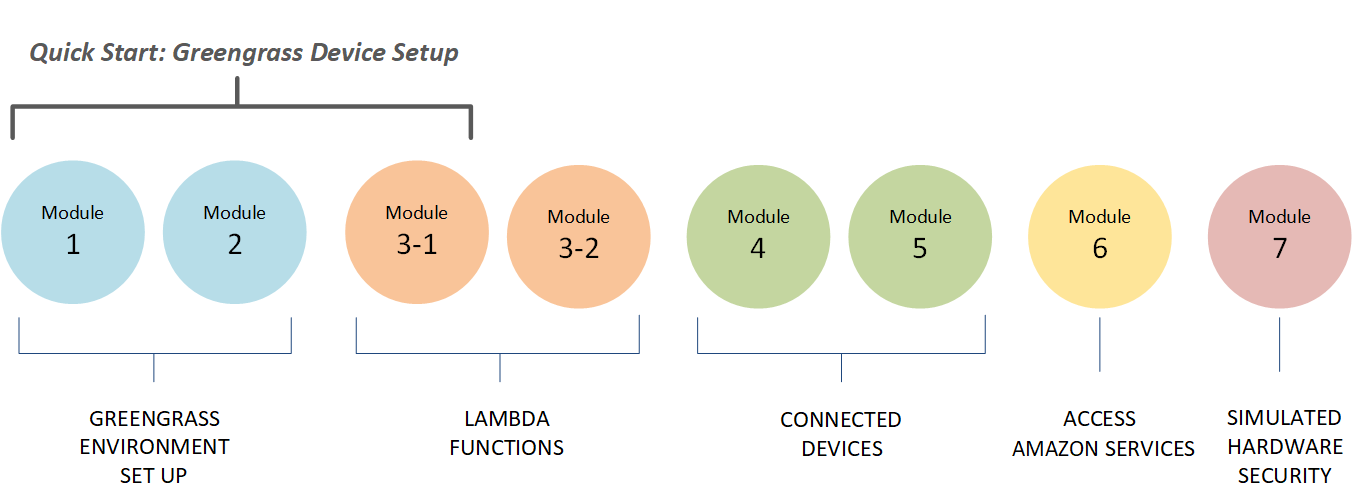

이 시작하기 자습서에는 AWS IoT Greengrass 기본 사항을 보여주고 사용을 시작하는 데 도움이 되도록 설계된 여러 모듈이 포함되어 있습니다 AWS IoT Greengrass. 이 튜토리얼에서는 다음과 같은 기본 개념을 다룹니다.

-

AWS IoT Greengrass 코어 및 그룹 구성.

-

엣지에서 AWS Lambda 함수를 실행하기 위한 배포 프로세스입니다.

-

클라이언트 AWS IoT 디바이스라고 하는 디바이스를 AWS IoT Greengrass 코어에 연결합니다.

-

로컬 Lambda 함수, 클라이언트 디바이스 및 간의 MQTT 통신을 허용하는 구독 생성 AWS IoT.

를 시작하는 방법 선택 AWS IoT Greengrass

이 튜토리얼을 사용하여 코어 장치를 설정하는 방법을 선택할 수 있습니다.

-

코어 디바이스에서 Greengrass 디바이스 설정을 실행하면 AWS IoT Greengrass 종속성 설치부터 Hello World Lambda 함수 테스트까지 몇 분 만에 수행할 수 있습니다. 이 스크립트는 모듈 1에서 모듈 3-1까지 단계를 재현합니다.

– 또는 -

-

모듈 1에서 모듈 3-1까지 단계를 수행하여 Greengrass 요구 사항과 프로세스를 보다 면밀히 점검합니다. 그런 다음 코어 장치를 설정하고, Hello World Lambda 함수를 포함하는 Greengrass 그룹을 생성 및 구성하고, Greengrass 그룹을 배포합니다. 일반적으로 이 작업을 완료하는 데 1~2시간 정도 걸립니다.

- 빠른 시작

-

Greengrass 장치 설정은 코어 장치와 Greengrass 리소스를 구성합니다. 스크립트:

-

AWS IoT Greengrass 종속성을 설치합니다.

-

루트 CA 인증서와 코어 장치 인증서 및 키를 다운로드합니다.

-

디바이스에서 AWS IoT Greengrass 코어 소프트웨어를 다운로드, 설치 및 구성합니다.

-

코어 장치에서 Greengrass 대몬(daemon) 프로세스를 시작합니다.

-

필요한 경우 Greengrass 서비스 역할을 생성하거나 업데이트합니다.

-

Greengrass 그룹 및 Greengrass 코어를 생성합니다.

-

(선택 사항) Hello World Lambda 함수, 구독 및 로컬 로깅 구성을 생성합니다.

-

(선택 사항) Greengrass 그룹을 배포합니다.

-

- 모듈 1 및 2

-

모듈 1 및 모듈 2에서는 환경을 설정하는 방법을 설명합니다. 또는 Greengrass 장치 설정을 사용하여 이러한 모듈을 자동으로 실행합니다.

-

Greengrass에 대한 코어 장치를 구성합니다.

-

종속성 확인 프로그램을 실행합니다.

-

Greengrass 그룹 및 Greengrass 코어를 생성합니다.

-

tar.gz 파일에서 최신 AWS IoT Greengrass 코어 소프트웨어를 다운로드하여 설치합니다.

-

코어에서 Greengrass 대몬(daemon) 프로세스를 시작합니다.

참고

AWS IoT Greengrass 는 지원되는 Debian 플랫폼에 대한 설치를 포함하여 AWS IoT Greengrass 코어 소프트웨어

apt설치를 위한 다른 옵션도 제공합니다. 자세한 내용은 AWS IoT Greengrass 코어 소프트웨어 설치 단원을 참조하십시오. -

- 모듈 3-1 및 3-2

-

모듈 3-1 및 모듈 3-2에서는 로컬 Lambda 함수를 사용하는 방법을 설명합니다. 또는 Greengrass 장치 설정을 사용하여 모듈 3-1을 자동으로 실행합니다.

-

에서 Hello World Lambda 함수를 생성합니다 AWS Lambda.

-

Greengrass 그룹에 Lambda 함수를 추가합니다.

-

Lambda 함수와 간의 MQTT 통신을 허용하는 구독을 생성합니다 AWS IoT.

-

Greengrass 시스템 구성 요소 및 Lambda 함수에 대한 로컬 로깅을 구성합니다.

-

Lambda 함수와 구독이 포함된 Greengrass 그룹을 배포합니다.

-

로컬 Lambda 함수에서 로 메시지를 전송합니다 AWS IoT.

-

에서 로컬 Lambda 함수를 호출합니다 AWS IoT.

-

온디맨드 및 수명이 긴 함수를 테스트합니다.

-

- 모듈 4 및 5

-

모듈 4에서는 클라이언트 장치를 코어에 연결하여 서로 통신하는 방법을 보여줍니다.

모듈 5에서는 클라이언트 장치에서 섀도우를 사용하여 상태를 제어하는 방법을 보여줍니다.

-

AWS IoT 디바이스를 등록하고 프로비저닝합니다(명령줄 터미널로 표시됨).

-

Python AWS IoT Device SDK 용를 설치합니다. 이는 클라이언트 장치에서 Greengrass 코어를 검색하는 데 사용됩니다.

-

Greengrass 그룹에 클라이언트 장치를 추가합니다.

-

MQTT 통신을 허용하는 구독을 생성합니다.

-

클라이언트 장치가 포함된 Greengrass 그룹을 배포합니다.

-

장치 간 통신을 테스트합니다.

-

섀도우 상태 업데이트를 테스트합니다.

-

- 모듈 6

-

모듈 6에서는 Lambda 함수가 AWS 클라우드에 액세스하는 방법을 보여줍니다.

-

Amazon DynamoDB 리소스에 대한 액세스를 허용하는 Greengrass 그룹 역할을 생성합니다.

-

Greengrass 그룹에 Lambda 함수를 추가합니다. 이 함수는 AWS SDK for Python을 사용하여 DynamoDB와 상호 작용합니다.

-

MQTT 통신을 허용하는 구독을 생성합니다.

-

DynamoDB와 상호 작용을 테스트합니다.

-

- 모듈 7

-

모듈 7에서는 Greengrass 코어와 함께 사용하도록 시뮬레이션된 하드웨어 보안 모듈(HSM)을 구성하는 방법을 보여줍니다.

중요

이 고급 모듈은 실험과 초기 테스트를 위해서만 제공되며, 어떠한 종류의 실제 사용 용도로 제공되지 않습니다.

-

소프트웨어 기반 HSM 및 프라이빗 키를 설치하고 구성합니다.

-

하드웨어 보안을 사용하도록 Greengrass 코어를 구성합니다.

-

하드웨어 보안 구성을 테스트합니다.

-

요구 사항

이 튜토리얼을 완료하려면 다음이 필요합니다.

-

Mac, Windows PC 또는 UNIX와 같은 시스템

-

AWS 계정. 없으면 생성 AWS 계정 섹션을 참조하세요.

-

가 지원하는 AWS 리전

의 사용 AWS IoT Greengrass. 에 지원되는 리전 목록은의 엔드포인트 및 할당량을 AWS IoT Greengrass참조하세요AWS 일반 참조. AWS 참고

를 기록 AWS 리전 해 두고이 자습서 전체에서 일관되게 사용되는지 확인합니다. 자습서 AWS 리전 중에를 전환하면 단계를 완료하는 데 문제가 발생할 수 있습니다.

-

8GB 마이크로SD 카드가 장착된 Raspberry Pi 4 모델 B 또는 Raspberry Pi 3 모델 B/B+ 또는 Amazon EC2 인스턴스. AWS IoT Greengrass 는 물리적 하드웨어에 사용하는 것이 이상적이기 때문에 Raspberry Pi를 사용하는 것이 좋습니다.

참고

Raspberry Pi의 모델을 확인하려면 다음 명령을 실행하십시오.

cat /proc/cpuinfo목록 하단 근처에서

Revision속성의 값을 메모한 다음 Which Pi have I got?표를 참조하십시오. 예를 들어 Revision의 값이a02082이면 표는 Pi가 3 모델 B임을 보여 줍니다.Raspberry Pi의 아키텍처를 확인하려면 다음 명령을 실행하십시오.

uname -m이 튜토리얼에서 결과는

armv71보다 크거나 같아야 합니다. -

Python에 대한 기본적인 지식

이 자습서는 Raspberry Pi AWS IoT Greengrass 에서 실행하기 위한 것이지만는 다른 플랫폼 AWS IoT Greengrass 도 지원합니다. 자세한 내용은 지원되는 플랫폼 및 요구 사항 단원을 참조하십시오.

생성 AWS 계정

이 없는 경우 AWS 계정다음 단계에 AWS 계정따라를 생성하고 활성화합니다.

에 가입 AWS 계정

이 없는 경우 다음 단계를 AWS 계정완료하여 생성합니다.

에 가입하려면 AWS 계정

https://portal.aws.amazon.com/billing/signup

을 엽니다. 온라인 지시 사항을 따릅니다.

등록 절차 중 전화 또는 텍스트 메시지를 받고 전화 키패드로 확인 코드를 입력하는 과정이 있습니다.

에 가입하면 AWS 계정AWS 계정 루트 사용자이 생성됩니다. 루트 사용자에게는 계정의 모든 AWS 서비스 및 리소스에 액세스할 권한이 있습니다. 보안 모범 사례는 사용자에게 관리 액세스 권한을 할당하고, 루트 사용자만 사용하여 루트 사용자 액세스 권한이 필요한 작업을 수행하는 것입니다.

AWS 는 가입 프로세스가 완료된 후 확인 이메일을 보냅니다. 언제든지 https://aws.amazon.com/

관리자 액세스 권한이 있는 사용자 생성

에 가입한 후 일상적인 작업에 루트 사용자를 사용하지 않도록 관리 사용자를 AWS 계정보호 AWS IAM Identity Center, AWS 계정 루트 사용자활성화 및 생성합니다.

보안 AWS 계정 루트 사용자

-

루트 사용자를 선택하고 AWS 계정 이메일 주소를 입력하여 계정 소유자AWS Management Console

로에 로그인합니다. 다음 페이지에서 비밀번호를 입력합니다. 루트 사용자를 사용하여 로그인하는 데 도움이 필요하면 AWS 로그인 User Guide의 루트 사용자로 로그인을 참조하세요.

-

루트 사용자의 다중 인증(MFA)을 활성화합니다.

지침은 IAM 사용 설명서의 AWS 계정 루트 사용자(콘솔)에 대한 가상 MFA 디바이스 활성화를 참조하세요.

관리자 액세스 권한이 있는 사용자 생성

-

IAM Identity Center를 활성화합니다.

지침은 AWS IAM Identity Center 사용 설명서의 AWS IAM Identity Center설정을 참조하세요.

-

IAM Identity Center에서 사용자에게 관리 액세스 권한을 부여합니다.

를 자격 증명 소스 IAM Identity Center 디렉터리 로 사용하는 방법에 대한 자습서는 사용 AWS IAM Identity Center 설명서의 기본값으로 사용자 액세스 구성을 IAM Identity Center 디렉터리 참조하세요.

관리 액세스 권한이 있는 사용자로 로그인

-

IAM IDentity Center 사용자로 로그인하려면 IAM Identity Center 사용자를 생성할 때 이메일 주소로 전송된 로그인 URL을 사용합니다.

IAM Identity Center 사용자를 사용하여 로그인하는 데 도움이 필요하면 AWS 로그인 사용 설명서의 AWS 액세스 포털에 로그인을 참조하세요.

추가 사용자에게 액세스 권한 할당

-

IAM Identity Center에서 최소 권한 적용 모범 사례를 따르는 권한 세트를 생성합니다.

지침은AWS IAM Identity Center 사용 설명서의 Create a permission set를 참조하세요.

-

사용자를 그룹에 할당하고, 그룹에 Single Sign-On 액세스 권한을 할당합니다.

지침은 AWS IAM Identity Center 사용 설명서의 Add groups를 참조하세요.

중요

이 튜토리얼에서는 IAM 사용자 계정에 관리자 액세스 권한이 있다고 가정합니다.