기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

문제 해결 AD Connector

다음은 AD 커넥터를 생성 또는 사용할 때 발생할 수 있는 일부 일반적인 문제를 해결하는 데 도움이 될 수 있습니다.

생성 문제

다음은 AD 커넥터 생성 시 일반적인 문제입니다.

디렉터리를 생성할 때 "AZ Constrained" 오류 메시지가 표시됩니다.

2012년 이전에 생성된 일부 AWS계정은 Directory Service디렉터리를 지원하지 않는 미국 동부(버지니아 북부), 미국 서부(캘리포니아 북부) 또는 아시아 태평양(도쿄) 리전의 가용 영역에 액세스할 수 있습니다. Active Directory를 생성할 때 이와 같은 오류 메시지가 표시되면 다른 가용 영역의 서브넷을 선택하고 디렉터리를 다시 생성하세요.

AD 커넥터를 생성하려고 할 때 “연결 문제가 감지됨” 오류가 발생합니다.

AD 커넥터를 생성하려고 할 때 “연결 문제 감지” 오류가 발생한 경우, 포트 가용성 또는 AD 커넥터 암호 복잡성으로 인해 오류가 발생할 수 있습니다. AD 커넥터의 연결을 테스트하여 다음 포트를 사용할 수 있는지 확인할 수 있습니다.

-

53(DNS)

-

88(Kerberos)

-

389(LDAP)

연결을 테스트하려면 AD 커넥터 테스트을 참조하세요. 연결 테스트는 AD 커넥터의 IP 주소가 연결된 두 서브넷에 조인된 인스턴스에서 수행해야 합니다.

연결 테스트에 성공하고 인스턴스가 도메인에 조인하는 경우 AD Connector의 암호를 확인합니다. AD 커넥터는 AWS암호 복잡성 요구 사항을 충족해야 합니다. 자세한 내용을 알아보려면 AD Connector 사전 조건의 서비스 계정을 참조하세요.

AD 커넥터가 이러한 요구 사항을 충족하지 않는 경우 이러한 요구 사항을 준수하는 암호로 AD 커넥터를 다시 생성합니다.

‘디렉터리를 연결하는 동안 내부 서비스 오류가 발생했습니다. 복원 작업을 다시 시도하세요.’ 수신 AD Connector 생성 시 오류 발생

이 오류는 일반적으로 AD Connector 생성에 실패하고 자체 관리형 Active Directory 도메인의 유효한 도메인 컨트롤러에 연결할 수 없는 경우 발생합니다.

참고

자체 관리형 네트워크에 Active Directory 사이트가 정의된 경우 모범 사례로서 다음을 확인해야 합니다.

-

AD Connector가 있는 VPC 서브넷이 Active Directory 사이트에 정의됩니다.

-

VPC 서브넷과 다른 사이트의 서브넷 간 충돌이 없습니다.

AD Connector는 사용자의 AD 도메인 컨트롤러를 검색하기 위해 AD Connector를 포함하는 VPC의 서브넷 IP 주소 범위와 근접한 Active Directory 사이트를 사용합니다. 사이트에서 서브넷이 VPC와 동일한 IP 주소 범위를 가진 경우, AD Connector가 해당 사이트에서 도메인 컨트롤러를 검색합니다. 도메인 컨트롤러가 AD Connector가 있는 리전에 물리적으로 근접하지 않을 수 있습니다.

-

고객 관리형 Active Directory 도메인에 생성된 DNS SRV 레코드의 불일치(이러한 레코드는

_ldap._tcp.<DnsDomainName>및_kerberos._tcp.<DnsDomainName>구문 사용). 이는 AD Connector가 해당 SRV 레코드를 기반으로 유효한 도메인 컨트롤러를 찾아 연결할 수 없을 때 발생할 수 있습니다. -

AD Connector와 고객 관리형 AD(예: 방화벽 디바이스) 간의 네트워킹 문제.

도메인 컨트롤러, DNS 서버 및 디렉터리 네트워크 인터페이스의 VPC 흐름 로그에서 네트워크 패킷 캡처

연결 문제

다음은 AD 커넥터 연결 시 일반적인 문제입니다.

내 온프레미스 디렉터리에 연결할 때 "연결 이슈 감지됨" 오류가 표시되는 경우

온프레미스 디렉터리에 연결할 때 다음과 비슷한 오류 메시지가 표시됩니다. 연결 문제가 감지됨: IP <IP 주소>에서 LDAP 사용 불가(TCP 포트 389), IP <IP 주소>에서 Kerberos/인증 불가(TCP 포트 88). 나열된 포트를 사용할 수 있는지 확인하고 작업을 다시 시도하세요.

AD Connector에서 다음 포트를 통해 TCP 및 UDP를 경유하여 온프레미스 도메인 컨트롤러와 통신할 수 있어야 합니다. 보안 그룹 및 온프레미스 방화벽에서 이러한 포트를 통한 TCP 및 UDP 통신을 허용하는지 확인합니다. 자세한 내용은 AD Connector 사전 조건 단원을 참조하십시오.

-

88(Kerberos)

-

389(LDAP)

필요에 따라 추가 TCP/UDP 포트가 필요할 수 있습니다. 이러한 포트 중 일부는 다음 목록을 참조하세요. Active Directory에서 사용하는 포트에 대한 자세한 내용은 Microsoft 설명서의 Active Directory 도메인 및 신뢰를 위한 방화벽을 구성하는 방법

-

135 (RPC 엔드포인트 매퍼)

-

646 (LDAP SSL)

-

3268 (LDAP GC)

-

3269 (LDAP GC SSL)

온프레미스 디렉터리에 연결할 때 "DNS 사용 불가" 오류가 표시되는 경우

온프레미스 디렉터리에 연결할 때 다음과 비슷한 오류 메시지가 표시됩니다.

DNS unavailable (TCP port 53) for IP: <DNS IP address>AD Connector에서 포트 53을 통해 TCP 및 UDP를 경유하여 온프레미스 DNS 서버와 통신할 수 있어야 합니다. 보안 그룹 및 온프레미스 방화벽에서 이 포트를 통한 TCP 및 UDP 통신을 허용하는지 확인합니다. 자세한 내용은 AD Connector 사전 조건 단원을 참조하십시오.

내 온프레미스 디렉터리에 연결할 때 "SRV 레코드" 오류가 표시되는 경우

온프레미스 디렉터리에 연결할 때 다음 중 하나 이상과 비슷한 오류 메시지가 표시됩니다.

SRV record for LDAP does not exist for IP: <DNS IP address> SRV record for Kerberos does not exist for IP: <DNS IP address>AD Connector는 디렉터리에 연결할 때 _ldap._tcp. 및 <DnsDomainName>_kerberos._tcp. SRV 레코드를 가져와야 합니다. 서비스에서 디렉터리에 연결할 때 지정한 DNS 서버로부터 이러한 레코드를 가져올 수 없는 경우에 이 오류가 표시됩니다. 이러한 SRV 레코드에 대한 자세한 내용은 SRV record requirements을 참조하세요.<DnsDomainName>

인증 문제

AD 커넥터와 관련된 몇 가지 일반적인 인증 문제는 다음과 같습니다.

Amazon WorkSpaces스마트 카드로에 로그인하려고 하면 "인증서 검증 실패" 오류가 발생합니다.

스마트 카드로 WorkSpaces에 로그인하려는 경우 다음과 비슷한 오류 메시지가 표시됩니다. 오류:인증서 검증 실패 브라우저 또는 애플리케이션을 재시작하여 다시 시도하고 올바른 인증서를 선택했는지 확인하세요. 이 오류는 인증서를 사용하는 클라이언트에 스마트 카드 인증서가 제대로 저장되지 않은 경우 발생합니다. AD 커넥터 및 스마트 카드 요구 사항에 대한 자세한 내용은 사전 조건을 참조하세요.

스마트 카드가 사용자의 인증서 스토어에 인증서를 저장하는 기능을 해결하려면 다음 절차를 따릅니다.

-

인증서에 액세스하는 데 문제가 있는 디바이스에서 Microsoft Management Console (MMC)에 액세스합니다.

중요

계속 진행하기 전에 스마트 카드의 인증서 사본을 생성합니다.

-

MMC의 인증서 스토어로 이동합니다. 인증서 스토어에서 사용자의 스마트 카드 인증서를 삭제합니다. MMC에서 인증서 스토어를 보는 방법에 대한 자세한 내용은 Microsoft 설명서에서 MMC 스냅인을 사용하여 인증서를 보는 방법

을 참조하세요. -

스마트 카드를 제거합니다.

-

사용자의 인증서 스토어에 스마트 카드 인증서를 다시 채울 수 있도록 스마트 카드를 다시 삽입합니다.

주의

스마트 카드가 User Store에 인증서를 다시 채우지 않는 경우 WorkSpaces 스마트 카드 인증에 사용할 수 없습니다.

AD 커넥터의 서비스 계정에는 다음이 있어야 합니다.

-

서비스 원칙 이름에

my/spn추가됨 -

LDAP 서비스에 위임됨

인증서가 스마트 카드에 다시 채워지면 온프레미스 도메인 컨트롤러를 확인하여 주체 대체 이름에 대한 사용자 보안 주체 이름(UPN) 매핑에서 차단되었는지 확인해야 합니다. 이 변경 사항에 대한 자세한 내용은 Microsoft 설명서의 UPN 매핑에 대한 주체 대체 이름을 비활성화하는 방법

다음 절차에 따라 도메인 컨트롤러의 레지스트리 키를 확인합니다.

-

레지스트리 편집기에서 다음 하이브 키로 이동합니다.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Kdc\UseSubjectAltName

-

UseSubjectAltName의 값을 검사합니다.

-

값이 0으로 설정된 경우 주체 대체 이름 매핑이 비활성화되며 지정된 인증서를 1명의 사용자에게만 명시적으로 매핑해야 합니다. 인증서가 여러 사용자에게 매핑되고 이 값이 0인 경우 해당 인증서를 사용한 로그인은 실패합니다.

-

값이 설정되지 않았거나 1로 설정된 경우 지정된 인증서를 1명의 사용자에게만 명시적으로 매핑하거나 주체 대체 이름 필드를 사용하여 로그인해야 합니다.

-

인증서에 주체 대체 이름 필드가 있는 경우 우선 순위가 지정됩니다.

-

인증서에 주체 대체 이름 필드가 없고 인증서가 둘 이상의 사용자에게 명시적으로 매핑된 경우 해당 인증서를 사용한 로그인은 실패합니다.

-

-

-

참고

레지스트리 키가 온프레미스 도메인 컨트롤러에 설정된 경우 AD Connector가 Active Directory에서 사용자를 찾을 수 없게 되어 앞서 언급한 오류 메시지가 표시됩니다.

인증 기관(CA) 인증서는 AD 커넥터 스마트 카드 인증서에 업로드해야 합니다. 인증서에는 OCSP 정보가 포함되어야 합니다. 다음은 CA에 대한 추가 요구 사항 목록입니다.

-

인증서는 도메인 컨트롤러, 인증 기관 서버 및 WorkSpaces 의 신뢰할 수 있는 루트 권한에 있어야 합니다.

-

오프라인 및 루트 CA 인증서에는 OSCP 정보가 포함되지 않습니다. 이러한 인증서에는 해지에 대한 정보가 포함되어 있습니다.

-

스마트 카드 인증에 타사 CA 인증서를 사용하는 경우 CA 및 중간 인증서를 Active Directory NTAuth 스토어에 게시해야 합니다. 모든 도메인 컨트롤러, 인증서 기관 서버 및 WorkSpaces 에 대해 신뢰할 수 있는 루트 권한에 설치해야 합니다.

-

다음 명령을 사용하여 Active Directory NTAuth 스토어에 인증서를 게시할 수 있습니다.

certutil -dspublish -fThird_Party_CA.cerNTAuthCA

-

NTAuth 스토어에 인증서를 게시하는 방법에 대한 자세한 내용은 공통 액세스 카드로 Amazon WorkSpaces 액세스 설치 안내서의 Enterprise NTAuth 스토어로 발급 CA 인증서 가져오기를 참조하세요.

다음 절차에 따라 사용자 인증서 또는 CA 체인 인증서가 OCSP에 의해 확인되는지 확인할 수 있습니다.

-

스마트 카드 인증서를 C: 드라이브와 같은 로컬 시스템의 위치로 내보냅니다.

-

명령줄 프롬프트를 열고 내보낸 스마트 카드 인증서가 저장된 위치로 이동합니다.

-

다음 명령을 입력합니다.

certutil -URLCertficate_name.cer -

명령 다음에 팝업 창이 나타나야 합니다. 오른쪽 모서리에서 OCSP 옵션을 선택하고 검색을 선택합니다. 상태는 확인된 대로 반환되어야 합니다.

certutil을 실행하는 방법에 대한 자세한 내용은 Microsoft 설명서의 certutil

AD Connector에서 사용되는 서비스 계정이 인증을 시도할 때 "Invalid Credentials" 오류가 표시되는 경우

도메인 컨트롤러 상의 하드 드라이브에 공간이 부족할 경우 이러한 오류가 발생할 수 있습니다. 도메인 컨트롤러의 하드 드라이브가 가득 차지 않았는지 확인합니다.

AD Connector 서비스 계정 업데이트 시 ‘오류가 발생했습니다’ 또는 ‘예상치 못한 오류’ 수신

Amazon WorkSpaces Console Launch Wizard와 같은 AWS엔터프라이즈 애플리케이션에서 사용자를 검색하는 동안 다음과 같은 오류 또는 증상이 발생합니다.

-

오류가 발생했습니다. 문제가 계속 발생하면 커뮤니티 포럼 및 AWSPremium Support를 통해 AWS Support팀에 문의하세요. -

오류가 발생했습니다. 디렉터리에 자격 증명 업데이트가 필요합니다. 디렉터리 자격 증명을 업데이트하세요.

AD Connector에서 AD Connector 서비스 계정 자격 증명을 업데이트하려는 경우 다음과 같은 오류 메시지가 표시될 수 있습니다.

-

예상치 못한 오류. 예기치 않은 오류가 발생했습니다. -

오류가 발생했습니다. 서비스 계정/암호 조합에 오류가 발생했습니다. 다시 시도하세요.

AD Connector 디렉터리의 서비스 계정은 고객 관리형 Active Directory에 있습니다. 해당 계정은 AWS 엔터프라이즈 애플리케이션을 대신하여 AD Connector를 통해 고객 관리형 Active Directory 도메인에 대한 쿼리 및 작업을 수행하는 자격 증명으로 사용됩니다. AD Connector는 Kerberos 및 LDAP를 사용하여 이러한 작업을 수행합니다.

다음 목록은 이러한 오류 메시지의 의미를 설명합니다.

-

시간 동기화 및 Kerberos에 문제가 있을 수 있습니다. AD Connector는 Kerberos 인증 요청을 Active Directory로 전송합니다. 이러한 요청은 시간에 민감하며 요청이 지연되면 실패합니다. 고객 관리형 도메인 컨트롤러 간에 시간 동기화 문제가 없는지 확인합니다. 이 문제를 해결하려면 Microsoft 설명서의 권장 사항 - 신뢰할 수 있는 시간 소스를 사용하여 루트 PDC 구성 및 광범위 시간 왜곡 방지

를 참조하세요. 시간 서비스 및 동기화에 대한 자세한 내용은 아래를 참조하세요. -

방화벽 또는 VPN 하드웨어 구성과 같이 네트워크 MTU

제한이 있는 중간 네트워크 디바이스가 AD Connector와 고객 관리형 도메인 컨트롤러 사이에 있는 경우 네트워크 조각화 로 인해 이 오류가 발생할 수 있습니다. -

MTU 제한을 확인하려면 AD Connector를 통해 연결된 디렉터리 서브넷 중 하나에서 시작된 Amazon EC2 인스턴스와 고객 관리형 도메인 컨트롤러 간에 Ping 테스트

를 수행할 수 있습니다. 프레임 크기는 기본 크기인 1,500바이트보다 크지 않아야 합니다. -

Ping 테스트는 프레임 크기가 1,500바이트를 초과하는지(점보 프레임이라고도 함), 조각화 없이 AD Connector VPC 및 서브넷에 도달할 수 있는지를 확인하는 데 도움이 됩니다. 네트워크 팀에 추가로 확인하여 점보 프레임이 중간 네트워크 디바이스에서 허용되는지 확인합니다.

-

-

AD Connector에서 클라이언트 측 LDAPS가 활성화되어 있고 인증서가 만료된 경우 이 문제가 발생할 수 있습니다. 서버 측 인증서와 CA 인증서가 모두 유효하고 만료되지 않았으며 LDAP 설명서에 따른 요구 사항을 충족하는지 확인합니다.

-

고객 관리형 Active Directory 도메인에서 가상 목록 보기 지원이

비활성화된 경우 AD Connector는 LDAP 쿼리에서 VLV 검색을 사용하기 때문에 AWS애플리케이션은 사용자를 검색할 수 없습니다. DisableVLVSupport가 0이 아닌 값으로 설정된 경우 가상 목록 보기 지원이 비활성화됩니다. 다음 단계를 사용하여 Active Directory에서 가상 목록 보기(VLV) 지원 이 활성화되어 있는지 확인합니다. -

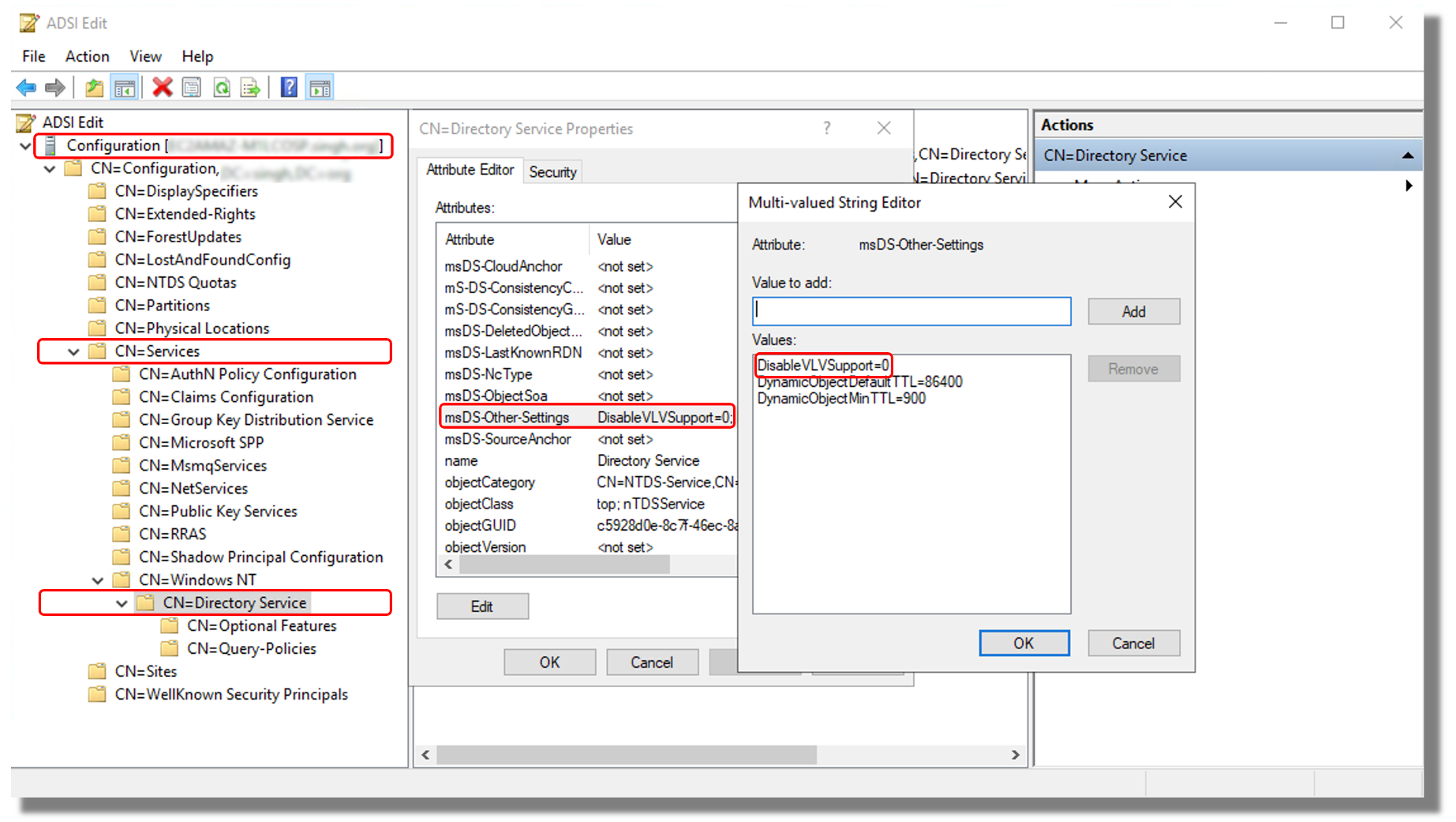

스키마 관리자 자격 증명이 있는 계정을 사용하여 스키마 마스터 역할 소유자로 도메인 컨트롤러에 로그인합니다.

-

시작을 선택한 다음 실행을 선택하고

Adsiedit.msc를 입력합니다. -

ADSI 편집 도구에서 구성 파티션에 연결하고 구성[DomainController] 노드를 확장합니다.

-

CN=Configuration, DC=DomainName 컨테이너를 확장합니다.

-

CN=Services 객체를 확장합니다.

-

CN=Windows NT 객체를 확장합니다.

-

CN=Directory Service 객체를 선택합니다. 속성을 선택합니다.

-

속성 목록에서 msds-Other-Settings 선택합니다. 편집을 선택합니다.

-

값 목록에서 DisableVLVSupport=x의 인스턴스를 선택합니다. 여기서 x는 0이 아니며, 이후 제거를 선택합니다.

-

제거 후

DisableVLVSupport=0을 입력합니다. 추가를 선택합니다. -

확인을 선택합니다. ADSI 편집 도구를 닫을 수 있습니다. 다음 이미지는 ADSI 편집 창의 다중 값 문자열 편집기 대화 상자를 보여줍니다.

참고

사용자가 100,000명 이상인 대규모 Active Directory 인프라에서는 특정 사용자만 검색할 수 있습니다. 그러나 모든 사용자를 한 번에 나열하려고 하면(예: WorkSpaces Launch Wizard에서 모든 사용자 표시) VLV 지원이 활성화된 경우에도 동일한 오류가 발생할 수 있습니다. AD Connector에서는 하위 트리 인덱스를 사용하여 속성 ‘CN’에 대한 결과를 정렬해야 합니다. 하위 트리 인덱스는 도메인 컨트롤러가 가상 목록 보기(LDAP) 검색 작업을 수행하도록 준비하는 인덱스 유형으로, AD Connector가 정렬된 검색 결과를 제공하도록 허용합니다. 이 인덱스는 VLV 검색 성능을 개선하고 MaxTempTableSize

라는 임시 데이터베이스 테이블의 사용을 방지합니다. 이 테이블의 크기는 다를 수 있지만 기본적으로 최대 항목 수는 10,000개(기본 쿼리 정책의 MaxTempTableSize 설정)입니다. MaxTempTableSize를 늘리는 것은 하위 트리 인덱싱을 사용하는 것보다 덜 효율적입니다. 대규모 AD 환경에서 이러한 오류를 방지하려면 하위 트리 인덱싱을 사용하는 것이 좋습니다. -

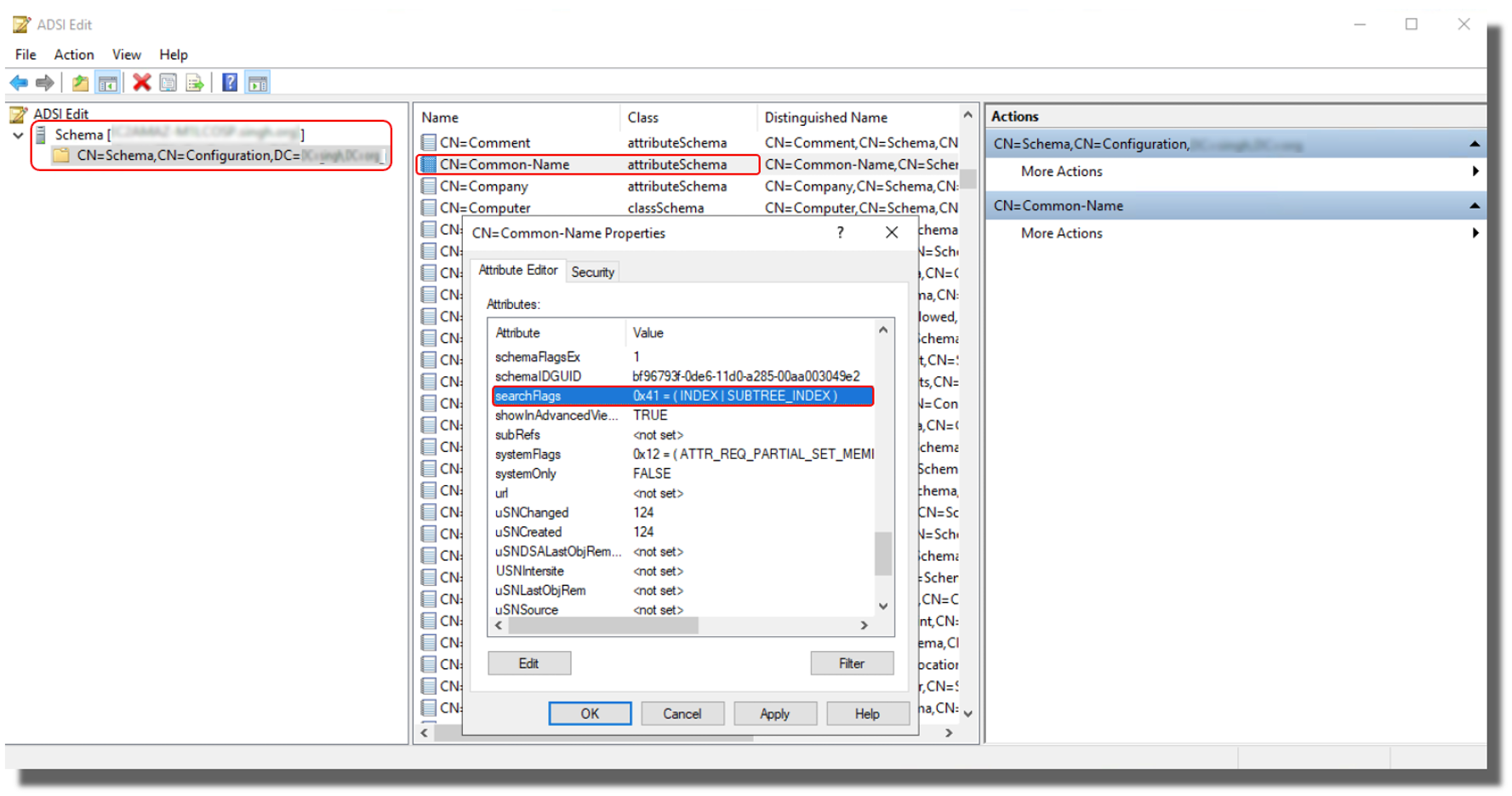

다음 단계에 따라 ADSEdit을 사용하여 Active Directory 스키마의 속성 정의에서 값이 65(0x41)인 Searchflags

-

스키마 관리자 자격 증명이 있는 계정을 사용하여 스키마 마스터 역할 소유자로 도메인 컨트롤러에 로그인합니다.

-

시작 및 실행을 선택하고

Adsiedit.msc를 입력합니다. -

ADSI 편집 도구에서 스키마 파티션에 연결합니다.

-

CN=Schema,CN=Configuration,DC=DomainName 컨테이너를 확장합니다.

-

‘Common-Name’ 속성을 찾은 다음 마우스 오른쪽 버튼을 클릭하여 속성을 선택합니다.

-

정상 인덱스와 함께 하위 트리 인덱싱을 활성화하려면 searchFlags 속성을 찾아 해당 값을

65 (0x41)로 변경합니다.다음 이미지는 ADSI 편집 창의 CN=Common-Name 속성 대화 상자를 보여줍니다.

-

확인을 선택합니다. ADSI 편집 도구를 닫을 수 있습니다.

-

확인을 위해 AD가 지정된 속성에 대한 새 인덱스를 성공적으로 생성했음을 나타내는 이벤트 ID 1137(소스: Active Directory_DomainServices)을 확인할 수 있어야 합니다.

자세한 내용은 Microsoft 설명서

AWS애플리케이션을 사용하여 사용자 또는 그룹을 검색할 때 "인증할 수 없음" 오류가 발생합니다.

AD Connector가 활성 상태이더라도 WorkSpaces 또는 Amazon Quick Suite 같은 AWS 애플리케이션에 로그인하거나 사용자를 검색할 때 오류가 발생할 수 있습니다. AD Connector의 서비스 계정 암호가 변경되었거나 만료된 경우 AD Connector는 Active Directory 도메인을 더는 쿼리할 수 없습니다. AD 관리자에게 문의하여 다음을 확인합니다.

-

AD Connector 서비스 계정 암호가 만료되지 않았는지 확인합니다.

-

AD Connector 서비스 계정에 사용자가 다음에 로그온할 때 암호를 변경해야 함 옵션이 활성화되어 있지 않은지 확인합니다.

-

AD Connector 서비스 계정이 잠기지 않았는지 확인합니다.

-

암호의 만료 또는 변경 여부가 확실하지 않은 경우 서비스 계정 암호를 재설정하고 AD Connector에서 동일한 암호를 업데이트할 수 있습니다.

AD 커넥터 서비스 계정을 업데이트하려고 할 때 디렉터리 자격 증명에 대한 오류가 발생합니다.

AD 커넥터 서비스 계정을 업데이트하려고 할 때 다음 중 하나 이상과 비슷한 오류 메시지가 표시됩니다.

메시지: 오류가 발생했습니다. 디렉터리에 자격 증명 업데이트가 필요합니다. 디렉터리 자격 증명을 업데이트하세요. 오류가 발생했습니다. 디렉터리에 자격 증명 업데이트가 필요합니다. 다음에 따라 디렉터리 자격 증명을 업데이트하세요. AD Connector 서비스 계정 자격 증명 업데이트 메시지: 오류가 발생했습니다. 요청에 문제가 있습니다. 다음 세부 정보를 참조하세요. 서비스 계정/암호 조합에 오류가 발생했습니다

시간 동기화 및 Kerberos에 문제가 있을 수 있습니다. AD Connector는 Kerberos 인증 요청을 Active Directory로 전송합니다. 이러한 요청은 시간에 민감하며 요청이 지연되면 실패합니다. 이 문제를 해결하려면 Microsoft 설명서의 권장 사항 - 신뢰할 수 있는 시간 소스를 사용하여 루트 PDC 구성 및 광범위 시간 왜곡 방지

일부 사용자들이 내 디렉터리를 통해 인증을 할 수 없는 경우

사용자 계정에서 Kerberos 사전 인증이 활성화되어 있어야 합니다. 이것이 새 사용자 계정에 대한 기본 설정이며 이를 변경해서는 안 됩니다. 이 설정에 대한 자세한 정보는 Microsoft TechNet의 사전 인증

유지 관리 문제

다음은 AD 커넥터의 일반적인 유지 관리 문제입니다.

-

디렉터리가 "Requested" 상태에 멈춰있는 경우

-

Amazon EC2 인스턴스의 원활한 도메인 조인 작동 중지됨

디렉터리가 "Requested" 상태에 멈춰있는 경우

"Requested" 상태에 5분 이상 멈춰있는 디렉터리가 있으면 이를 삭제하고 다시 생성해보세요. 문제가 지속될 경우 AWS Support

Amazon EC2 인스턴스의 원활한 도메인 조인 작동 중지됨

AD Connector가 활성 상태인데 EC2 인스턴스의 원활한 도메인 조인이 잘 작동하다가 멈췄다면 AD Connector 서비스 계정의 자격 증명이 만료되었을 수 있습니다. 보안 인증이 만료되면 AD Connector가 Active Directory에 컴퓨터 객체를 생성하지 못하게 될 수 있습니다.

이 문제를 해결하려면 서비스 계정 암호를 다음 순서로 업데이트하여 암호가 서로 일치하게 하세요.

-

Active Directory에서 서비스 계정 암호 업데이트

-

Directory Service에서 AD 커넥터의 서비스 계정 암호 업데이트 자세한 내용은 AWS Management 콘솔에서 AD 커넥터 서비스 계정 자격 증명을 업데이트 단원을 참조하십시오.

중요

에서만 암호를 업데이트Directory Service하면 기존 온프레미스 Active Directory로 암호 변경이 푸시되지 않으므로 이전 절차에 표시된 순서대로 업데이트하는 것이 중요합니다.

AD Connector를 삭제할 수 없는 경우

AD Connector가 작동 불가능 상태로 전환되면 도메인 컨트롤러에 더 이상 액세스할 수 없습니다. AD Connector에 연결된 애플리케이션이 있는 경우 해당 애플리케이션 중 하나가 여전히 디렉터리를 사용하고 있을 수 있으므로 AD Connector의 삭제를 차단합니다. AD 커넥터를 삭제하기 위해 비활성화해야 하는 애플리케이션 목록은 AD 커넥터 삭제을 참조하세요. 그래도 AD Connector를 삭제할 수 없는 경우 AWS Support

AD Connector 발행자를 조사하기 위한 일반 도구

다음 도구를 사용하여 생성, 인증, 연결과 관련된 다양한 AD Connector 문제를 해결할 수 있습니다.

- DirectoryServicePortTest 도구

-

DirectoryServicePortTest 테스트 도구는 AD Connector와 고객 관리형 Active Directory 또는 DNS 서버 간의 연결 문제를 해결할 때 유용할 수 있습니다. 해당 도구를 사용하는 방법에 대한 자세한 내용은 AD 커넥터 테스트을 참조하세요.

- 패킷 캡처 도구

-

기본 제공 Windows 패키지 캡처 유틸리티(netsh

)를 사용하여 잠재적 네트워크 또는 Active Directory 통신(ldap 및 kerberos) 문제를 조사하고 해결할 수 있습니다. 자세한 내용은 아무것도 설치하지 않은 채로 네트워크 추적 캡처 를 참조하세요. - VPC 흐름 로그

-

AD Connector에서 수신 및 전송되는 요청을 더 잘 이해하기 위해 디렉터리 네트워크 인터페이스에 대한 VPC 흐름 로그를 구성할 수 있습니다. 설명Directory Service으로와 함께 사용하도록 예약된 모든 네트워크 인터페이스를 식별할 수 있습니다

AWScreated network interface for directory.your-directory-id간단한 사용 사례로는 많은 수의 도메인 컨트롤러가 있는 고객 관리형 Active Directory 도메인을 사용하여 AD Connector를 생성하는 경우가 있습니다. VPC 흐름 로그를 사용하고 Kerberos 포트(88)를 기준으로 필터링하여 고객 관리형 Active Directory에서 인증을 위해 어떤 도메인 컨트롤러에 연락하는지 확인할 수 있습니다.