翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

セキュリティ、アイデンティティ、コンプライアンス

セキュリティ、アイデンティティ、コンプライアンス

AWSは、アプリケーションとワークロードを構築、移行、管理する最も安全なグローバルクラウドインフラストラクチャとなるように設計されています。

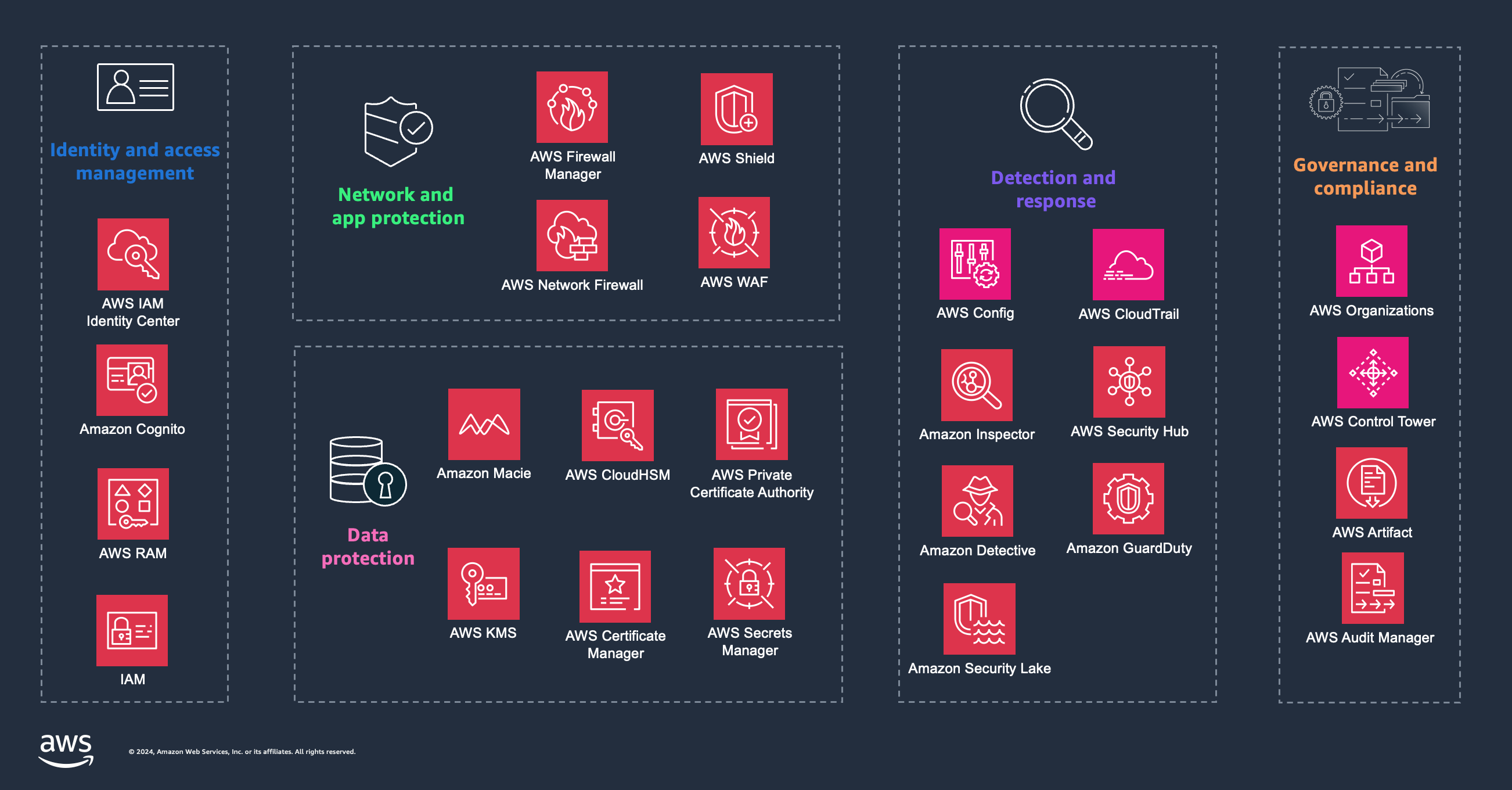

各サービスについては、図の後に説明されています。ニーズに最適なサービスを決定する方法については、AWS「セキュリティ、アイデンティティ、ガバナンスサービスの選択」を参照してください。一般的な情報については、「 のセキュリティ、アイデンティティ、コンプライアンスAWS

サービス

AWS のサービスに戻ります。

Amazon Cognito

Amazon Cognito

さらに、Amazon Cognito では、ユーザーのデバイスにローカルでデータを保存するため、デバイスがオフラインの場合でもアプリケーションを動作させることができます。その後ユーザーは、デバイス間でデータを同期でき、使用するデバイスを問わず、一貫したアプリエクスペリエンスを維持できます。

Amazon Cognito を使用すると、ユーザーの管理、認証、デバイス間の同期を行うソリューションの構築、安全性の確保、スケーリングに煩わされることなく、優れたアプリのエクスペリエンスを作成することに集中できます。

Amazon Detective

Amazon Detective

AWSAmazon GuardDuty、Amazon Macie、 などの セキュリティサービスAWS Security Hub CSPM、およびパートナーセキュリティ製品を使用して、潜在的なセキュリティ問題や検出結果を特定できます。これらのサービスは、AWSデプロイに不正アクセスや不審な動作がいつどこで発生する可能性があるかを警告するのに役立ちます。ただし、セキュリティ検出結果によっては、その原因となったイベントについてより詳細な調査を行い、根本的な原因を修正する必要がある場合もあります。セキュリティ検出結果の根本的な原因の特定は多くの場合、多数のデータソースからログを収集して統合し、抽出、変換、ロード (ETL) ツールやカスタムスクリプトを使用してデータを整理する必要があるため、セキュリティアナリストにとって複雑なプロセスとなる可能性があります。

Amazon Detective は、セキュリティチームが簡単に調査を行い、検出結果の根本的な原因を迅速に特定できるようにすることで、このプロセスを簡素化します。Detective は、Amazon Virtual Private Cloud (VPC) フローログ、Amazon GuardDuty などAWS CloudTrail、複数のデータソースからの何兆ものイベントを分析できます。Detective はこれらのイベントを使用して、リソース、ユーザー、リソースとユーザー間のインタラクションの経時的な変化を統合したインタラクティブなビューを自動的に作成します。この統合されたビューを使用して、すべての詳細とコンテキストを 1 か所で可視化して、検出結果の根本的な理由を特定し、関連する過去のアクティビティを掘り下げ、根本原因をすばやく特定できます。

Amazon Detective は、AWS マネジメントコンソールで数回クリックするだけで使用を開始できます。ソフトウェアをデプロイしたり、データソースを有効にして管理したりする必要はありません。新規アカウントには 30 日間の無料トライアルが提供されており、追加料金なしで Detective を試すことができます。

Amazon GuardDuty

Amazon GuardDuty

Amazon GuardDuty は、 を数回クリックするだけで有効AWS マネジメントコンソールになりAWS Organizations、サポートにより組織全体で簡単に管理できます。不正使用の兆候がないか、AWSアカウント全体で数十億のイベントをすぐに分析し始めることができます。GuardDuty は、統合された脅威インテリジェンスフィードと機械学習による異常検出を介して、疑わしい攻撃者を特定し、アカウントおよびワークロードのアクティビティにおける異常を検出します。潜在的な不正使用が検出されると、このサービスは、GuardDuty コンソール、Amazon CloudWatch Events、AWS Security Hub CSPM に詳細な検出結果を送信します。これにより、検出結果をすぐに活用でき、既存のイベント管理システムやワークフローシステムに簡単に統合できます。GuardDuty コンソールから直接 Amazon Detective を使用すると、検出結果の根本的な原因を特定するための詳細な調査を簡単に行うことができます。

Amazon GuardDuty はコスト効率に優れ、操作も簡単です。ソフトウェアやセキュリティインフラストラクチャのデプロイや管理は不要なので、既存のアプリケーションやコンテナのワークロードに悪影響を及ぼすことなく、迅速に有効にできます。GuardDuty には初期費用はかからず、ソフトウェアのデプロイや脅威インテリジェンスフィードの有効化も必要ありません。さらに、GuardDuty はスマートフィルターを適用し、脅威検出に関連するログのサブセットのみを分析することでコストを最適化します。新規の Amazon GuardDuty アカウントは、30 日間無料で利用できます。

Amazon Inspector

Amazon Inspector

Amazon Inspector は、Amazon Inspector Classic と比べて多くの点で改善されています。例えば、新しい Amazon Inspector は、共通脆弱性識別子 (CVE) 情報とネットワークアクセスや悪用の可能性などの要素を相互に関連付けることで、検出結果ごとに高度にコンテキスト化されたリスクスコアを計算します。このスコアは、最も重要な脆弱性を優先付けし、修復対応の効率を向上させるために使用できます。さらに、Amazon Inspector は広くデプロイされている AWS Systems Managerエージェント (SSM エージェント) を使用して、スタンドアロンエージェントをデプロイして維持し、Amazon EC2 インスタンス評価を実行する必要がなくなりました。コンテナワークロードの場合、Amazon Inspector は Amazon Elastic Container Registry (Amazon ECR) と統合され、コンテナイメージのインテリジェントでコスト効率に優れた継続的な脆弱性評価をサポートするようになりました。すべての検出結果は Amazon Inspector コンソールに集約され、Amazon EventBridge にルーティングされてプッシュされAWS Security Hub CSPM、チケット発行などのワークフローを自動化します。

Amazon Inspector を初めて使用するすべてのアカウントは、15 日間の無料トライアルの対象となり、サービスを評価してそのコストを見積ることができます。トライアル期間中に Amazon ECR にプッシュされたすべての対象となる Amazon EC2 インスタンスとコンテナイメージは、無料で継続的にスキャンされます。

Amazon Macie

Amazon Macie

マルチアカウント設定では、単一の Macie 管理者アカウントがすべてのメンバーアカウントを管理できます。これには、アカウント間での機密データ検出ジョブの作成と管理が含まれますAWS Organizations。セキュリティと機密データの検出結果は、Macie 管理者アカウントに集約され、Amazon CloudWatch Events と AWS Security Hub CSPM に送信されます。単一のアカウントで、イベント管理、ワークフロー、チケット発行システムと統合したり、Macie の検出結果を AWS Step Functions を使って修復アクションを自動化したりできるようになりました。新規アカウントには、S3 バケットインベントリとバケットレベルの評価のための 30 日間の無料トライアルが提供されており、Macie をすぐに使い始めることができます。機密データの検出は、バケット評価の 30 日間のトライアルには含まれません。

Amazon Security Lake

Amazon Security Lake は、AWS環境、SaaS プロバイダー、オンプレミス、クラウドソースのセキュリティデータを、 に保存されている専用のデータレイクに一元化しますAWS アカウント。Security Lake は、アカウント間のセキュリティデータの収集と管理を自動化AWS リージョンするため、セキュリティデータの制御と所有権を維持しながら、任意の分析ツールを使用できます。Security Lake を使用すると、ワークロード、アプリケーション、データの保護を強化することもできます。

Security Lake は、統合された AWS サービスとサードパーティーサービスからのセキュリティ関連のログとイベントデータの収集を自動化します。カスタマイズ可能な保持設定により、データのライフサイクル管理もサポートします。データレイクは、Amazon S3 バケットを基盤としており、データの所有権はお客様が保持します。Security Lake は、取り込んだデータを Apache Parquet 形式とOCSF (OCSF) と呼ばれる標準のオープンソーススキーマに変換します。OCSF サポートにより、Security Lake は のセキュリティデータと幅広いエンタープライズセキュリティデータソースを正規化AWSし、組み合わせます。

他の AWSサービスやサードパーティーサービスは、インシデント対応やセキュリティデータ分析のために Security Lake に保存されているデータをサブスクライブできます。

Amazon Verified Permissions

Amazon Verified Permissions

Verified Permissions は、オープンソースのポリシー言語および SDK である Cedar

AWS Artifact

AWS Artifact

AWS Audit Manager

AWS Audit Manager

構築AWS Audit Manager済みのフレームワークは、CIS AWS Foundations Benchmark、一般データ保護規則 (GDPR)、Payment Card Industry Data Security Standard (PCI DSS) などの業界標準または規制の要件にAWSリソースをマッピングすることで、クラウドサービスから監査人にわかりやすいレポートに証拠を変換するのに役立ちます。フレームワークとコントロールは、お客様独自のビジネス要件に合わせて完全にカスタマイズすることもできます。選択したフレームワークに基づいて、Audit Manager は、リソース設定スナップショット、ユーザーアクティビティ、コンプライアンスチェック結果など、AWSアカウントとリソースから関連する証拠を継続的に収集して整理する評価を起動します。

ですぐに開始できますAWS マネジメントコンソール。事前構築済みフレームワークを選択するだけで評価を開始でき、エビデンスの収集と整理は自動的に開始されます。

AWS Certificate Manager

AWS Certificate Manager

を使用するとAWS Certificate Manager、証明書をすばやくリクエストし、ELB、Amazon CloudFront ディストリビューション、API Gateway の APIs などの ACM 統合AWSリソースにデプロイして、 がAWS Certificate Manager証明書の更新を処理できます。内部リソースのプライベート証明書を作成し、証明書のライフサイクルを一元管理することもできます。ACM 統合サービスで使用できるAWS Certificate Managerように でプロビジョニングされたパブリック証明書とプライベート証明書は無料です。料金が発生するのは、アプリケーションを実行するために作成した AWS リソースに対してのみです。

AWS Private Certificate Authority

AWS CloudHSM

AWS CloudHSM

AWS CloudHSMは標準に準拠しており、設定に応じて、すべてのキーを他のほとんどの商用 HSMs にエクスポートできます。ハードウェアのプロビジョニング、ソフトウェアのパッチ適用、高可用性、バックアップなど、時間のかかる管理タスクを自動化するフルマネージドサービスです。AWS CloudHSMまた、 では、HSM 容量をオンデマンドで追加および削除することで、前払いコストなしで迅速にスケーリングできます。

AWS Directory Service

AWS Directory Service

AWS Firewall Manager

AWS Firewall Manager

AWS Identity and Access Management

AWS Identity and Access Management

-

ワークフォースユーザーとワークロードのAWSアクセス許可は、 AWS IAM アイデンティティセンター

(IAM Identity Center) で管理します。IAM Identity Center では、複数のAWSアカウントにわたるユーザーアクセスを管理できます。数回クリックするだけで、高可用性サービスを有効にして、マルチアカウントアクセスと AWS Organizations 内のすべてのアカウントへのアクセス許可を一元的に管理できます。IAM アイデンティティセンターには、Salesforce、Box、Microsoft Office 365 などの多くのビジネスアプリケーションへの SAML 統合が組み込まれています。さらに、Security Assertion Markup Language (SAML) 2.0 統合を作成して、SAML 対応アプリケーションへのシングルサインオンアクセスを拡張できます。ユーザーは、設定した認証情報、または既存の企業認証情報を使用してユーザーポータルにサインインするだけで、割り当てられたすべてのアカウントとアプリケーションに一元的にアクセスできます。 -

単一アカウントの IAM アクセス許可を管理する

: アクセス許可を使用して AWSリソースへのアクセスを指定できます。IAM エンティティ (ユーザー、グループ、ロール) には、デフォルトでは、アクセス許可がありません。アクセスタイプ、実行できるアクション、アクションの実行対象のリソースを指定する IAM ポリシーをこれらのアイデンティティにアタッチすることで、アクセス許可を付与できます。アクセスを許可または拒否するために設定する必要がある条件を指定することもできます。 -

単一アカウントの IAM ロールを管理する

: IAM ロールを使用すると、通常は組織のAWSリソースにアクセスできないユーザーまたはサービスにアクセスを委任できます。IAM ユーザーまたはAWSサービスは、AWSAPI コールの実行に使用される一時的なセキュリティ認証情報を取得するロールを引き受けることができます。長期認証情報を共有したり、それぞれのアイデンティティのアクセス許可を定義したりする必要はありません。

AWS Key Management Service

AWS Key Management Service

AWS Network Firewall

AWS Network Firewall

AWS Network Firewallには、一般的なネットワーク脅威からの保護を提供する機能が含まれています。AWS Network Firewall ステートフルファイアウォールは、接続の追跡やプロトコル識別などのトラフィックフローのコンテキストを取り込み、VPC が不正なプロトコルを使用してドメインにアクセスできないようにするなどのポリシーを適用できます。AWS Network Firewall侵入防止システム (IPS) は、アクティブなトラフィックフロー検査を提供するため、署名ベースの検出を使用して脆弱性の悪用を特定およびブロックできます。AWS Network Firewallまた、 は、既知の不正な URLs へのトラフィックを停止し、完全修飾ドメイン名をモニタリングできるウェブフィルタリングも提供します。

Amazon VPC コンソール

AWS Resource Access Manager

AWS Resource Access Manager

多くの組織では、管理や請求の分離、エラーの影響の抑制のために複数のアカウントを使用しています。を使用するとAWS RAM、複数のAWSアカウントに重複したリソースを作成する必要はありません。これにより、所有するすべてのアカウントのリソースを管理するという運用上のオーバーヘッドが軽減されます。代わりに、マルチアカウント環境では、リソースを 1 回作成し、 AWS RAMを使用してリソース共有を作成してアカウント間でそのリソースを共有できます。リソース共有を作成するときは、共有するリソースを選択し、リソースタイプごとにAWS RAM管理アクセス許可を選択し、リソースへのアクセスを許可するユーザーを指定します。 AWS RAMは追加料金なしで利用できます。

AWS Secrets Manager

AWS Secrets Manager

AWS Security Hub CSPM

AWS Security Hub CSPM

Security Hub CSPM を使用すると、すべてのAWSアカウントの統合されたセキュリティスコアを介して全体的なセキュリティ体制を把握し、 AWSFoundational Security Best Practices (FSBP) 標準やその他のコンプライアンスフレームワークを介してアカウントリソースのセキュリティを自動的に評価できますAWS。また、Security AWSFinding 形式 (ASFF) を使用して、多数のAWSセキュリティサービスと APN 製品のセキュリティ検出結果を 1 つの場所と形式で集約し、自動応答と修復サポートにより平均修復時間 (MTTR) を短縮します。Security Hub CSPM は、チケット発行、チャット、セキュリティ情報とイベント管理 (SIEM)、セキュリティオーケストレーションの自動化と対応 (SOAR)、脅威調査、ガバナンスリスクとコンプライアンス (GRC)、インシデント管理ツールとout-of-the-box統合でき、ユーザーに完全なセキュリティオペレーションワークフローを提供します。

Security Hub CSPM の使用を開始するには、 から数回クリックするだけでAWS マネジメントコンソール、30 日間の無料トライアルを使用して検出結果の集約とセキュリティチェックを開始できます。Security Hub CSPM を と統合AWS Organizationsして、組織内のすべてのアカウントでサービスを自動的に有効にできます。

AWS Shield

AWS Shield

すべてのAWSお客様は、追加料金なしで AWS ShieldStandard の自動保護を利用できます。 は、ウェブサイトやアプリケーションをターゲットとする最も一般的な頻繁なネットワークおよびトランスポートレイヤー DDoS 攻撃に対してAWS Shield Standard防御します。AWS Shield Standard を Amazon CloudFront

Amazon Elastic Compute Cloud (Amazon EC2)、ELB (ELB)、Amazon CloudFront、Amazon Route 53 リソースで実行されているアプリケーションをターゲットとする攻撃に対する保護レベルを高めるには、 にサブスクライブできますAWS Shield Advanced。Standard に付属するネットワークおよびトランスポートレイヤーの保護に加えて、AWS ShieldAdvanced は、大規模で高度な DDoS 攻撃に対する追加の検出と軽減、攻撃に対するほぼリアルタイムの可視性、およびウェブアプリケーションファイアウォールとの統合を提供します。AWS Shield Advanced は、AWS DDoS Response Team (DRT) への 24 時間 365 日アクセス、および Amazon Elastic Compute Cloud (Amazon EC2)、ELB (ELB)AWS WAF、Amazon CloudFront、Amazon Route 53 料金の DDoS 関連のスパイクに対する保護も提供します。

AWS ShieldAdvanced は、すべての Amazon CloudFront および Amazon Route 53 エッジロケーションでグローバルに利用できます。アプリケーションの前に Amazon CloudFront をデプロイすることで、世界中のどこでホストされているウェブアプリケーションも保護できます。オリジンサーバーは、Amazon S3、Amazon Elastic Compute Cloud (Amazon EC2)、ELB (ELB)、または外部のカスタムサーバーですAWS。また、バージニアAWS リージョン北部、オハイオ、オレゴン、北カリフォルニア、モントリオール、サンパウロ、アイルランド、フランクフルト、ロンドン、パリ、ストックホルム、シンガポール、東京、シドニー、ソウル、ムンバイ、ミラノ、ケープタウンの Elastic IP または ELB (ELB) で AWS ShieldAdvanced を直接有効にすることもできます。

AWS IAM アイデンティティセンター

AWS IAM アイデンティティセンター

AWS WAF

AWS WAF

AWS WAFキャプチャ

AWS WAF Captcha

AWS のサービスに戻ります。