翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

VPC リソースのリソース設定

リソース設定は、他の VPC やアカウント内のクライアントがアクセスできるようにしたいリソースまたはリソースのグループを表します。リソース設定を定義することで、他の VPC やアカウント内のクライアントからの VPC 内のリソースに対するプライベートかつセキュアな一方向ネットワーク接続を許可できます。リソース設定は、トラフィックを受信するために経由するリソースゲートウェイに関連付けられます。別の VPC からリソースにアクセスするには、リソース設定が必要です。

内容

リソース設定のタイプ

リソース設定にはいくつかのタイプがあります。異なるタイプは、異なる種類のリソースを表すために役立ちます。タイプは次のとおりです。

-

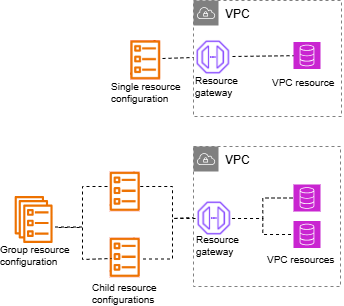

単一リソース設定: IP アドレスまたはドメイン名を表します。個別に共有できます。

-

グループリソース設定: 子リソース設定のコレクションです。これは、DNS エンドポイントと IP アドレスエンドポイントのグループを表すために使用できます。

-

子リソース設定: グループリソース設定のメンバーです。IP アドレスまたはドメイン名を表します。個別に共有することはできません。グループの一部としてのみ共有できます。グループに追加したり、グループから削除したりできます。追加されると、グループにアクセスできるクライアントが自動的にアクセスできるようになります。

-

ARN リソース設定: AWS サービスによってプロビジョニングされるサポートされているリソースタイプを表します。グループと子の関係は自動的に処理されます。

次の図は、単一、子、およびグループのリソース設定を示しています。

プロトコル

リソース設定を作成するときは、リソースがサポートするプロトコルを定義できます。現在、TCP プロトコルのみがサポートされています。

リソースゲートウェイ

リソース設定はリソースゲートウェイに関連付けられています。リソースゲートウェイは、リソースが存在する VPC へのイングレスポイントとして機能する一連の ENI です。複数のリソース設定を同じリソースゲートウェイに関連付けることができます。他の VPCs またはアカウントのクライアントが VPC 内のリソースにアクセスすると、リソースはその VPC 内のリソースゲートウェイの IP アドレスからローカルに送信されるトラフィックを確認します。

リソースプロバイダーのカスタムドメイン名

リソースプロバイダーは、リソースコンシューマーがリソース設定にアクセスするために使用できる example.comなどのリソース設定にカスタムドメイン名をアタッチできます。カスタムドメイン名は、リソースプロバイダーによって所有および検証することも、サードパーティーまたは AWS ドメインにすることもできます。リソースプロバイダーは、リソース設定を使用して、キャッシュクラスターと Kafka クラスター、TLS ベースのアプリケーション、またはその他の AWS リソースを共有できます。

リソース設定のプロバイダーには、次の考慮事項が適用されます。

-

リソース設定には、1 つのカスタムドメインのみを含めることができます。

-

リソース設定のカスタムドメイン名は変更できません。

-

カスタムドメイン名は、すべてのリソース設定コンシューマーに表示されます。

-

VPC Lattice のドメイン名検証プロセスを使用して、カスタムドメイン名を検証できます。詳細については、「」を参照してくださいドメインの作成と検証。

-

タイプグループと子のリソース設定では、まずグループリソース設定でグループドメインを指定する必要があります。その後、子リソース設定には、グループドメインのサブドメインであるカスタムドメインを含めることができます。グループにグループドメインがない場合は、子の任意のカスタムドメイン名を使用できますが、VPC Lattice はリソースコンシューマーの VPC 内の子ドメイン名のホストゾーンをプロビジョニングしません。

リソースコンシューマーのカスタムドメイン名

リソースコンシューマーがカスタムドメイン名を持つリソース設定への接続を有効にすると、VPC Lattice が VPC 内の Route 53 プライベートホストゾーンを管理できるようになります。リソースコンシューマーには、VPC Lattice がプライベートホストゾーンを管理できるようにするドメインの詳細なオプションがあります。

リソースコンシューマーは、リソースエンドポイント、サービスネットワークエンドポイント、またはサービスネットワーク VPC 関連付けを介してリソース設定への接続を有効にするときに、 private-dns-enabledパラメータを設定できます。private-dns-enabled パラメータに加えて、コンシューマーは DNS オプションを使用して、VPC Lattice がプライベートホストゾーンを管理するドメインを指定できます。コンシューマーは、次のプライベート DNS 設定から選択できます。

ALL_DOMAINS-

VPC Lattice は、すべてのカスタムドメイン名にプライベートホストゾーンをプロビジョニングします。

VERIFIED_DOMAINS_ONLY-

VPC Lattice は、カスタムドメイン名がプロバイダーによって検証された場合にのみ、プライベートホストゾーンをプロビジョニングします。

VERIFIED_DOMAINS_AND_SPECIFIED_DOMAINS-

VPC Lattice は、リソースコンシューマーが指定するすべての検証済みカスタムドメイン名と他のドメイン名にプライベートホストゾーンをプロビジョニングします。リソースコンシューマーは、

private DNS specified domainsパラメータでドメイン名を指定します。 SPECIFIED_DOMAINS_ONLY-

VPC Lattice は、リソースコンシューマーによって指定されたドメイン名にプライベートホストゾーンをプロビジョニングします。リソースコンシューマーは、

private DNS specified domainsパラメータでドメイン名を指定します。

プライベート DNS を有効にすると、VPC Lattice はリソース設定に関連付けられたカスタムドメイン名のプライベートホストゾーンを VPC に作成します。デフォルトでは、プライベート DNS 設定は に設定されますVERIFIED_DOMAINS_ONLY。つまり、プライベートホストゾーンは、カスタムドメイン名がリソースプロバイダーによって検証された場合にのみ作成されます。プライベート DNS 設定を ALL_DOMAINSまたは に設定するとSPECIFIED_DOMAINS_ONLY、VPC Lattice はカスタムドメイン名の検証ステータスに関係なくプライベートホストゾーンを作成します。特定のドメインに対してプライベートホストゾーンが作成されると、VPC からそのドメインへのすべてのトラフィックは VPC Lattice を介してルーティングされます。これらのカスタムドメイン名へのトラフィックが VPC Lattice を通過する場合にのみALL_DOMAINS、VERIFIED_DOMAINS_AND_SPECIFIED_DOMAINS、、または SPECIFIED_DOMAINS_ONLY設定を使用することをお勧めします。

リソースコンシューマーは、プライベート DNS 設定を に設定することをお勧めしますVERIFIED_DOMAINS_ONLY。これにより、コンシューマーは、VPC Lattice がリソースコンシューマーのアカウントで検証済みドメインのプライベートホストゾーンをプロビジョニングすることのみを許可することで、セキュリティ境界を強化できます。

プライベート DNS 指定ドメインのドメインを選択するには、リソースコンシューマーは などの完全修飾ドメイン名を入力するmy.example.comか、 などのワイルドカードを使用できます*.example.com。

リソース設定のコンシューマーには、次の考慮事項が適用されます。

プライベート DNS 対応パラメータは変更できません。

-

VPC でプライベートホストを作成するには、サービスネットワークリソースの関連付けでプライベート DNS を有効にする必要があります。リソース設定の場合、サービスネットワークリソース関連付けのプライベート DNS 対応ステータスは、サービスネットワークエンドポイントまたはサービスネットワーク VPC 関連付けのプライベート DNS 対応ステータスを上書きします。

サービスネットワーク所有者のカスタムドメイン名

サービスネットワークリソース関連付けのプライベート DNS 対応プロパティは、サービスネットワークエンドポイントとサービスネットワーク VPC 関連付けのプライベート DNS 対応プロパティを上書きします。

サービスネットワーク所有者がサービスネットワークリソースの関連付けを作成し、プライベート DNS を有効にしない場合、VPC Lattice は、プライベート DNS がサービスネットワークエンドポイントまたはサービスネットワーク VPC の関連付けで有効であっても、サービスネットワークが接続されている VPCs でそのリソース設定のプライベートホストゾーンをプロビジョニングしません。

ARN タイプのリソース設定の場合、プライベート DNS フラグは true でイミュータブルです。

リソース定義

リソース設定では、次のいずれかの方法でリソースを識別します。

-

Amazon リソースネーム (ARN) 別: AWS サービスによってプロビジョニングされるサポートされているリソースタイプは、ARN によって識別できます。Amazon RDS データベースのみがサポートされています。パブリックアクセスが可能なクラスターのリソース設定を作成することはできません。

-

ドメイン名ターゲット別: パブリックに解決可能な任意のドメイン名を使用できます。ドメイン名が VPC 外にある IP をポイントする場合は、VPC 内に NAT ゲートウェイが必要です。

-

IP アドレスを使用: IPv4 の場合は、10.0.0.0/8、100.64.0.0/10、172.16.0.0/12、192.168.0.0/16 の範囲からプライベート IP を指定します。IPv6 の場合は、VPC から IP を指定します。パブリック IP はサポートされていません。

ポート範囲

リソース設定を作成するときは、リクエストを受け入れるポートを定義できます。他のポートでのクライアントアクセスは許可されません。

リソースへのアクセス

コンシューマーは、VPC エンドポイントを使用する、またはサービスネットワークを経由することで、VPC からリソース設定に直接アクセスできます。コンシューマーとして、ユーザーはアカウント内のリソース設定、または AWS RAM経由で別のアカウントから共有されたリソース設定に対する VPC からのアクセスを有効にできます。

-

リソース設定への直接的なアクセス

AWS PrivateLink VPC にリソースタイプ (リソースエンドポイント) の VPC エンドポイントを作成して、VPC からリソース設定にプライベートにアクセスできます。リソースエンドポイントの作成方法に関する詳細については、「AWS PrivateLink User Guide」の「Accessing VPC resources」を参照してください。

-

サービスネットワーク経由でのリソース設定へのアクセス

リソース設定をサービスネットワークに関連付けて、VPC をサービスネットワークに接続することができます。VPC をサービスネットワークに接続するには、関連付けを使用するか、 AWS PrivateLink サービスネットワーク VPC エンドポイントを使用します。

サービスネットワークの関連付けの詳細については、「Manage the associations for a VPC Lattice service network」を参照してください。

サービスネットワーク VPC エンドポイントの詳細については、「AWS PrivateLink User Guide」の「Access service networks」を参照してください。

VPC でプライベート DNS が有効化されていると、同じリソース設定にリソースエンドポイントとサービスネットワークエンドポイントを作成することはできません。

サービスネットワークタイプとの関連付け

リソース設定をコンシューマーアカウントと共有する場合、例えば Account-B は を介して AWS RAM、リソース VPC エンドポイントまたはサービスネットワークを介してリソース設定に直接アクセスできます。

Account-B がサービスネットワーク経由でリソース設定にアクセスするには、リソース設定をサービスネットワークに関連付ける必要があります。サービスネットワークはアカウント間で共有できます。そのため、Account-B はそのサービスネットワーク (リソース設定が関連付けられているもの) を Account-C と共有し、Account-C がリソースにアクセスできるようにすることが可能です。

このような推移的共有を防ぐため、アカウント間で共有できるサービスネットワークにはリソース設定を追加できないと指定することができます。これを指定しておくと、Account-B がリソース設定を共有のサービスネットワークに追加したり、将来別のアカウントと共有したりすることができなくなります。

サービスネットワークのタイプ

リソース設定を Account-B などの別のアカウントと共有する場合、Account-B は AWS RAM 3 つの方法のいずれかでリソース設定で指定されたリソースにアクセスできます。

-

リソースタイプの VPC エンドポイント (リソース VPC エンドポイント)。

-

サービスネットワークタイプの VPC エンドポイント (サービスネットワーク VPC エンドポイント)。

-

サービスネットワーク VPC の関連付け。

サービスネットワークの関連付けを使用する場合、各リソースには 129.224.0.0/17 ブロックからサブネットごとに IP が割り当てられます。このブロックは AWS 所有されており、ルーティングできません。これは、VPC Lattice が VPC Lattice ネットワーク経由でトラフィックをサービスにルーティングするために使用するマネージドプレフィックスリストに加えて割り当てられるものです。これらの IP は、どちらも VPC ルートテーブルに更新されます。

サービスネットワーク VPC エンドポイントとサービスネットワーク VPC の関連付けの場合、リソース設定は Account-B のサービスネットワークに関連付ける必要があります。 サービスネットワークはアカウント間で共有できます。そのため、Account-B はそのサービスネットワーク (リソース設定が含まれているもの) を Account-C と共有し、Account-C がリソースにアクセスできるようにすることが可能です。このような推移的共有を防ぐため、アカウント間で共有できるサービスネットワークへのリソース設定の追加を禁止することができます。禁止する場合、共有されているサービスネットワーク、または別のアカウントと共有できるサービスネットワークに Account-B がリソース設定を追加できなくなります。

を使用したリソース設定の共有 AWS RAM

リソース設定は と統合されています AWS Resource Access Manager。リソース設定は、 AWS RAM経由で別のアカウントと共有できます。リソース設定を AWS アカウントと共有すると、そのアカウントのクライアントはリソースにプライベートにアクセスできます。リソース設定は、 AWS RAMのリソース共有を使用して共有できます。

AWS RAM コンソールを使用して、追加されたリソース共有、アクセスできる共有リソース、およびリソースを共有している AWS アカウントを表示します。詳細については、「AWS RAM User Guide」の「Resources shared with you」を参照してください。

リソース設定と同じアカウントの別の VPC からリソースにアクセスするには、リソース設定を共有する必要はありません AWS RAM。

モニタリング

リソース設定でモニタリングログを有効にできます。ログの送信先を選択できます。