翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

SFTP コネクタを使用したリファレンスアーキテクチャ

このセクションでは、SFTP コネクタを使用した自動ファイル転送ワークフローの設定に使用できる参考資料を一覧表示します。Amazon EventBridge の SFTP コネクタイベントを使用して、ファイル転送アクションと の前処理アクションと後処理アクションをオーケストレーションすることで、独自のイベント駆動型アーキテクチャを設計できます AWS。

ブログ記事

次のブログ記事では、SFTP コネクタを使用して MFT ワークフローを構築するためのリファレンスアーキテクチャを提供します。これには、SFTP コネクタを使用してリモート SFTP サーバーに送信する前に PGP を使用してファイルを暗号化する、SFTP コネクタと PGP AWS Transfer Family 暗号化を使用した安全で準拠のマネージドファイル転送の設計が含まれます。

ワークショップ

-

次のワークショップでは、SFTP コネクタを設定し、コネクタを使用してリモート SFTP サーバーからファイルを送受信するための実践的なラボ、Transfer Family - SFTP ワークショップ

について説明します。 -

次のワークショップでは、外部 SFTP サーバーから Amazon S3 へのファイル転送、およびそれらのファイルの一般的な前処理と後処理を含む、完全に自動化されたイベント駆動型ワークフローを構築するための実践的なラボを提供します。イベント駆動型 MFT ワークショップ

。 この動画では、このワークショップのウォークスルーを紹介します。

ソリューション

AWS Transfer Family には、次のソリューションが用意されています。

-

ファイル転送同期ソリューションは

、フォルダ構造全体を含むリモート SFTP ディレクトリを SFTP コネクタを使用してローカル Amazon S3 バケットと同期するプロセスを自動化するリファレンスアーキテクチャを提供します。リモートディレクトリの一覧表示、変更の検出、新規または変更されたファイルの転送のプロセスを調整します。 -

Serverlessland - を使用したリモート SFTP サーバーと S3; 間の選択的ファイル転送 AWS Transfer Family

は、リモート SFTP ロケーションに保存されているファイルを一覧表示し、選択的ファイルを Amazon S3 に転送するためのサンプルパターンを提供します。

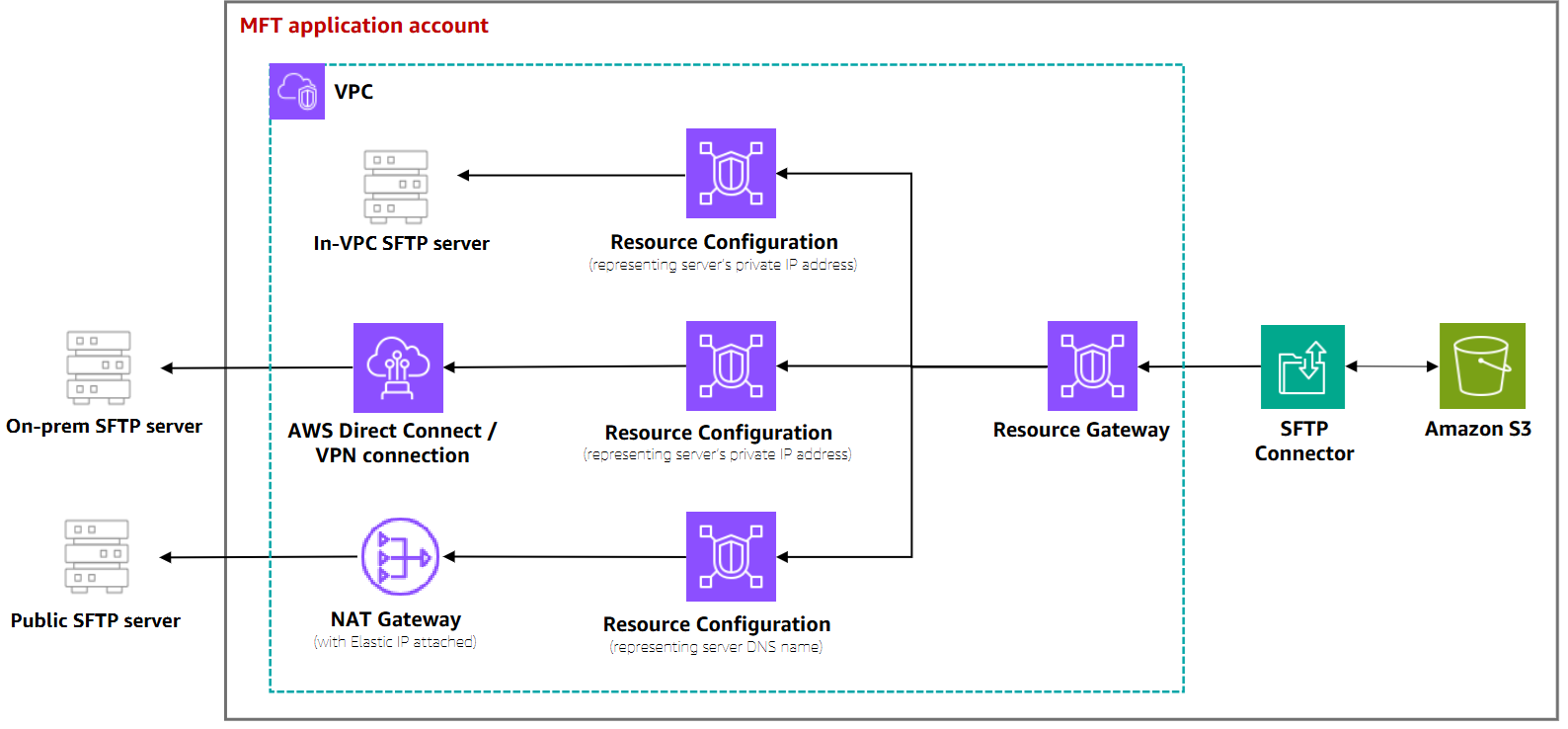

VPC リファレンスアーキテクチャ

次のリファレンスアーキテクチャは、VPC_LATTICE 対応 SFTP コネクタをデプロイするための一般的なパターンを示しています。これらの例は、 AWS アーキテクチャ全体で VPC Lattice リソースを作成する必要がある場所を理解するのに役立ちます。

Egress インフラストラクチャを共有する単一アカウント

このアーキテクチャでは、出力インフラストラクチャ (NAT ゲートウェイ、VPN トンネル、または Direct Connect) は、SFTP コネクタと同じアカウント内の VPC に設定されます。すべてのコネクタは、同じ Resource Gateway と NAT Gateway を共有できます。

このパターンは、次の場合に最適です。

-

すべての SFTP コネクタは 1 つの 内で管理されます。 AWS アカウント

-

Egress インフラストラクチャは、SFTP コネクタと同じアカウント内の VPC でセットアップされます。

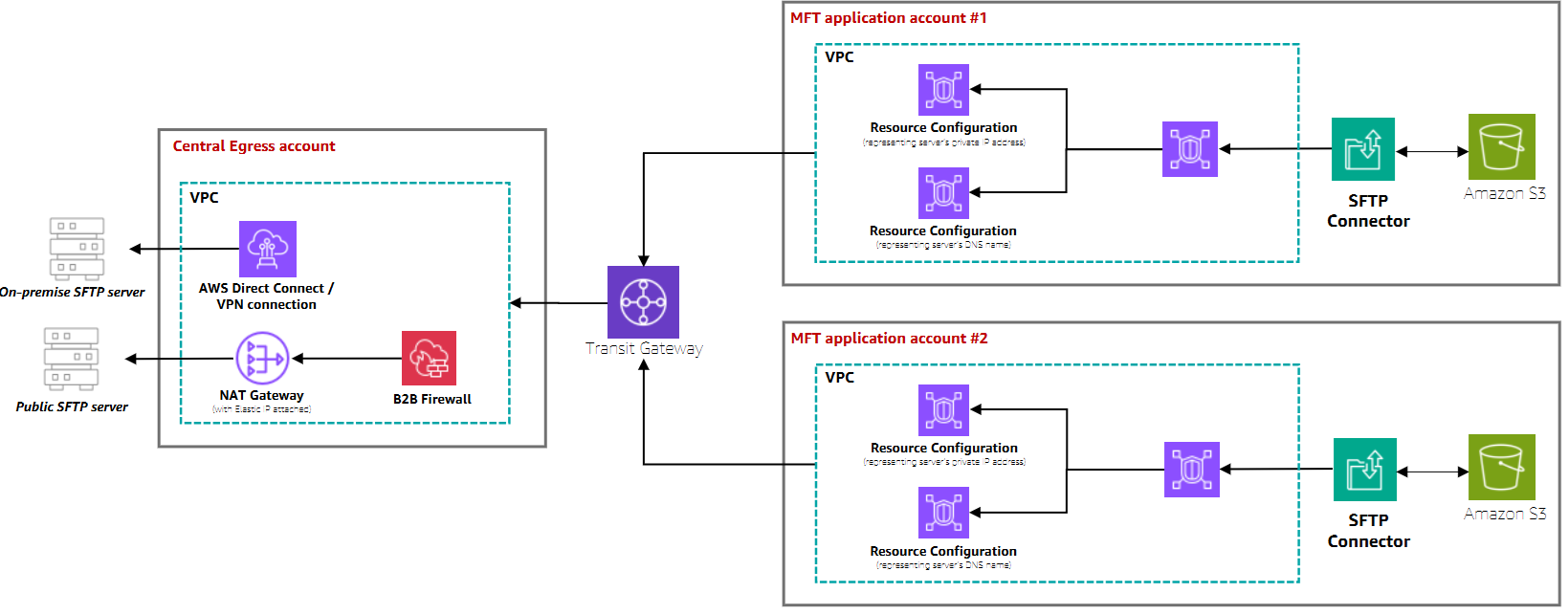

一元化された Egress インフラストラクチャによるクロスアカウント

このアーキテクチャでは、出力インフラストラクチャ (NAT ゲートウェイ、VPN トンネル、Direct Connect、または B2B ファイアウォール) は、ネットワークチームが管理する中央の Egress アカウントで設定されます。SFTP コネクタは、MFT 管理チームが管理する MFT アプリケーションアカウントに作成されます。クロスアカウントネットワークは、Transit Gateway を使用して確立され、既存のネットワークルールに準拠します。

このパターンは、次の場合に最適です。

-

ネットワークインフラストラクチャは、専用アカウントの別のチームによって管理されます。

-

SFTP コネクタが作成されたアカウントと Egress インフラストラクチャがセットアップされているアカウントの間には、既存のルート ( など AWS Transit Gateway ) があります。SFTP コネクタは、2 つのアカウントを接続する既存のルートを活用できます。

-

一元化されたセキュリティコントロールと B2B ファイアウォールが必要です

-

ネットワークチームとアプリケーションチーム間の職務の分離を維持する必要があります