翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

Virtual Private Cloud でサーバーを作成する

Virtual Private Cloud (VPC) 内でサーバーのエンドポイントをホストし、それを使用してパブリックインターネットを経由せずに Amazon S3 バケットや Amazon EFS ファイルシステムとの間でデータを転送できます。

注記

2021 年 5 月 19 日以降、 AWS 2021 年 5 月 19 日以前にアカウントEndpointType=VPC_ENDPOINTで を使用してサーバーを作成していない場合、そのサーバーを作成することはできません。2021 年 2 月 21 日以前に AWS アカウントEndpointType=VPC_ENDPOINTで を使用して既にサーバーを作成している場合は、影響を受けません。この日付を過ぎたら EndpointType=VPC を使用します。詳細については、「VPC_ENDPOINT のサポート終了」を参照してください。

Amazon Virtual Private Cloud (Amazon VPC) を使用して AWS リソースをホストする場合、VPC とサーバーの間にプライベート接続を確立できます。このサーバーを使用すれば、パブリック IP アドレスを使用したり、インターネットゲートウェイを必要とすることなく、クライアント経由で Amazon S3 バケットとの間でデータを転送できます。

Amazon VPC を使用すると、カスタム仮想ネットワークで AWS リソースを起動できます。VPC を使用して、IP アドレス範囲、サブネット、ルートテーブル、ネットワークゲートウェイなどのネットワーク設定を制御できます。Amazon VPC の詳細については、Amazon VPC ユーザーガイドの「Amazon VPC とは」を参照してください。

以下のセクションでは、VPC をサーバーに接続する手順を示しています。手順の概要は、以下のとおりでます。

-

VPC エンドポイントを使用してサーバーを設定します。

-

VPC エンドポイントを通して VPC 内の SFTP クライアントでサーバーに接続します。これにより、 AWS Transfer Familyを使用して Amazon S3 バケットに保存されたデータをクライアント経由で転送できます。ネットワークがパブリックインターネットから切断されていても、この転送を実行できます。

-

さらに、サーバーのエンドポイントをインターネット向けにしようとする場合、Elastic IP アドレスをエンドポイントに関連付けることができます。これで VPC の外部のクライアントがサーバーに接続できるようになります。VPC セキュリティグループを使用して、許可されたアドレスのみからリクエストが送信される認証済みユーザーへのアクセスを制御できます。

注記

AWS Transfer Family はデュアルスタックエンドポイントをサポートしているため、サーバーは IPv4 と IPv6 の両方で通信できます。デュアルスタックのサポートを有効にするには、VPC エンドポイントの作成時に DNS デュアルスタックエンドポイントを有効にするオプションを選択します。この機能を使用するには、VPC とサブネットの両方が IPv6 をサポートするように設定されている必要があります。デュアルスタックのサポートは、いずれかのプロトコルを使用して接続する必要があるクライアントがある場合に特に便利です。

デュアルスタック (IPv4 および IPv6) サーバーエンドポイントの詳細については、「」を参照してくださいTransfer Family サーバーの IPv6 サポート。

トピック

VPC 内でのみアクセスできるサーバーエンドポイントを作成する

以下の手順に従って、VPC 内のリソースにのみアクセスできるサーバーエンドポイントを作成します。

VPC の内部にエンドポイントを作成するには

-

https://console.aws.amazon.com/transfer/

で AWS Transfer Family コンソールを開きます。 -

ナビゲーションペインで、[Servers] (サーバー) を選択してから [Create server] (サーバーの作成) を選択します。

-

[Choose protocols] (プロトコルの選択) で 1 つ以上のプロトコルを選択してから [Next] (次へ) を選択します。プロトコルの詳細については、「ステップ 2: SFTP 対応サーバーを作成する」を参照してください。

-

ID プロバイダーを選択するで、ユーザー ID とキーを保存するように管理されているサービスを選択し AWS Transfer Family、次へを選択します。

この手順では、サービスマネージドオプションを使用します。[Custom] (カスタム) を選択した場合、 Amazon API Gateway エンドポイントにアクセスするために Amazon API Gateway エンドポイントと AWS Identity and Access Management (IAM) ロールを提供します。そうすることで、ディレクトリサービスを統合して SFTP ユーザーの認証と認可を実行できます。カスタム ID プロバイダーの使用に関する詳細については、「カスタム ID プロバイダーの使用」を参照してください。

-

[Choose an endpoint] (エンドポイントの選択) で、次のように操作します。

-

[Endpoint type] (エンドポイントタイプ) で、サーバーのエンドポイントをホストする VPC hosted (VPC ホステッド) エンドポイントタイプを選択します。

-

[Access] (アクセス) で [Internal] (社内) すると、エンドポイントのプライベート IP アドレスを使用しているクライアントのみがエンドポイントにアクセスできるようになります。

Internet Facing (インターネット向け) オプションの詳細については、「サーバー用のインターネット向けエンドポイントを作成する」を参照してください。社内アクセスのみの VPC 内で作成されたサーバーはカスタムホスト名をサポートしません。

-

VPC では、既存の VPC ID を選択するか、[Create a VPC] (VPC を作成する) をクリックして新しい VPC を作成します。

-

[Availability Zones] (アベイラビリティーゾーン) セクションで、最大 3 つのアベイラビリティーゾーンと関連サブネットを選択します。

-

[Security Groups] (セキュリティグループ) セクションで、既存のセキュリティグループ ID を選択するか、[Create a security group] (セキュリティグループの作成) をクリックして新しいセキュリティグループを作成します。VPC セキュリティグループの詳細については、Amazon Virtual Private Cloud ユーザーガイドの「VPC のセキュリティグループ」を参照してください。セキュリティグループを作成するには、Amazon Virtual Private Cloud ユーザーガイドの「セキュリティグループの作成」を参照してください。

注記

VPC にはデフォルトセキュリティグループが付属していて自動的に設定されます。サーバーの起動時に別のセキュリティグループを指定しない場合、デフォルトのセキュリティグループがサーバーに関連付けられます。

-

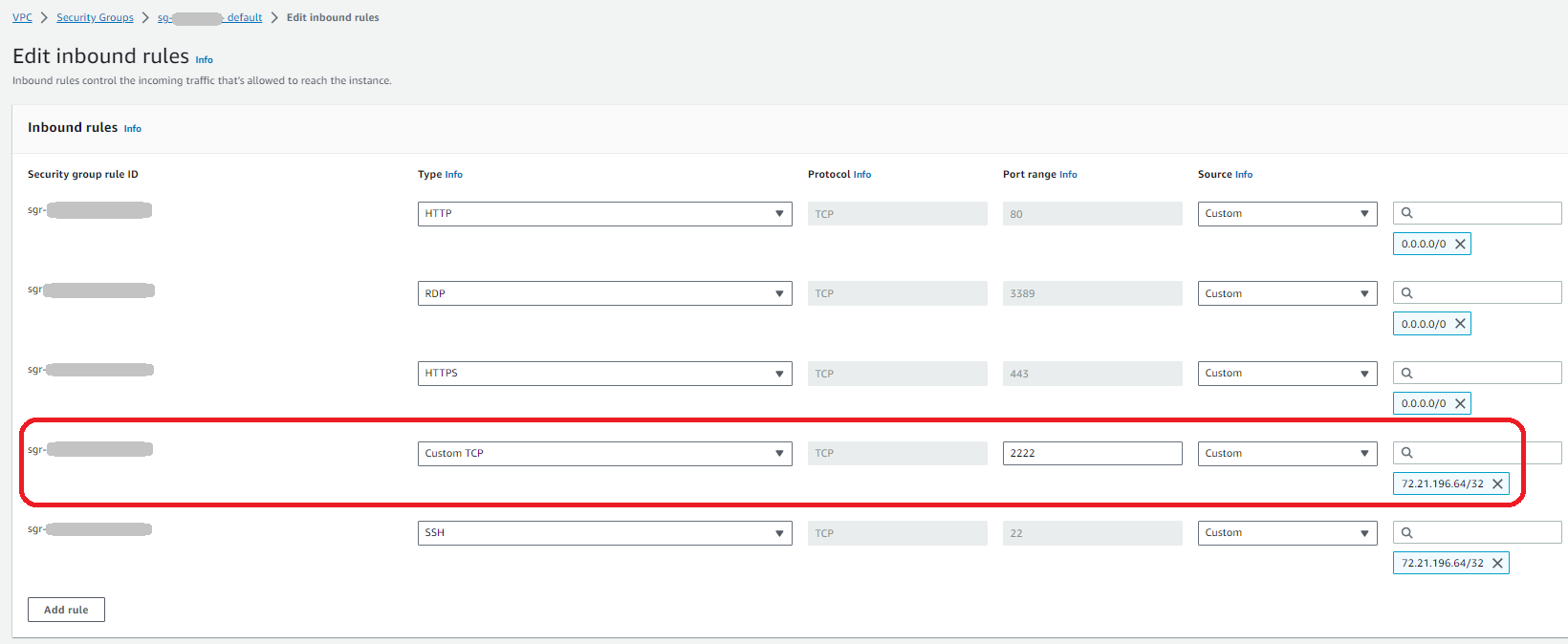

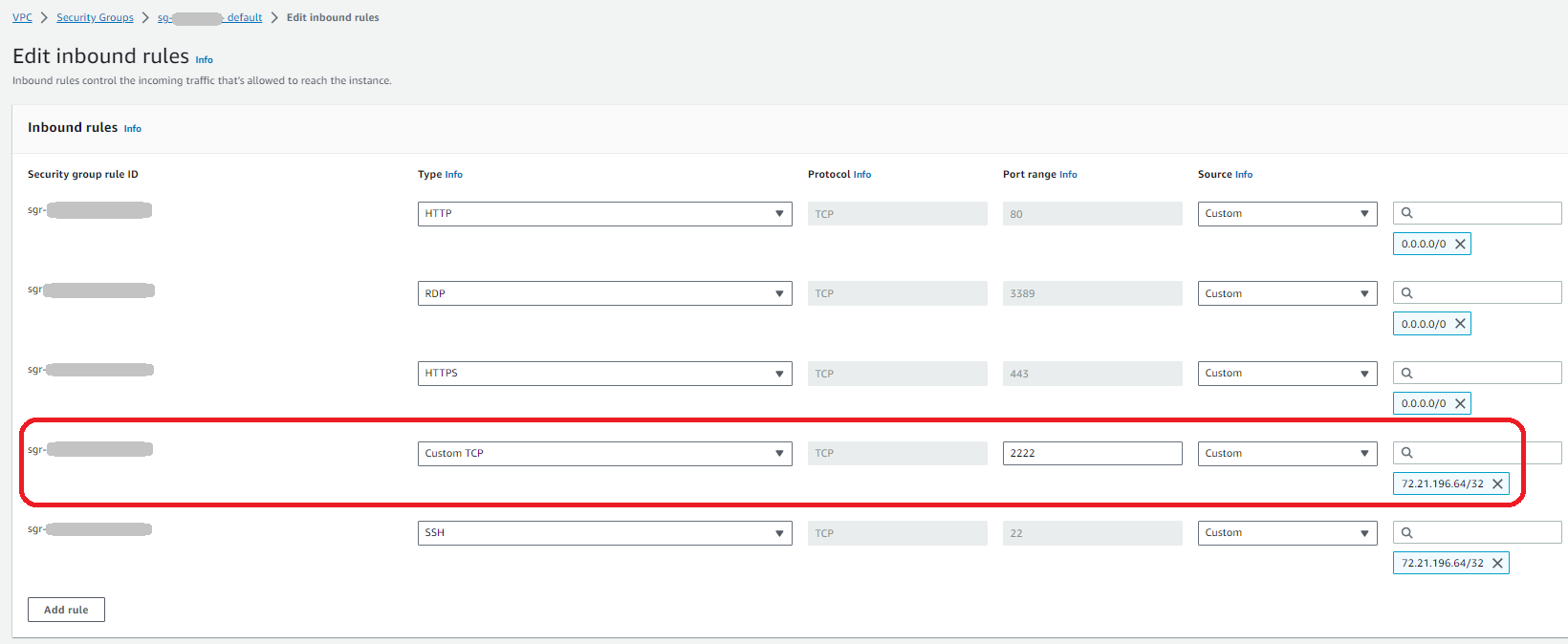

セキュリティグループのインバウンドルールでは、ポート 22、2222、22000、または任意の組み合わせを使用するように SSH トラフィックを設定できます。ポート 22 はデフォルトで設定されています。ポート 2222 またはポート 22000 を使用するには、セキュリティグループにインバウンドルールを追加します。タイプにカスタム TCP を選択し、ポート範囲

22000に2222または を入力し、ソースに SSH ポート 22 ルールと同じ CIDR 範囲を入力します。 -

セキュリティグループのインバウンドルールについては、制御チャネルのポート範囲と

8192-8200データチャネル21のポート範囲を使用するように FTP および FTPS トラフィックを設定します。

注記

また、ポート 2223 は、TCP "piggy-back" ACKsを必要とするクライアントや、TCP 3 ウェイハンドシェイクの最終的な ack にデータを含める機能にも使用できます。

一部のクライアントソフトウェアはポート 2223 と互換性がない場合があります。たとえば、クライアントが送信する前にサーバーが SFTP 識別文字列を送信する必要があるクライアントなどです。

-

-

(オプション) [FIPS Enabled] (FIPS 対応) で、[FIPS Enabled endpoint] (FIPS 対応エンドポイント) チェックボックスをオンにして、エンドポイントが連邦情報処理標準 (FIPS) に準拠していることを確認します。

注記

FIPS 対応エンドポイントは、北米 AWS リージョンでのみ使用できます。利用可能なリージョンについては、「AWS 全般のリファレンス」の「AWS Transfer Family エンドポイントとクォータ」を参照してください。FIPS の詳細については、連邦情報処理規格 (FIPS) 140-2

を参照してください。 -

[Next] (次へ) を選択します。

-

-

[Configure additional details] (その他の詳細の構成) で次のように操作します。

-

[CloudWatch logging] (CloudWatch ログ記録) について、次のいずれかを選択して Amazon CloudWatch ユーザーアクティビティのログ記録を有効にします。

-

新しいロールを作成するための正しいアクセス許可を受けている場合、[Create a new role] (新しいロールを作成する) を選択すれば Transfer Family で自動的に IAM ロールを作成できます。作成される IAM ロールは

AWSTransferLoggingAccessと呼ばれます。 -

[Choose an existing role] (既存のロールを選択) でアカウントから既存のロール を選択します。[Logging role] (ログ記録ロール) でロールを選択します。この IAM ロールには [Service] (サービス) を

transfer.amazonaws.comに設定した信頼ポリシーを含めてください。CloudWatch Logs の詳細については、「CloudWatch ログ記録ロールを設定する」を参照してください。

注記

-

ログ記録ロールを指定しないと、CloudWatch でエンドユーザーアクティビティを表示できません。

-

CloudWatch ログ記録ロールを設定しない場合、「既存のロールを選択」を選択するが、ログ記録ロールは選択しません。

-

-

[Cryptographic algorithm options] (暗号化アルゴリズムオプション) で、サーバーで使用できる暗号化アルゴリズムを含むセキュリティポリシーを選択します。

注記

デフォルトでは、

TransferSecurityPolicy-2024-01セキュリティポリシーは、別のポリシーを選択しない限り、サーバーに関連付けられます。セキュリティポリシーの詳細については、「AWS Transfer Family サーバーのセキュリティポリシー」を参照してください。

-

(オプション: このセクションは、既存の SFTP 対応サーバーからのユーザーの移行専用です)。サーバーホストキーには、クライアントが SFTP 経由でサーバーに接続するときにサーバーを識別するために使用される RSA、ED25519、または ECDSA プライベートキーを入力します。

-

(オプション) [Tags] (タグ) の [Key] (キー) と [Value] (値) にキーバリューペアとして 1 つ以上のタグを入力して [Add tag] (タグの追加) を選択します。

-

[次へ] を選択します。

-

-

[Review and create] (確認と作成) で選択内容を見直します。オプション:

-

いずれかを編集するには、ステップの隣にある [Edit] (編集) を選択します。

注記

編集するステップの後に、各ステップを確認する必要があります。

-

変更の必要がなければ、[Create server] (サーバーの作成) を選択してサーバーを作成します。次に示すとおり、新しいサーバーが一覧表示されている、[Servers] (サーバー) ページに移動します。

-

新しい SFTP サーバーのステータスが [Online] (オンライン) に変わるまでに数分かかる場合があります。その時点で、サーバーでファイルオペレーションを実行できますが、まずユーザーを作成する必要があります。ユーザーの作成の詳細については、「」を参照してくださいサーバーエンドポイントのユーザーの管理。

サーバー用のインターネット向けエンドポイントを作成する

以下の手順に従って、サーバーエンドポイントを作成します。このエンドポイントは、VPC のデフォルトセキュリティグループで送信元 IP アドレスが許可されているクライアントに対してのみ、インターネット経由でアクセスできます。さらに、Elastic IP アドレスを使用してエンドポイントをインターネット向けにすることで、クライアントは Elastic IP アドレスを使用してファイアウォール内のエンドポイントへのアクセスを許可できます。

注記

インターネット向け VPC でホストされるエンドポイントで使用できるのは SFTP と FTPS のみです。

インターネット向けエンドポイントを作成するには

-

https://console.aws.amazon.com/transfer/

で AWS Transfer Family コンソールを開きます。 -

ナビゲーションペインで、[Servers] (サーバー) を選択してから [Create server] (サーバーの作成) を選択します。

-

[Choose protocols] (プロトコルの選択) で 1 つ以上のプロトコルを選択してから [Next] (次へ) を選択します。プロトコルの詳細については、「ステップ 2: SFTP 対応サーバーを作成する」を参照してください。

-

ID プロバイダーを選択するで、ユーザー ID とキーを保存するように管理されているサービスを選択し AWS Transfer Family、次へを選択します。

この手順では、サービスマネージドオプションを使用します。[Custom] (カスタム) を選択した場合、 Amazon API Gateway エンドポイントにアクセスするために Amazon API Gateway エンドポイントと AWS Identity and Access Management (IAM) ロールを提供します。そうすることで、ディレクトリサービスを統合して SFTP ユーザーの認証と認可を実行できます。カスタム ID プロバイダーの使用に関する詳細については、「カスタム ID プロバイダーの使用」を参照してください。

-

[Choose an endpoint] (エンドポイントの選択) で、次のように操作します。

-

[Endpoint type] (エンドポイントタイプ) で、サーバーのエンドポイントをホストする VPC hosted (VPC ホステッド) エンドポイントタイプを選択します。

-

[Access] (アクセス) で [Internet Facing] (インターネット向け) をクリックして、インターネット経由でクライアントからエンドポイントにアクセスできるようにします。

注記

[Internet Facing] (インターネット向け) を選択すると、各サブネット内の既存の Elastic IP アドレスを選択できます。または、VPC コンソール (https://console.aws.amazon.com/vpc/

) に移動して、1 つ以上の新しい Elastic IP アドレスを割り当てることもできます。これらのアドレスは、 AWS または が所有できます。既に使用されている Elastic IP アドレスをエンドポイントに関連付けることはできません。 -

(オプション) [Custom hostname (カスタムホスト名) で以下のいずれかのオプションを選択します。

注記

お客様は、Elastic IP アドレス経由で直接接続するか、EIP を指すホスト名レコードを商用 Route 53 内に作成 AWS GovCloud (US) する必要があります。GovCloud エンドポイントに Route 53 を使用する方法の詳細については、AWS GovCloud (US) 「 ユーザーガイド」のAWS GovCloud (US) 「リソースを使用した Amazon Route 53 のセットアップ」を参照してください。

-

Amazon Route 53 DNS alias (Amazon Route 53 DNS エイリアス) – 使用するホスト名が、Route 53 に登録されている場合。その後、ホスト名を入力します。

-

Other DNS (その他の DNS) – 使用するホスト名が別の DNS プロバイダーに登録されている場合。その後、ホスト名を入力します。

-

None (なし) – サーバーのエンドポイントを使用し、カスタムホスト名は使用しない場合。サーバーホスト名の形式は

server-id.server.transfer.region.amazonaws.com注記

のお客様は AWS GovCloud (US)、None を選択しても、この形式のホスト名は作成されません。

カスタムホスト名の使用に関する詳細については、「カスタムホスト名の使用」を参照してください 。

-

-

VPC では、既存の VPC ID を選択するか、[Create a VPC] (VPC を作成する) をクリックして新しい VPC を作成します。

-

[Availability Zones] (アベイラビリティーゾーン) セクションで、最大 3 つのアベイラビリティーゾーンと関連サブネットを選択します。[IPv4 Addresses] (IPv4 アドレス) でサブネットごとに Elastic IP アドレスを選択します。これは、クライアントがファイアウォール内のエンドポイントへのアクセスを許可するために使用できる IP アドレスです。

ヒント: アベイラビリティーゾーンにパブリックサブネットを使用するか、プライベートサブネットを使用する場合はまずインターネットゲートウェイを設定する必要があります。

-

[Security Groups] (セキュリティグループ) セクションで、既存のセキュリティグループ ID を選択するか、[Create a security group] (セキュリティグループの作成) をクリックして新しいセキュリティグループを作成します。VPC セキュリティグループの詳細については、Amazon Virtual Private Cloud ユーザーガイドの「VPC のセキュリティグループ」を参照してください。セキュリティグループを作成するには、Amazon Virtual Private Cloud ユーザーガイドの「セキュリティグループの作成」を参照してください。

注記

VPC にはデフォルトセキュリティグループが付属していて自動的に設定されます。サーバーの起動時に別のセキュリティグループを指定しない場合、デフォルトのセキュリティグループがサーバーに関連付けられます。

-

セキュリティグループのインバウンドルールでは、ポート 22、2222、22000、または任意の組み合わせを使用するように SSH トラフィックを設定できます。ポート 22 はデフォルトで設定されています。ポート 2222 またはポート 22000 を使用するには、セキュリティグループにインバウンドルールを追加します。タイプにカスタム TCP を選択し、ポート範囲

22000に2222または を入力し、ソースに SSH ポート 22 ルールと同じ CIDR 範囲を入力します。 -

セキュリティグループのインバウンドルールについては、制御チャネルのポート範囲と

8192-8200データチャネル21のポート範囲を使用するように FTPS トラフィックを設定します。

注記

また、ポート 2223 は、TCP "piggy-back" ACKsを必要とするクライアントや、TCP 3 ウェイハンドシェイクの最終的な ack にデータを含める機能にも使用できます。

一部のクライアントソフトウェアはポート 2223 と互換性がない場合があります。たとえば、クライアントが送信する前にサーバーが SFTP 識別文字列を送信する必要があるクライアントなどです。

-

-

(オプション) [FIPS Enabled] (FIPS 対応) で、[FIPS Enabled endpoint] (FIPS 対応エンドポイント) チェックボックスをオンにして、エンドポイントが連邦情報処理標準 (FIPS) に準拠していることを確認します。

注記

FIPS 対応エンドポイントは、北米 AWS リージョンでのみ使用できます。利用可能なリージョンについては、「AWS 全般のリファレンス」の「AWS Transfer Family エンドポイントとクォータ」を参照してください。FIPS の詳細については、連邦情報処理規格 (FIPS) 140-2

を参照してください。 -

[Next] (次へ) を選択します。

-

-

[Configure additional details] (その他の詳細の構成) で次のように操作します。

-

[CloudWatch logging] (CloudWatch ログ記録) について、次のいずれかを選択して Amazon CloudWatch ユーザーアクティビティのログ記録を有効にします。

-

新しいロールを作成するための正しいアクセス許可を受けている場合、[Create a new role] (新しいロールを作成する) を選択すれば Transfer Family で自動的に IAM ロールを作成できます。作成される IAM ロールは

AWSTransferLoggingAccessと呼ばれます。 -

[Choose an existing role] (既存のロールを選択) でアカウントから既存のロール を選択します。[Logging role] (ログ記録ロール) でロールを選択します。この IAM ロールには [Service] (サービス) を

transfer.amazonaws.comに設定した信頼ポリシーを含めてください。CloudWatch Logs の詳細については、「CloudWatch ログ記録ロールを設定する」を参照してください。

注記

-

ログ記録ロールを指定しないと、CloudWatch でエンドユーザーアクティビティを表示できません。

-

CloudWatch ログ記録ロールを設定しない場合、「既存のロールを選択」を選択するが、ログ記録ロールは選択しません。

-

-

[Cryptographic algorithm options] (暗号化アルゴリズムオプション) で、サーバーで使用できる暗号化アルゴリズムを含むセキュリティポリシーを選択します。

注記

デフォルトでは、

TransferSecurityPolicy-2024-01セキュリティポリシーは、別のポリシーを選択しない限り、サーバーに関連付けられます。セキュリティポリシーの詳細については、「AWS Transfer Family サーバーのセキュリティポリシー」を参照してください。

-

(オプション: このセクションは、既存の SFTP 対応サーバーからのユーザーの移行専用です)。サーバーホストキーには、クライアントが SFTP 経由でサーバーに接続するときにサーバーを識別するために使用される RSA、ED25519、または ECDSA プライベートキーを入力します。

-

(オプション) [Tags] (タグ) の [Key] (キー) と [Value] (値) にキーバリューペアとして 1 つ以上のタグを入力して [Add tag] (タグの追加) を選択します。

-

[次へ] を選択します。

-

(オプション)[管理対象ワークフローの場合]、ワークフローの実行時に Transfer Family が引き受けるワークフロー ID (および対応するロール) を選択します。完全なアップロード時に実行するワークフローと、部分的なアップロード時に実行するワークフローを選択できます。マネージドワークフローを使用したファイルの処理の詳細については、AWS Transfer Family マネージドワークフローを参照してください。

![[管理されたワークフロー] のコンソールセクション。](images/workflows-addtoserver.png)

-

-

[Review and create] (確認と作成) で選択内容を見直します。オプション:

-

いずれかを編集するには、ステップの隣にある [Edit] (編集) を選択します。

注記

編集するステップの後に、各ステップを確認する必要があります。

-

変更の必要がなければ、[Create server] (サーバーの作成) を選択してサーバーを作成します。次に示すとおり、新しいサーバーが一覧表示されている、[Servers] (サーバー) ページに移動します。

-

サーバー ID を選択して、作成したサーバーのデフォルト設定を確認できます。[Public IPv4 address] (パブリック IPv4 アドレス) 列にアドレスが入力された後、指定した Elastic IP アドレスがサーバーのエンドポイントに正常に関連付けられます。

注記

VPC 内のサーバーがオンラインになると、UpdateServer API を通してサブネットのみを変更できます。サーバーエンドポイントの Elastic IP アドレスを追加または変更するには、サーバーを停止する必要があります。

SFTP サーバーのエンドポイントタイプの変更

インターネット経由でアクセス可能な既存のサーバー (パブリックエンドポイントタイプを持つサーバー) がある場合 、そのエンドポイントを VPC エンドポイントに変更できます。

注記

VPC_ENDPOINT として表示される VPC 内に既存のサーバーがある場合、新しい VPC エンドポイントタイプに変更することをお勧めします。この新しいエンドポイントタイプでは、Network Load Balancer (NLB) を使用して Elastic IP アドレスをサーバーのエンドポイントに関連付ける必要がなくなりました。また、VPC セキュリティグループを使用して、サーバーのエンドポイントへのアクセスを制限できます。ただし、必要に応じて VPC_ENDPOINT エンドポイントタイプを引き続き使用できます。

次の手順では、現在のパブリックエンドポイントタイプまたは古い VPC_ENDPOINT エンドポイントタイプのいずれかを使用するサーバーがあることを前提にしています。

サーバーのエンドポイントタイプを変更するには

-

https://console.aws.amazon.com/transfer/

で AWS Transfer Family コンソールを開きます。 -

ナビゲーションペインで [Servers] (サーバー) を選択します。

-

エンドポイントタイプを変更したいサーバーのチェックボックスをオンにします。

重要

エンドポイントを変更するには、その前にサーバーを停止する必要があります。

-

[Actions] (アクション) で [Stop] (停止) を選択します。

-

表示される確認ダイアログボックスで [Stop] (停止) を選択して、サーバーを停止したいことを確認します。

注記

次のステップに進む前に、[Endpoint details] (エンドポイントの詳細) でサーバーの [Status] (ステータス) が [Offline] (オフライン) に変わるのを待ちますが、これには数分かかる場合があります。ステータスの変更を見るには、[Servers] (サーバー) ページで [Refresh] (更新) の選択が必要になる場合があります。

サーバーが [Offline] (オフライン) になるまで編集はできません。

-

[Endpoint details] (エンドポイントの詳細) で [Edit] (編集) を選択します。

-

[Edit endpoint configuration] (エンドポイント設定の編集) で次のように操作します。

-

[Edit endpoint type] (エンドポイントタイプ) で [VPC hosted] (VPC ホステッド) を選択します。

-

[Access] (アクセス) について以下のいずれかを選択します。

-

[Internal] (社内) を選択すると、エンドポイントのプライベート IP アドレスを使用しているクライアントのみがエンドポイントにアクセスできるようになります。

-

[Internet Facing] (インターネット向け) を選択すると、パブリックインターネット経由でクライアントがエンドポイントにアクセスできるようになります。

注記

[Internet Facing] (インターネット向け) を選択すると、各サブネット内の既存の Elastic IP アドレスを選択できます。または、VPC コンソール (https://console.aws.amazon.com/vpc/

) に移動して、1 つ以上の新しい Elastic IP アドレスを割り当てることもできます。これらのアドレスは、 AWS または が所有できます。既に使用されている Elastic IP アドレスをエンドポイントに関連付けることはできません。

-

-

(インターネット向けアクセスの場合のみのオプション) [Custom hostname] (カスタムホスト名) で、以下のいずれかのオプションを選択します。

-

Amazon Route 53 DNS alias (Amazon Route 53 DNS エイリアス) – 使用するホスト名が、Route 53 に登録されている場合。その後、ホスト名を入力します。

-

Other DNS (その他の DNS) – 使用するホスト名が別の DNS プロバイダーに登録されている場合。その後、ホスト名を入力します。

-

None (なし) – サーバーのエンドポイントを使用し、カスタムホスト名は使用しない場合。サーバーホスト名の形式は

serverId.server.transfer.regionId.amazonaws.comカスタムホスト名の使用に関する詳細については、「カスタムホスト名の使用」を参照してください 。

-

-

VPC では、既存の VPC ID を選択するか、[Create a VPC] (VPC を作成する) をクリックして新しい VPC を作成します。

-

[Availability Zones] (アベイラビリティーゾーン) セクションで、最大 3 つのアベイラビリティーゾーンと関連サブネットを選択します。[Internet Facing] (インターネット向け) が選択されている場合、サブネットごとに Elastic IP アドレスを選択します。

注記

アベイラビリティーゾーンは最大 3 つまで使用でき、足りない場合には VPC コンソール (https://console.aws.amazon.com/vpc/

) で作成します。 サブネットまたは Elastic IP アドレスを変更した場合、サーバーの更新に数分かかります。サーバーの更新が完了するまで、変更内容を保存することはできません。

-

[Save] (保存) を選択します。

-

-

[Actions] (アクション) で [Start] (開始) を選択してサーバーのステータスが [Online] (オンライン) になるのを待ちますが、これには数分かかる場合があります。

注記

パブリックエンドポイントタイプを VPC エンドポイントタイプに変更した場合、サーバーの [Endpoint type] (エンドポイントタイプ) が VPC に変わることに着目してください。

デフォルトのセキュリティグループがエンドポイントにアタッチされます。セキュリティグループを変更または新しく追加するには、「セキュリティグループの作成」を参照してください。

VPC_ENDPOINT のサポート終了

AWS Transfer Family は、EndpointType=VPC_ENDPOINT新しい AWS アカウントの でサーバーを作成する機能を停止しました。2021 年 5 月 19 日現在、エンドポイントタイプが の AWS Transfer Family サーバーを所有していない AWS アカウントVPC_ENDPOINTは、 で新しいサーバーを作成できませんEndpointType=VPC_ENDPOINT。VPC_ENDPOINT エンドポイントタイプを使用するサーバーを既に所有している場合、できる限り早急に EndpointType=VPC の使用を開始することをお勧めします。詳細については、AWS Transfer Family 「サーバーエンドポイントタイプを VPC_ENDPOINT から VPC に更新

2020 年に新しい VPC エンドポイントタイプを発表いたしました。詳細については、「AWS Transfer Family for SFTP で VPC セキュリティグループと Elastic IP アドレスが利用可能に

このエンドポイントタイプは、以前のエンドポイントタイプ (VPC_ENDPOINT) と機能的に同等です。Elastic IP アドレスをエンドポイントに直接アタッチして、インターネット向けにし、送信元 IP フィルタリングにセキュリティグループを使用できます。詳細については、「IP 許可リストを使用して AWS Transfer Family for SFTP サーバーの を保護する

共有 VPC 環境でこのエンドポイントをホストすることもできます。詳細については、「AWS Transfer Family が共有サービスの VPC 環境をサポート

SFTP に加えて VPC EndpointType を使用して FTPS と FTP を有効にすることもできます。これらの機能と FTPS/FTP サポートを EndpointType=VPC_ENDPOINT に追加する予定はありません。また、コンソールからこのエンドポイントタイプをオプションとして削除しました AWS Transfer Family 。

Transfer Family コンソール、API AWS CLI、SDKs、または を使用して、サーバーのエンドポイントタイプを変更できます CloudFormation。サーバーのエンドポイントタイプを変更するには、「AWS Transfer Family サーバーエンドポイントタイプを VPC_ENDPOINT から VPC に更新する」を参照してください。

ご質問がある場合は、 AWS サポート または AWS アカウントチームにお問い合わせください。

注記

これらの機能と FTPS または FTP のサポートを endpointType=vpc_Endpoint に追加する予定はありません。今後は AWS Transfer Family コンソールにオプションとして表示されません。

他にご質問がございましたら、 AWS サポート または アカウントチームまでお問い合わせください。

Transfer Family サーバーの VPC エンドポイントアクセスの制限

VPC エンドポイントタイプで AWS Transfer Family サーバーを作成する場合、IAM ユーザーとプリンシパルには VPC エンドポイントを作成および削除するアクセス許可が必要です。ただし、組織のセキュリティポリシーによってこれらのアクセス許可が制限される場合があります。IAM ポリシーを使用して、他のサービスの制限を維持しながら、Transfer Family 専用の VPC エンドポイントの作成と削除を許可できます。

重要

次の IAM ポリシーでは、ユーザーは Transfer Family サーバーに対してのみ VPC エンドポイントを作成および削除できますが、他のサービスのこれらのオペレーションは拒否されます。

{ "Effect": "Deny", "Action": [ "ec2:CreateVpcEndpoint", "ec2:DeleteVpcEndpoints" ], "Resource": ["*"], "Condition": { "ForAnyValue:StringNotLike": { "ec2:VpceServiceName": [ "com.amazonaws.INPUT-YOUR-REGION.transfer.server.*" ] }, "StringNotLike": { "aws:PrincipalArn": [ "arn:aws:iam::*:role/INPUT-YOUR-ROLE" ] } } }

INPUT-YOUR-REGION を AWS リージョン ( などus-east-1) に置き換え、INPUT-YOUR-ROLE をこれらのアクセス許可を付与する IAM ロールに置き換えます。

その他のネットワーク機能

AWS Transfer Family には、VPC 設定を使用する際のセキュリティと柔軟性を強化する高度なネットワーキング機能がいくつか用意されています。

-

共有 VPC 環境のサポート - Transfer Family サーバーエンドポイントを共有 VPC 環境でホストできます。詳細については、「 で共有 VPC で VPCs AWS Transfer Family

」を参照してください。 -

認証とセキュリティ - AWS ウェブアプリケーションファイアウォールを使用して Amazon API Gateway エンドポイントを保護できます。詳細については、「Securing AWS Transfer Family with AWS Web Application Firewall and Amazon API Gateway

」を参照してください。