翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

AWS Directory Service for Entra ID ドメインサービスの使用

SFTP 転送のみが必要で、ドメインの管理を希望しないお客様には、Simple Active Directory があります。あるいは、Active Directory の利点と高可用性を完全に管理されたサービスで利用したいお客様は、Managed Microsoft AD AWS を使用できます。最後に、既存の Active Directory フォレストを SFTP Transfer に活用したいお客様には、Active Directory Connector があります。

次の点に注意してください:

-

SFTP 転送のニーズに合わせて既存の Active Directory フォレストを利用するには、Active Directory Connector を使用できます。

-

フルマネージド サービスで Active Directory と高可用性のメリットを享受したい場合は、 AWS Directory Service for Microsoft Active Directoryを使用できます。詳細については、「AWS Directory Service for Microsoft Active Directory の使用」を参照してください。

このトピックでは、Active Directory Connector と Entra ID (以前の Azure AD) ドメインサービス

トピック

AWS Directory Service for Entra ID ドメインサービスの使用を開始する前に

注記

AWS Transfer Family のデフォルトの制限は、サーバーあたり 100 Active Directory グループです。ユースケースで 100 を超えるグループが必要な場合は、「 のカスタム ID プロバイダーを使用した Active Directory 認証の簡素化」の説明に従って、カスタム ID プロバイダー AWS Transfer Family

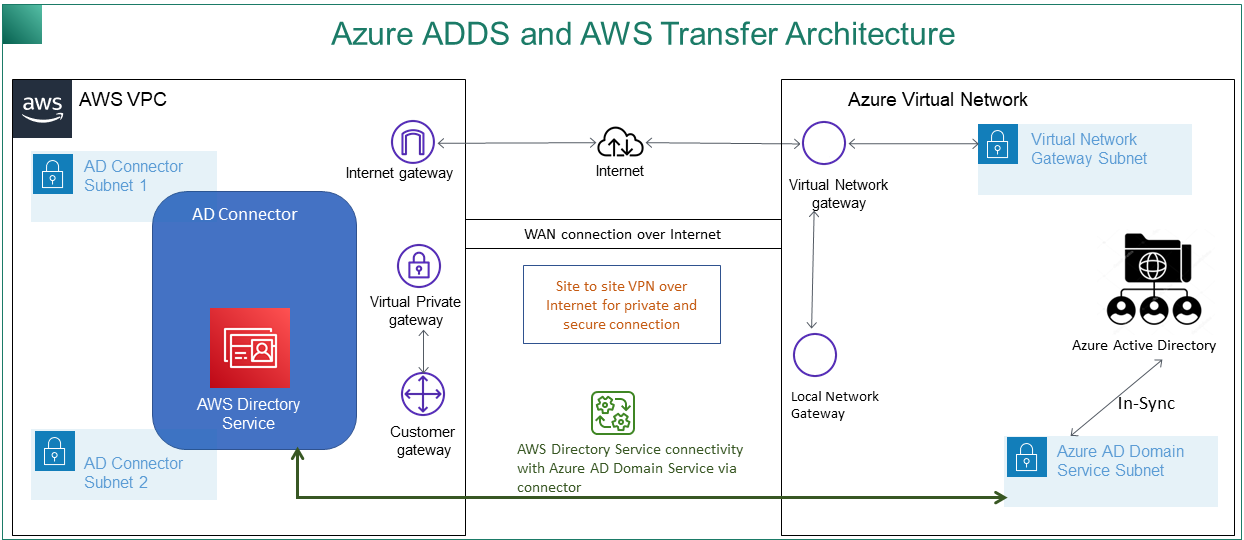

には AWS、以下が必要です。

-

Transfer Family サーバーを使用している AWS リージョンの Virtual Private Cloud (VPC)

-

VPC 内に少なくとも 2 つのプライベート サブネット

-

VPC はインターネットに接続していなければならない。

-

Microsoft Entra とのsite-to-site接続用のカスタマーゲートウェイと仮想プライベートゲートウェイ

Microsoft Entra の場合、以下が必要です。

-

Entra ID と Active Directory ドメインサービス

-

Entra リソースグループ

-

Entra 仮想ネットワーク

-

Amazon VPC と Entra リソースグループ間の VPN 接続

注記

これは、ネイティブ IPSEC トンネル経由、または VPN アプライアンスを使用して行うことができます。このトピックでは、Entra Virtual Network Gateway とローカルネットワークゲートウェイ間の IPSEC トンネルを使用します。トンネルは、Entra Domain Service エンドポイントと AWS VPC を格納するサブネット間のトラフィックを許可するように設定する必要があります。

-

Microsoft Entra とのsite-to-site接続用のカスタマーゲートウェイと仮想プライベートゲートウェイ

次の図は、開始する前に必要な構成を示しています。

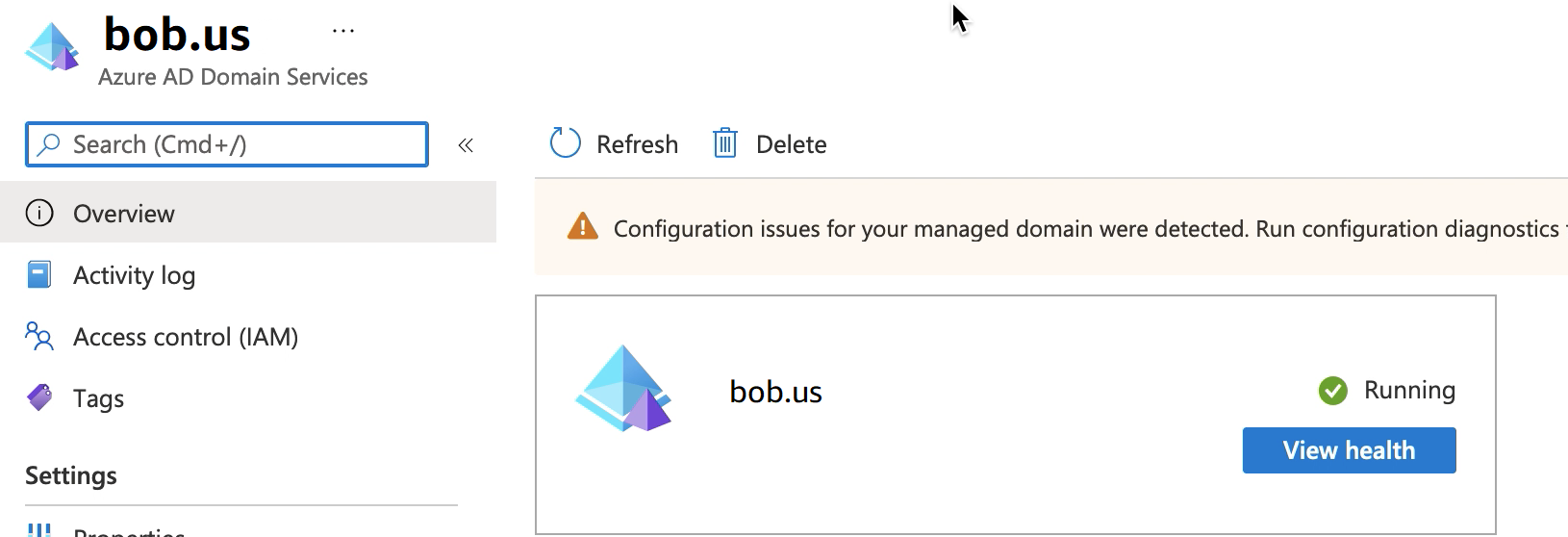

ステップ 1: Entra ID ドメインサービスを追加する

Entra ID は、デフォルトではドメイン結合インスタンスをサポートしていません。ドメイン結合などのアクションを実行したり、グループポリシーなどのツールを使用するには、管理者は Entra ID ドメインサービスを有効にする必要があります。Entra DS をまだ追加していない場合、または既存の実装が SFTP Transfer Server で使用するドメインに関連付けられていない場合は、新しいインスタンスを追加する必要があります。

Entra ID ドメインサービスを有効にする方法については、「チュートリアル: Microsoft Entra Domain Services マネージドドメインの作成と設定

注記

Entra DS を有効にするときは、SFTP Transfer Server を接続する先のリソースグループと Entra ドメイン用に設定されていることを確認します。

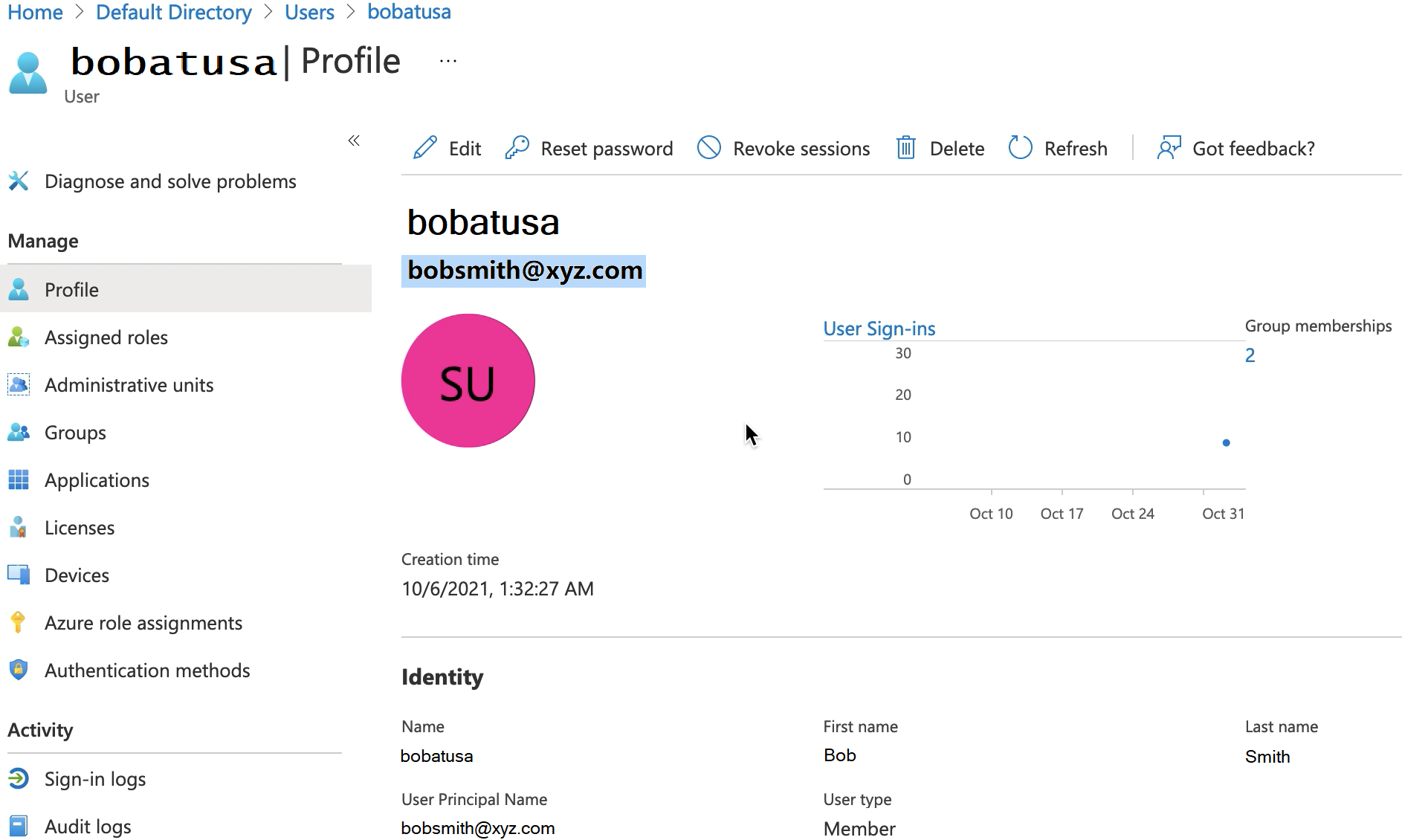

ステップ 2:サービスアカウントの作成

Entra には、Entra DS の管理者グループの一部であるサービスアカウントが 1 つ必要です。このアカウントは AWS Active Directory コネクタで使用されます。このアカウントが Entra DS と同期していることを確認します。

ヒント

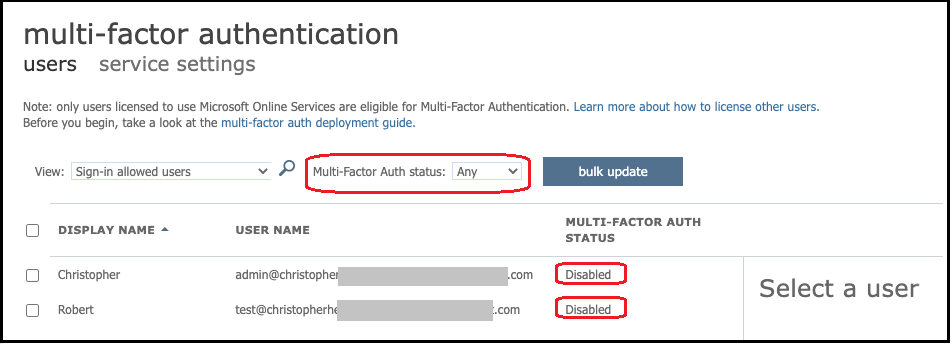

Entra ID の多要素認証は、SFTP プロトコルを使用する Transfer Family サーバーではサポートされていません。Transfer Family サーバーは、ユーザーが SFTP に対して認証された後、MFA トークンを提供できません。接続を試行する前に、必ず MFA を無効にしてください。

ステップ 3: AD Connector を使用して AWS ディレクトリをセットアップする

Entra DS を設定し、 AWS VPC と Entra Virtual Network の間に IPSEC VPN トンネルを持つサービスアカウントを作成したら、任意の AWS EC2 インスタンスから Entra DS DNS IP アドレスに ping を送信して接続をテストできます。

接続がアクティブであることを確認したら、以下に進むことができます。

AD Connector を使用して AWS ディレクトリを設定するには

-

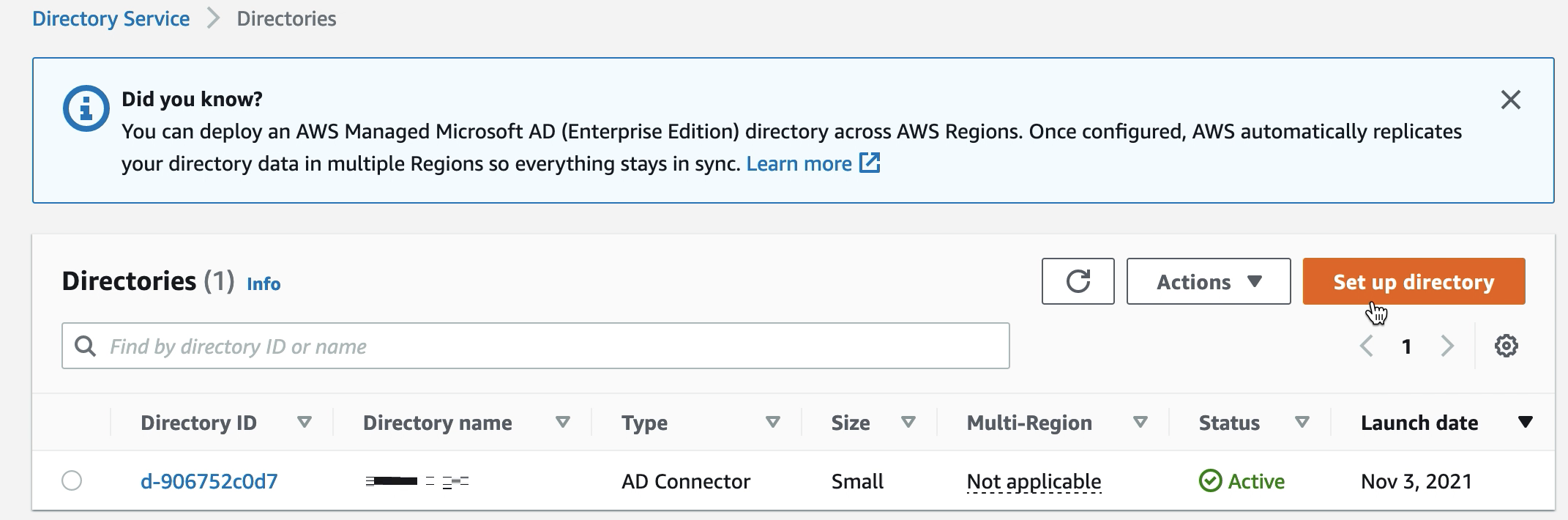

[ディレクトリ サービス]

コンソールを開き、[ディレクトリ] を選択します。 -

[Set up directory] (ディレクトリをセットアップする) を選択します。

-

ディレクトリタイプには、[AD Connector] を選択します。

-

ディレクトリ サイズを選択し、[次へ] を選択して、VPC とサブネットを選択します。

-

[Next] を選択し、次のようにフィールドに入力します。

-

ディレクトリ DNS 名: Entra DS に使用しているドメイン名を入力します。

-

DNS IP アドレス: Entra DS IP アドレスを入力します。

-

[サーバー アカウントのユーザー名] [とパスワード]: ステップ 2: サービス アカウントを作成するで作成したサービス アカウントの詳細を入力します。

-

-

画面に入力してディレクトリ サービスを作成します

これで、ディレクトリのステータスが[アクティブ] になり、SFTP 転送サーバーで使用する準備が整いました。

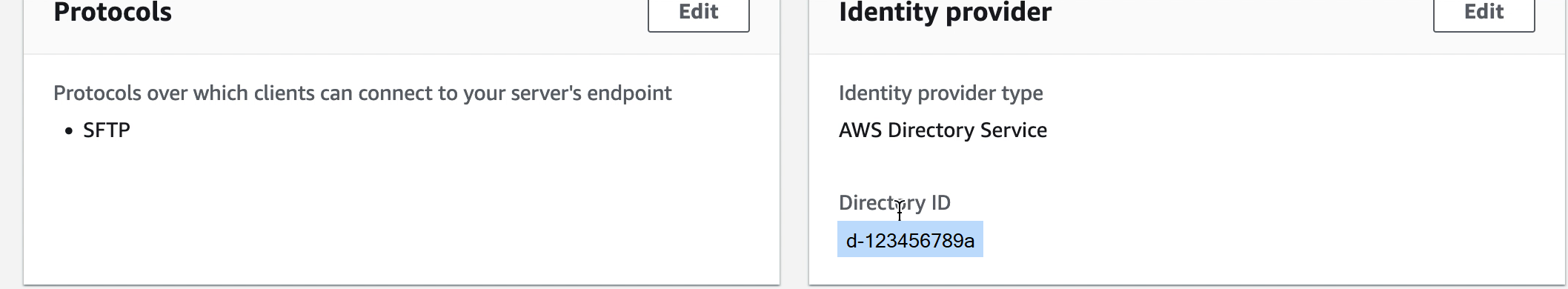

ステップ 4: AWS Transfer Family サーバーをセットアップする

SFTP プロトコルと AWS Directory Service の ID プロバイダータイプを使用して Transfer Family サーバーを作成します。[ディレクトリ] ドロップダウン リストから、ステップ 3: AD コネクタ AWS を使用してディレクトリを設定するで追加したディレクトリを選択します。

注記

Transfer Family サーバーで使用した場合、 AWS Directory Service で Microsoft AD ディレクトリを削除することはできません。まずサーバーを削除してから、ディレクトリを削除する必要があります。

ステップ5:グループへのアクセス権の付与

サーバーを作成したら、 を使用して有効なプロトコル経由でファイルをアップロードおよびダウンロードするためのアクセス権をディレクトリ内のどのグループに付与するかを選択する必要があります AWS Transfer Family。そのためには、アクセス権を作成します。

注記

ユーザーはアクセスを付与されたグループに直接属していなければなりません。たとえば、Bob がユーザーで groupA に属し、groupA 自体が groupB に含まれているとします。

-

GroupA へのアクセス権を付与すると、Bob にはアクセス権が付与されます。

-

GroupB にアクセス権を付与する (そして GroupA しない) と、Bob にはアクセス権がありません。

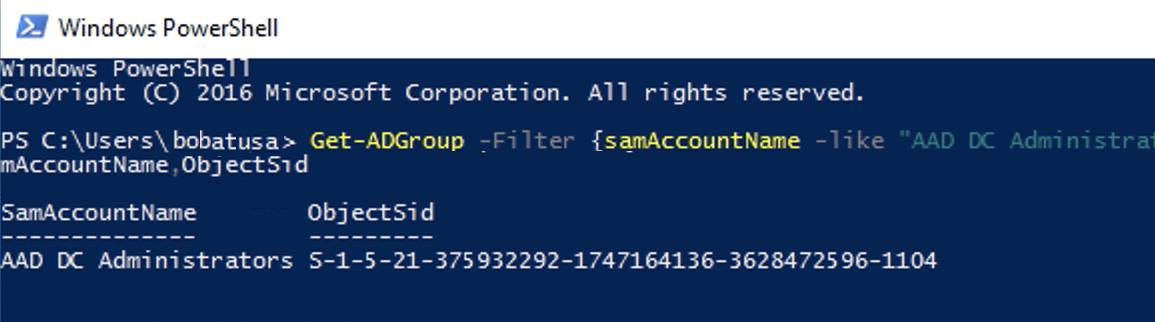

アクセスを許可するには、グループの SID を取得する必要があります。

次の Windows PowerShell コマンドを使用して YourGroupName を当該グループ名に置き換えることで、グループの SID を取得できます。

Get-ADGroup -Filter {samAccountName -like "YourGroupName*"} -Properties * | Select SamAccountName,ObjectSid

グループへのアクセスを許可する

-

https://console.aws.amazon.com/transfer/

を開きます。 -

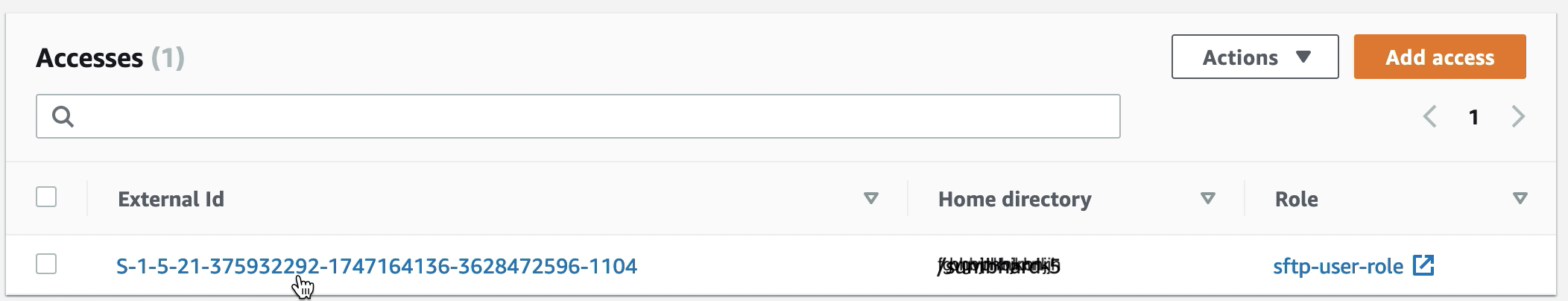

サーバーの詳細ページに移動し、[アクセス] セクションで[アクセスの追加] を選択します。

-

前の手順の出力から受け取った SID を入力してください。

-

Access で、グループの AWS Identity and Access Management ロールを選択します。

-

[Policy] (ポリシー) セクションでポリシーを選択します。デフォルト値は [なし] です。

-

ホームディレクトリで、グループのホームディレクトリに対応する Amazon S3 バケットを選択します。

-

[Add] (追加) をクリックして関連付けを作成します。

Transfer サーバーの詳細は、次のように見えるべきです:

ステップ 6: ユーザーのテスト

ユーザーがサーバーの AWS Managed Microsoft AD ディレクトリにアクセスできるかどうかをテスト(ユーザーのテスト)できます。ユーザーは、[Endpoint configuration] (エンドポイント設定) ページの [Access] (アクセス) セクションのリストにあるいずれかのグループ (外部 ID) に属している必要があります。ユーザーがグループに属していない場合、または複数のグループに属している場合、そのユーザーにはアクセス権が付与されません。