翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

Amazon Redshift Query Editor V2 で信頼できる ID の伝播を設定する

次の手順では、Amazon Redshift Query Editor V2 から Amazon Redshift への信頼できる ID の伝播を実現する方法について説明します。

前提条件

このチュートリアルを開始する前に、以下を設定する必要があります。

-

IAM アイデンティティセンターを有効にします。組織インスタンスが推奨されます。詳細については、「前提条件と考慮事項」を参照してください。

信頼できる ID 伝播を有効にするには、IAM アイデンティティセンターコンソールで IAM アイデンティティセンターコンソール 管理者が実行するタスクと、Amazon Redshift コンソールで Amazon Redshift 管理者が実行するタスクが含まれます。

IAM アイデンティティセンター管理者が実行するタスク

IAM アイデンティティセンター管理者が次のタスクを完了する必要があります。

Amazon Redshift クラスターまたは Serverless インスタンスが存在するアカウントに、次のアクセス許可ポリシーを使用して IAM ロールを作成します。詳細については、「IAM ロールの作成」を参照してください。

IAM アイデンティティセンターが有効になっている AWS Organizations 管理アカウントに許可セットを作成します。次のステップでこれを使用して、フェデレーティッドユーザーが Redshift クエリエディタ V2 にアクセスできるようにします。

-

IAM アイデンティティセンターコンソールに移動し、 [マルチアカウント許可] で、[アクセス許可セット] を選択します。

-

[Create permission set] (アクセス許可セットの作成) を選択します。

-

[カスタムアクセス許可セット] を選択し、[次へ] を選択します。

-

[AWS 管理ポリシー] で、

AmazonRedshiftQueryEditorV2ReadSharingを選択します。 -

[インラインポリシー] で、次のポリシーを追加します。

-

[次へ] を選択し、アクセス許可セット名の名前を指定します。例えば、

Redshift-Query-Editor-V2。 -

[リレー状態 – オプション] で、

https://の形式を使用して、デフォルトのリレー状態をクエリエディタ V2 URL に設定します。your-region.console.aws.amazon.com/sqlworkbench/home -

設定を確認し、[作成] を選択します。

-

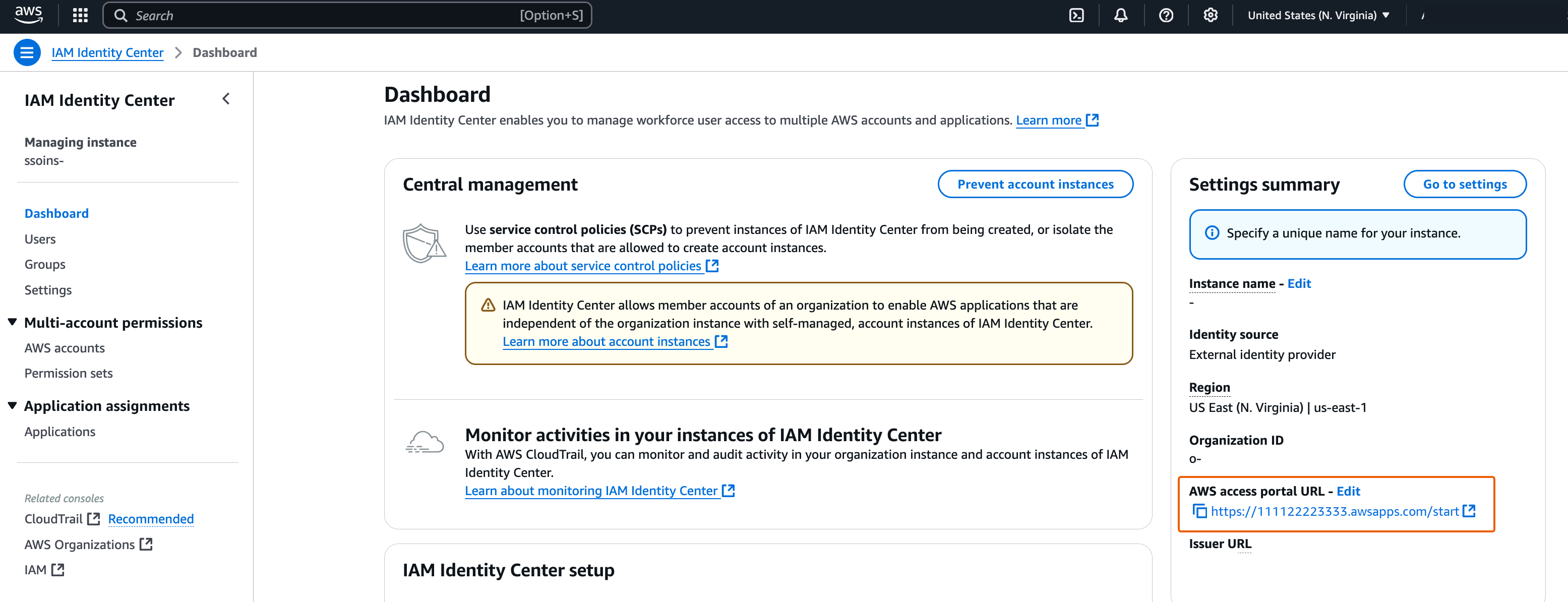

IAM アイデンティティセンターダッシュボードに移動し、[概要の設定] セクションから AWS アクセスポータル URL をコピーします。

-

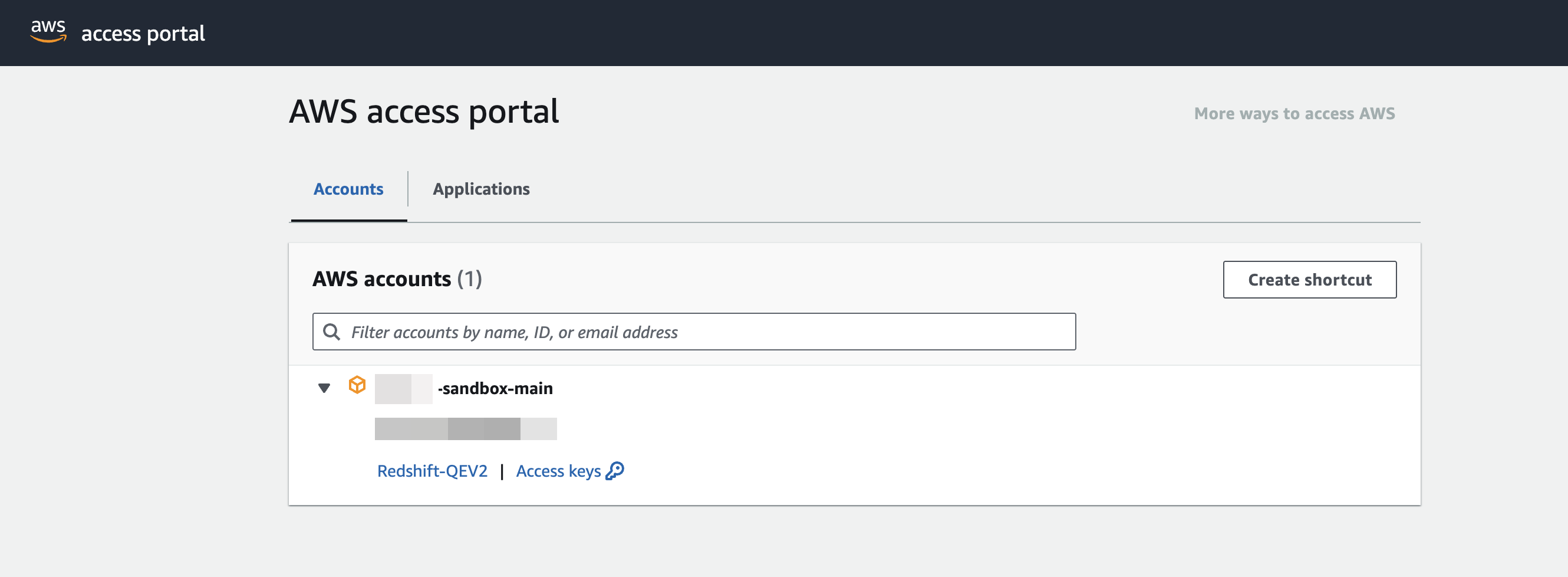

新しいシークレットブラウザウィンドウを開き、URL を貼り付けます。

これにより、 AWS アクセスポータルに移動し、IAM Identity Center ユーザーでサインインしていることを確認できます。

アクセス許可セットの詳細については、「アクセス許可セット AWS アカウント を使用して を管理する」を参照してください。

-

Redshift クエリエディタ V2 へのフェデレーティッドユーザーのアクセスを有効にします。

-

AWS Organizations 管理アカウントで、IAM Identity Center コンソールを開きます。

-

ナビゲーションペインの [マルチアカウント権限] で、AWS アカウント を選択します。

-

AWS アカウント ページで、アクセスを割り当てる AWS アカウント を選択します。

-

「ユーザーまたはグループを割り当て」を選択します。

-

[ユーザーとグループの割り当て] ページで、アクセス許可セットを作成するユーザーまたはグループを選択します。その後、[Next] を選択します。

-

[アクセス許可セットの割り当て] ページで、前のステップで作成したアクセス許可セットを選択します。その後、[Next] を選択します。

-

[割り当てを確認と送信] ページで選択内容を確認し、[送信] を選択します。

-

Amazon Redshift 管理者が実行するタスク

Amazon Redshift への信頼できる ID の伝播を有効にするには、Amazon Redshift クラスター管理者または Amazon Redshift Serverless 管理者が Amazon Redshift コンソールで多数のタスクを実行する必要があります。詳細については、 AWS ビッグデータブログの「Integrate Identity Provider (IdP) with Amazon Redshift Query Editor V2 and SQL Client using IAM Identity Center for seamless Single Sign-On