翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

Amazon S3 バケット

トピック

Amazon S3 バケットのマウント

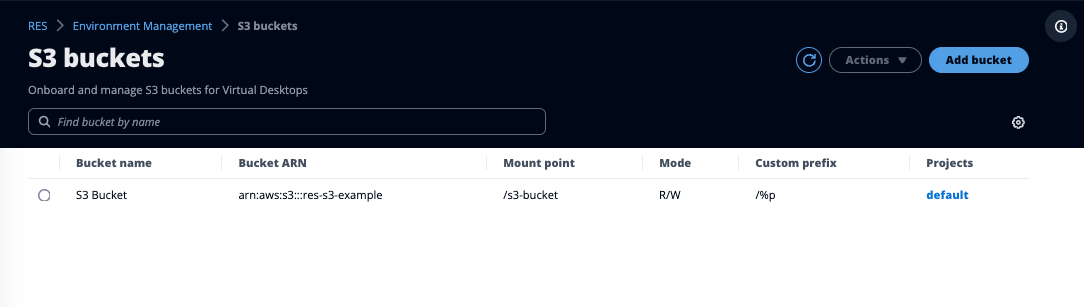

Research and Engineering Studio (RES) は、Linux Virtual Desktop Infrastructure (VDI) インスタンスへの Amazon S3 バケットのマウントをサポートしています。RES 管理者は、環境管理の S3 バケットタブで、S3 バケットを RES にオンボードしたり、プロジェクトにアタッチしたり、設定を編集したり、バケットを削除したりできます。

S3 バケットダッシュボードには、利用可能なオンボード S3 バケットのリストが表示されます。S3 バケットダッシュボードから、次のことができます。

-

バケットの追加を使用して、S3 バケットを RES にオンボードします。

-

S3 バケットを選択し、アクションメニューを使用して以下を行います。

-

バケットを編集する

-

バケットを削除する

-

-

検索フィールドを使用してバケット名で検索し、オンボードされた S3 バケットを検索します。

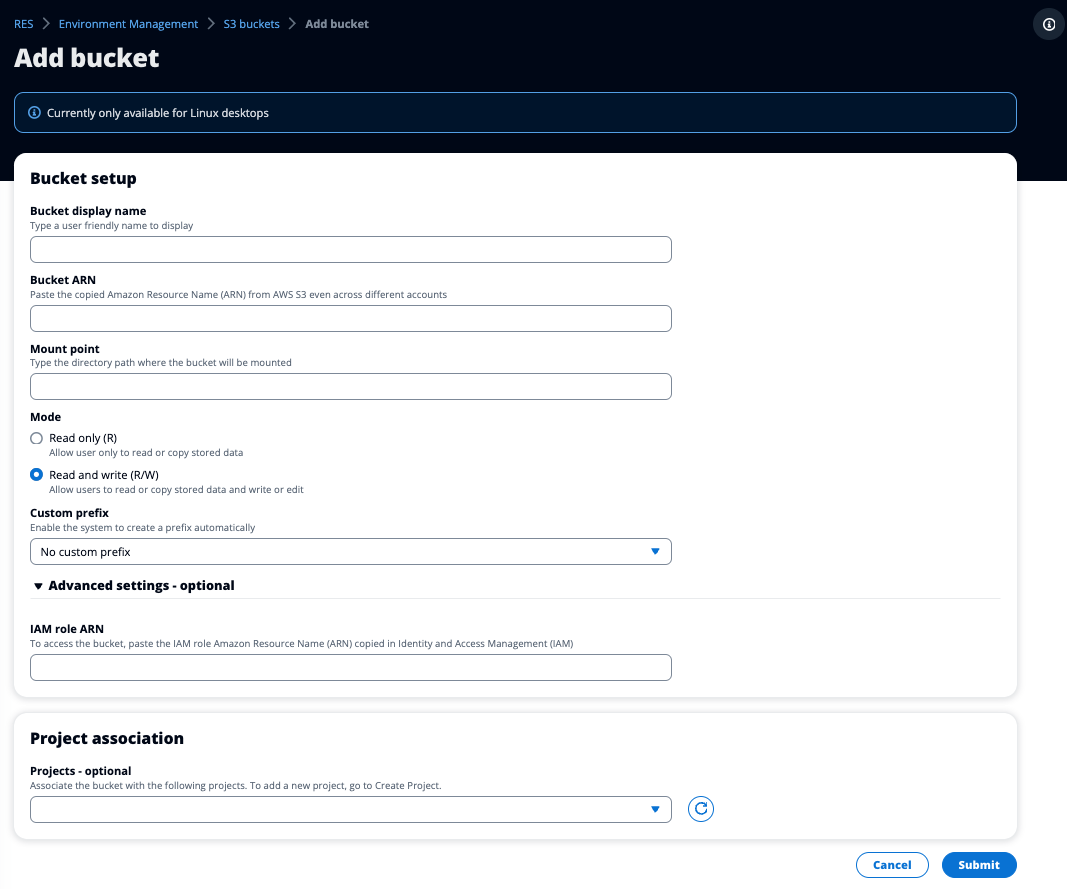

Amazon S3 バケットを追加する

RES 環境に S3 バケットを追加するには:

-

[Add bucket (バケットの追加)] を選択します。

-

バケット名、ARN、マウントポイントなどのバケットの詳細を入力します。

重要

-

指定されたバケット ARN、マウントポイント、モードは、作成後に変更することはできません。

-

バケット ARN には、オンボードされた S3 バケットをそのプレフィックスに分離するプレフィックスを含めることができます。

-

-

バケットをオンボードするモードを選択します。

重要

-

特定のモードによるデータ分離の詳細については、データ分離「」を参照してください。

-

-

詳細オプションでは、クロスアカウントアクセス用にバケットをマウントするための IAM ロール ARN を指定できます。の手順に従ってクロスアカウントバケットアクセス、クロスアカウントアクセスに必要な IAM ロールを作成します。

-

(オプション) バケットをプロジェクトに関連付けます。プロジェクトは後で変更できます。ただし、S3 バケットをプロジェクトの既存の VDI セッションにマウントすることはできません。プロジェクトがバケットに関連付けられた後に起動されたセッションのみがバケットをマウントします。

-

[Submit] を選択してください。

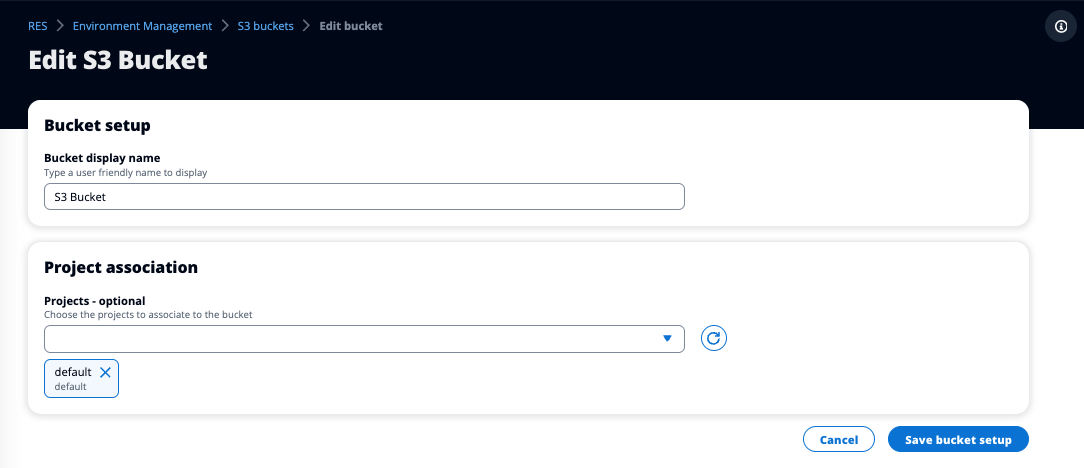

Amazon S3 バケットを編集する

-

S3 バケットリストで S3 バケットを選択します。

-

[Actions] (アクション) メニューで、[Edit] (編集) を選択します。

-

更新を入力します。

重要

-

プロジェクトを S3 バケットに関連付けると、そのプロジェクトの既存の仮想デスクトップインフラストラクチャ (VDI) インスタンスにバケットがマウントされません。バケットは、バケットがそのプロジェクトに関連付けられた後に、プロジェクトで起動された VDI セッションにのみマウントされます。

-

S3 バケットからプロジェクトの関連付けを解除しても、S3 バケット内のデータには影響しませんが、デスクトップユーザーはそのデータにアクセスできなくなります。

-

-

バケット設定の保存 を選択します。

Amazon S3 バケットを削除する

-

S3 バケットリストで S3 バケットを選択します。

-

Actions メニューから、Remove を選択します。

重要

-

まず、バケットからすべてのプロジェクトの関連付けを削除する必要があります。

-

削除オペレーションは、S3 バケットのデータには影響しません。S3 バケットと RES の関連付けのみが削除されます。

-

バケットを削除すると、そのセッションの認証情報の有効期限 (約 1 時間) に、既存の VDI セッションがそのバケットの内容にアクセスできなくなります。

-

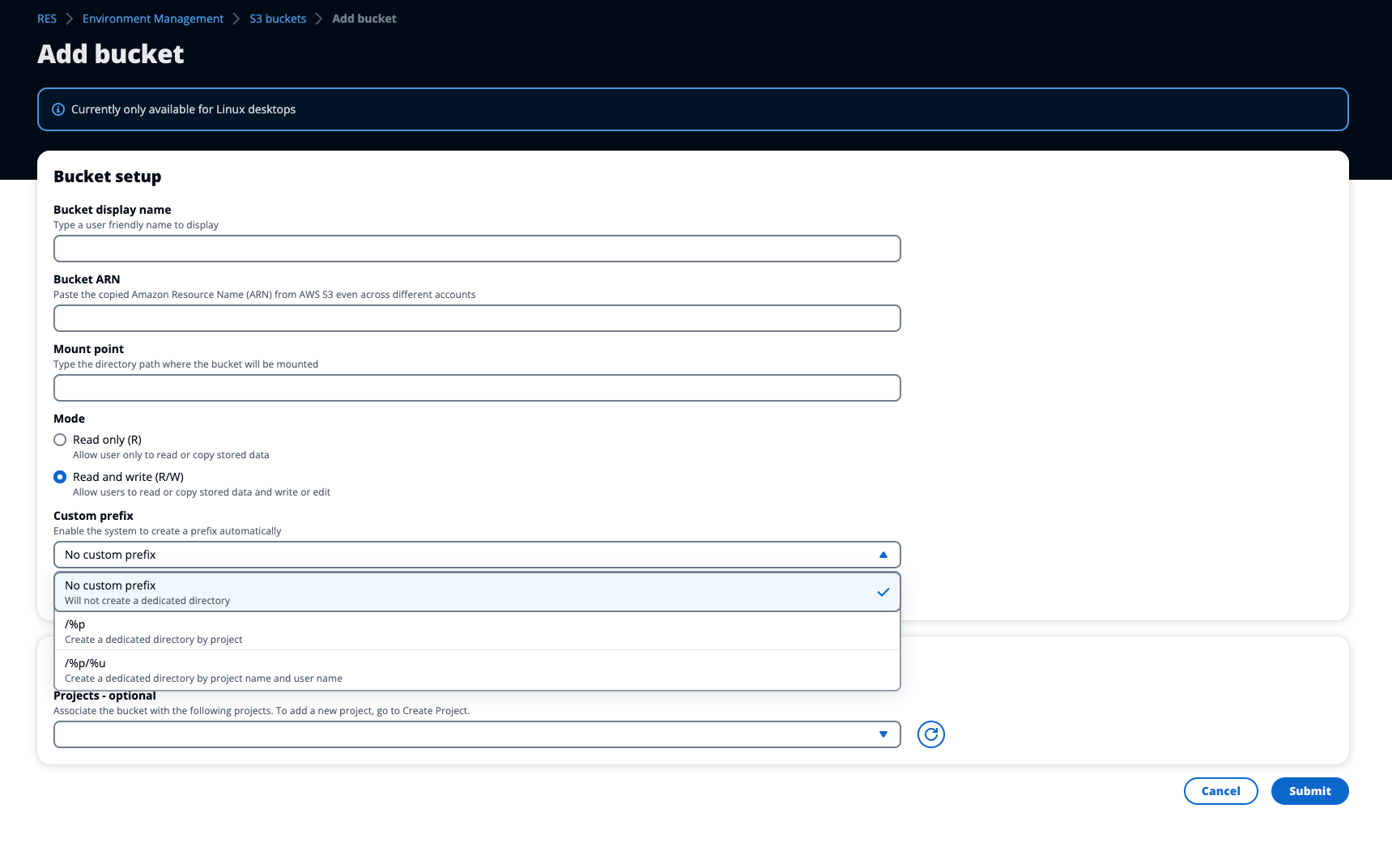

データ分離

RES に S3 バケットを追加する場合、バケット内のデータを特定のプロジェクトとユーザーに分離するオプションがあります。バケットの追加ページで、読み取り専用 (R) または読み取りと書き込み (R/W) のモードを選択できます。

読み取り専用

Read Only (R) を選択した場合、バケット ARN (Amazon リソースネーム) のプレフィックスに基づいてデータ分離が適用されます。たとえば、管理者が ARN を使用して RES にバケットを追加arn:aws:s3:::し、このバケットをプロジェクト A とプロジェクト B に関連付けると、プロジェクト A とプロジェクト B 内から VDIs を起動するユーザーは、bucket-name/example-data//example-data パスの bucket-name にあるデータのみを読み取ることができます。そのパス外のデータにはアクセスできません。バケット ARN にプレフィックスが付加されていない場合、バケット全体がそれに関連付けられたすべてのプロジェクトで利用可能になります。

読み取りと書き込み

Read and Write (R/W) を選択した場合でも、上記のように、バケット ARN のプレフィックスに基づいてデータ分離が適用されます。このモードには、管理者が S3 バケットに変数ベースのプレフィックスを提供できるようにする追加オプションがあります。Read and Write (R/W) を選択すると、カスタムプレフィックスセクションが利用可能になり、以下のオプションを含むドロップダウンメニューが表示されます。

カスタムプレフィックスなし

/%p

/%p/%u

- カスタムデータ分離なし

-

カスタムプレフィックスに

No custom prefixを選択すると、バケットはカスタムデータ分離なしで追加されます。これにより、バケットに関連付けられたすべてのプロジェクトに読み取りおよび書き込みアクセスが許可されます。たとえば、管理者がarn:aws:s3:::bucket-nameNo custom prefix選択した ARN を使用して RES にバケットを追加し、このバケットをプロジェクト A とプロジェクト B に関連付けると、プロジェクト A とプロジェクト B 内から VDIs を起動するユーザーは、バケットへの無制限の読み取りおよび書き込みアクセスを持つことになります。 - プロジェクトレベルごとのデータ分離

-

カスタムプレフィックスに

/%pを選択すると、バケット内のデータはそれに関連付けられた特定のプロジェクトごとに分離されます。%p変数はプロジェクトコードを表します。例えば、管理者がarn:aws:s3:::bucket-name/%p選択した と/bucketのマウントポイントを使用して RES にバケットを追加し、このバケットをプロジェクト A とプロジェクト B に関連付けると、プロジェクト A のユーザー A は/bucketにファイルを書き込むことができます。プロジェクト A のユーザー B は、ユーザー A が/bucketで書き込んだファイルを表示することもできます。ただし、ユーザー B がプロジェクト B で VDI を起動し、/bucketを検索すると、データがプロジェクトによって分離されるため、ユーザー A が作成したファイルが表示されません。ユーザー A が書き込んだファイルは、プレフィックスの S3 バケットにあります/ProjectAが、ユーザー B はプロジェクト B から VDIs を使用する/ProjectB場合にのみアクセスできます。 - プロジェクトごと、ユーザーごとのデータ分離

-

カスタムプレフィックスに

/%p/%uを選択すると、バケット内のデータは、そのプロジェクトに関連付けられた特定のプロジェクトとユーザーに分離されます。%p変数はプロジェクトコードを表し、ユーザー名%uを表します。例えば、管理者は/%p/%u、選択した と/bucketのマウントポイントarn:aws:s3:::を持つ ARN を使用して RES にバケットを追加します。このバケットはプロジェクト A とプロジェクト B に関連付けられています。プロジェクト A のユーザー A はbucket-name/bucketにファイルを書き込むことができます。%p分離のみを使用する以前のシナリオとは異なり、この場合、ユーザー B には、/bucketのプロジェクト A でユーザー A が書き込んだファイルが表示されません。これは、データがプロジェクトとユーザーの両方によって分離されるためです。ユーザー A が書き込んだファイルは プレフィックスの S3 バケットにあります/ProjectA/UserAが、ユーザー B はプロジェクト A で VDIs を使用する/ProjectA/UserB場合にのみ にアクセスできます。

クロスアカウントバケットアクセス

RES は、これらのバケットに適切なアクセス許可がある場合、他の AWS アカウントからバケットをマウントできます。次のシナリオでは、アカウント A の RES 環境がアカウント B に S3 バケットをマウントしたいと考えています。

ステップ 1: RES がデプロイされているアカウントに IAM ロールを作成します (これはアカウント A と呼ばれます)。

-

S3 バケット (アカウント A) へのアクセスを必要とする RES アカウントの AWS マネジメントコンソールにサインインします。

-

IAM コンソールを開きます。

-

IAM ダッシュボードに移動します。

-

ナビゲーションペインで [ポリシー] を選択します。

-

-

ポリシーを作成する:

-

[Create policy] (ポリシーを作成) を選択します。

-

[JSON] タブを選択します。

-

次の JSON ポリシーを貼り付けます (

<BUCKET-NAME>をアカウント B にある S3 バケットの名前に置き換えます)。 -

[次へ] を選択してください。

-

-

ポリシーを確認して作成します。

-

ポリシーの名前 (S3AccessPolicy」など) を指定します。

-

ポリシーの目的を説明するオプションの説明を追加します。

-

ポリシーを確認し、ポリシーの作成を選択します。

-

-

IAM コンソールを開きます。

-

IAM ダッシュボードに移動します。

-

ナビゲーションペインで、[ロール] を選択します。

-

-

ロールを作成する:

-

[Create role] (ロールの作成) を選択します。

-

信頼されたエンティティのタイプとしてカスタム信頼ポリシーを選択します。

-

次の JSON ポリシーを貼り付けます (

<ACCOUNT_ID>をアカウント A の実際のアカウント ID、<ENVIRONMENT_NAME>を RES デプロイの環境名、<REGION>を AWS リージョン RES デプロイ先に置き換えます)。 -

「次へ」を選択します。

-

-

アクセス許可ポリシーをアタッチする:

-

前に作成したポリシーを検索して選択します。

-

「次へ」を選択します。

-

-

ロールのタグ付け、確認、作成:

-

ロール名 (S3AccessRole」など) を入力します。

-

ステップ 3 で、タグの追加を選択し、次のキーと値を入力します。

-

キー:

res:Resource -

値:

s3-bucket-iam-role

-

-

ロールを確認し、ロールの作成を選択します。

-

-

RES で IAM ロールを使用します。

-

作成した IAM ロール ARN をコピーします。

-

RES コンソールにログインします。

-

左側のナビゲーションペインで、S3 バケットを選択します。

-

バケットの追加を選択し、フォームにクロスアカウントの S3 バケット ARN を入力します。

-

詳細設定 - オプションのドロップダウンを選択します。

-

IAM ロール ARN フィールドにロール ARN を入力します。

-

バケットの追加 を選択します。

-

ステップ 2: アカウント B でバケットポリシーを変更する

-

アカウント B の AWS マネジメントコンソールにサインインします。

-

S3 コンソールを開きます。

-

S3 ダッシュボードに移動します。

-

アクセスを許可するバケットを選択します。

-

-

バケットポリシーを編集します。

-

アクセス許可タブを選択し、バケットポリシーを選択します。

-

次のポリシーを追加して、アカウント A の IAM ロールにバケットへのアクセスを許可します (

<AccountA_ID>をアカウント A の実際のアカウント ID に置き換え、<BUCKET-NAME>を S3 バケットの名前に置き換えます)。 -

[保存] を選択します。

-

プライベート VPC でのデータ流出の防止

ユーザーが安全な S3 バケットからアカウント内の独自の S3 バケットにデータを流出しないようにするには、VPC エンドポイントをアタッチしてプライベート VPC を保護します。次の手順は、アカウント内の S3 バケットへのアクセスをサポートする S3 サービスの VPC エンドポイントと、クロスアカウントバケットを持つ追加のアカウントを作成する方法を示しています。

-

Amazon VPC コンソールを開きます。

-

AWS マネジメントコンソールにサインインします。

-

https://console.aws.amazon.com/vpc/

で Amazon VPC コンソールを開きます。

-

-

S3 の VPC エンドポイントを作成する:

-

左側のナビゲーションペインで、エンドポイントを選択します。

-

[エンドポイントの作成] を選択します。

-

[Service category] (サービスカテゴリ) で、[AWS services] (AWS のサービス) が選択されていることを確認します。

-

サービス名フィールドに「」と入力するか

com.amazonaws.(<region>.s3<region>を自分の AWS リージョンに置き換えます)、「S3」を検索します。 -

リストから S3 サービスを選択します。

-

-

エンドポイント設定の構成:

-

VPC の場合は、エンドポイントを作成する VPC を選択します。

-

サブネット では、デプロイ中に VDI サブネットに使用されるプライベートサブネットの両方を選択します。

-

DNS 名を有効にする で、 オプションがオンになっていることを確認します。これにより、プライベート DNS ホスト名をエンドポイントネットワークインターフェイスに解決できます。

-

-

アクセスを制限するように ポリシーを設定します。

-

Policy で、Custom を選択します。

-

ポリシーエディタで、アカウントまたは特定のアカウント内のリソースへのアクセスを制限するポリシーを入力します。ポリシーの例を次に示します (

mybucketを S3 バケット名に置き換え、111122223333と444455556666をアクセスする適切な AWS アカウント IDsに置き換えます)。

-

-

エンドポイントを作成します。

-

設定を確認します。

-

エンドポイントの作成を選択します。

-

-

エンドポイントを確認します。

-

エンドポイントが作成されたら、VPC コンソールのエンドポイントセクションに移動します。

-

新しく作成したエンドポイントを選択します。

-

状態が使用可能であることを確認します。

-

これらのステップに従って、アカウントまたは指定されたアカウント ID 内のリソースに制限された S3 アクセスを許可する VPC エンドポイントを作成します。

トラブルシューティング

バケットが VDI へのマウントに失敗したかどうかを確認する方法

バケットが VDI へのマウントに失敗した場合、エラーをチェックできる場所がいくつかあります。以下のステップに従います。

-

VDI ログを確認します。

-

AWS マネジメントコンソールにログインします。

-

EC2 コンソールを開き、インスタンスに移動します。

-

起動した VDI インスタンスを選択します。

-

Session Manager を介して VDI に接続します。

-

以下の コマンドを実行します。

sudo su cd ~/bootstrap/logsここでは、ブートストラップログを確認できます。障害の詳細は

configure.log.{time}ファイルにあります。さらに、詳細については

/etc/messageログを確認してください。

-

-

カスタム認証情報ブローカーの Lambda CloudWatch Logs を確認する:

-

AWS マネジメントコンソールにログインします。

-

CloudWatch コンソールを開き、ロググループに移動します。

-

ロググループ を検索します

/aws/lambda/。<stack-name>-vdc-custom-credential-broker-lambda -

最初に使用可能なロググループを調べ、ログ内のエラーを見つけます。これらのログには、S3 バケットをマウントするための一時的なカスタム認証情報を提供する潜在的な問題に関する詳細が含まれます。

-

-

カスタム認証情報ブローカー API Gateway CloudWatch Logs を確認します。

-

AWS マネジメントコンソールにログインします。

-

CloudWatch コンソールを開き、ロググループに移動します。

-

ロググループ を検索します

<stack-name>-vdc-custom-credential-broker-lambdavdccustomcredentialbrokerapigatewayaccesslogs<nonce> -

最初に使用可能なロググループを調べ、ログ内のエラーを見つけます。これらのログには、S3 バケットのマウントに必要なカスタム認証情報の API Gateway へのリクエストとレスポンスに関する詳細が含まれます。

-

オンボーディング後にバケットの IAM ロール設定を編集する方法

-

AWS DynamoDB コンソール

にサインインします。 -

テーブルを選択します。

-

左側のナビゲーションペインで、テーブルを選択します。

-

を検索して選択します

<stack-name>.cluster-settings

-

-

テーブルをスキャンします。

-

Explore table items を選択します。

-

スキャンが選択されていることを確認します。

-

-

フィルターを追加する:

-

フィルターを選択してフィルターエントリセクションを開きます。

-

キーと一致するようにフィルターを設定します。

-

属性: キーを入力します。

-

条件: Begins with を選択します。

-

値:

shared-storage.<filesystem_id>.s3_bucket.iam_role_arn<filesystem_id>を変更する必要があるファイルシステムの値に置き換えます。

-

-

-

スキャンを実行します。

Run を選択して、フィルターを使用してスキャンを実行します。

-

値を確認します。

エントリが存在する場合は、適切な IAM ロール ARN で値が正しく設定されていることを確認します。

エントリが存在しない場合:

-

項目の作成を選択します。

-

項目の詳細を入力します。

-

key 属性には、 と入力します

shared-storage.。<filesystem_id>.s3_bucket.iam_role_arn -

正しい IAM ロール ARN を追加します。

-

-

保存を選択して項目を追加します。

-

-

VDI インスタンスを再起動します。

インスタンスを再起動して、誤った IAM ロール ARN の影響を受ける VDIs が再度マウントされるようにします。

CloudTrail の有効化

CloudTrail コンソールを使用してアカウントで CloudTrail を有効にするには、「CloudTrail AWS CloudTrail ユーザーガイド」のCloudTrail コンソールを使用した証跡の作成」に記載されている手順に従ってください。CloudTrail は、S3 バケットにアクセスした IAM ロールを記録することで、S3 バケットへのアクセスを記録します。これは、プロジェクトまたはユーザーにリンクされたインスタンス ID にリンクできます。