翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

セキュリティスコープについて

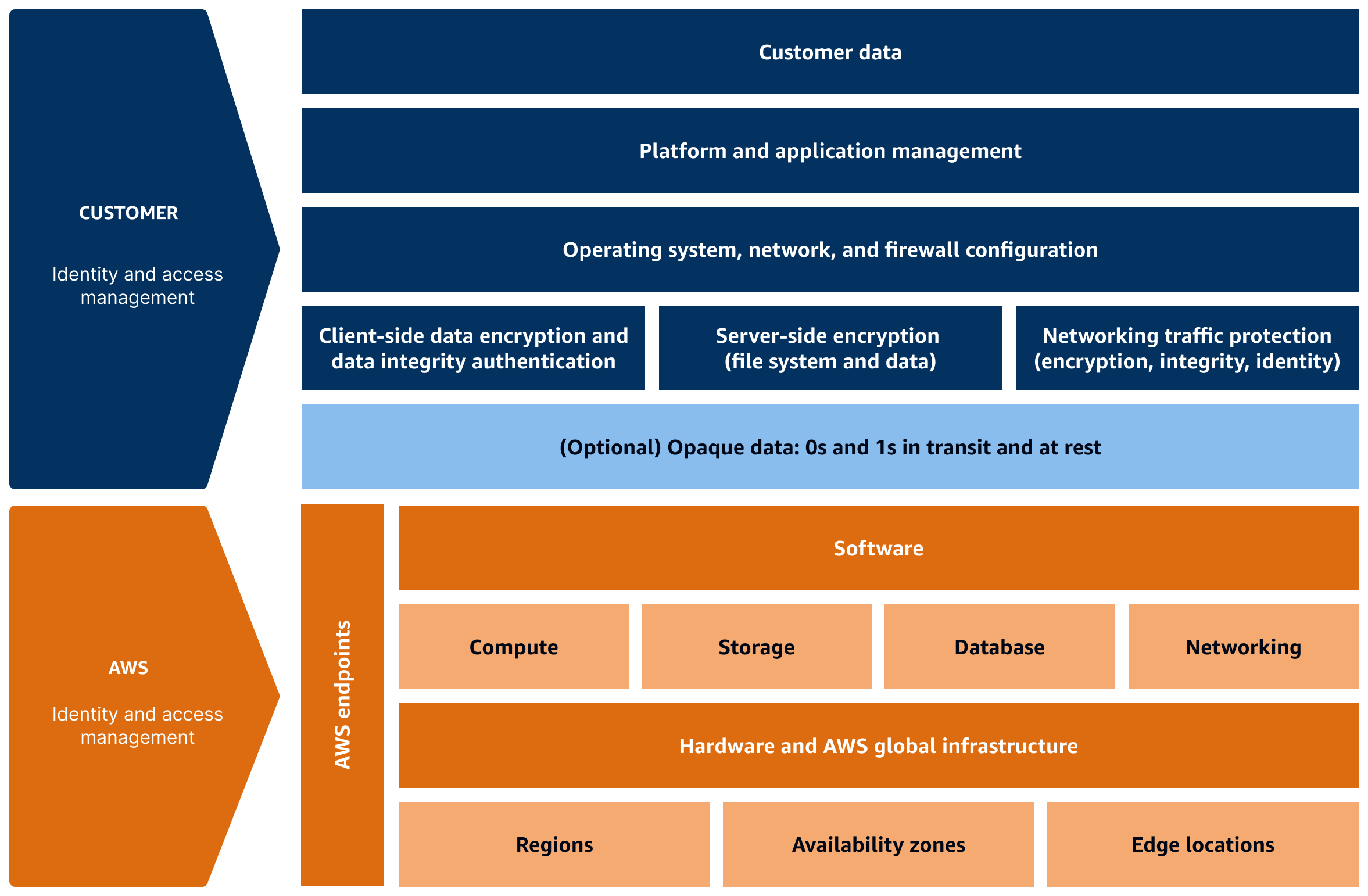

責任 AWS 共有モデルは、クラウドのセキュリティとコンプライアンス AWS について と責任を共有する方法を定義します。 は、 で提供されるすべてのサービスを実行するインフラストラクチャ AWS を保護し AWS クラウド、データやアプリケーションなどのサービスの使用を保護する責任があります。

この共有モデルは、ホストオペレーティングシステムや仮想化レイヤーから、サービスが運用されている施設の物理的なセキュリティまで、多くのコンポーネントを AWS 運用、管理、制御するため、コンプライアンスと運用上の負担を軽減するのに役立ちます。マネージドサービスは、 AWS がパッチ適用や脆弱性管理などの一部のセキュリティタスクを管理できるようにすることで、セキュリティとコンプライアンスの義務を軽減するのに役立ちます。WellAWS -Architected フレームワークでは、マネージドサービスを使用することがベストプラクティスです。一般的に、インフラストラクチャがモダナイズされると、より多くの責任がサービスプロバイダーに移されます。

以下は、選択したサービスに基づいてセキュリティ範囲がどのように変化するかを理解するのに役立つ 3 つの異なるサービス例です。

セキュリティに対するお客様の責任は静的ではなく、選択したアーキテクチャのタイプによって変わります。時間、労力、コストは、選択したクラウドアーキテクチャの影響を受けます。

インフラストラクチャサービス

インフラストラクチャサービス AWS では、基盤となるインフラストラクチャの保護に焦点を当てます。インフラストラクチャサービス内では、他のモデルと比較して、プラットフォームセキュリティ、OS パッチ適用、アプリケーション管理に対応する必要があるため、スコープはお客様にとって大きくなります。Amazon Elastic Compute Cloud (Amazon EC2) は、一般的なインフラストラクチャサービスの例です。

コンテナサービス

インフラストラクチャの抽象化とモダナイズが進むにつれて、フットプリントは小さくなります。一部のセキュリティ要素の責任が にシフトするため、スコープは縮小します AWS。コンテナサービスは、バックエンドの責任の一部が戻る例です AWS。例えば、オペレーティングシステム (OS) の設定、ネットワーク設定、プラットフォーム管理、アプリケーション管理を担当 AWS します。一般的なコンテナサービスの例としては、Amazon Elastic Kubernetes Service (Amazon EKS)、Amazon Elastic Container Registry (Amazon ECR)、Amazon Elastic Container Service (Amazon ECS)、 などがあります AWS Fargate。

サーバーレスサービス

サーバーレスサービスを使用する場合、セキュリティの責任のほぼすべてが に属します AWS。責任範囲は最小限です。例えば、マネージドサーバーレスデータベース (DB) を使用すると、ネットワーク、ハードウェア、オペレーティングシステムを保護する必要がなくなります。すべての OS と DB のパッチ適用は、 でカバーされています AWS。唯一の懸念事項は、暗号化と認証を通じてデータへのアクセスを保護することです。