翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

最適化: クラウドセキュリティ運用を自動化して反復する

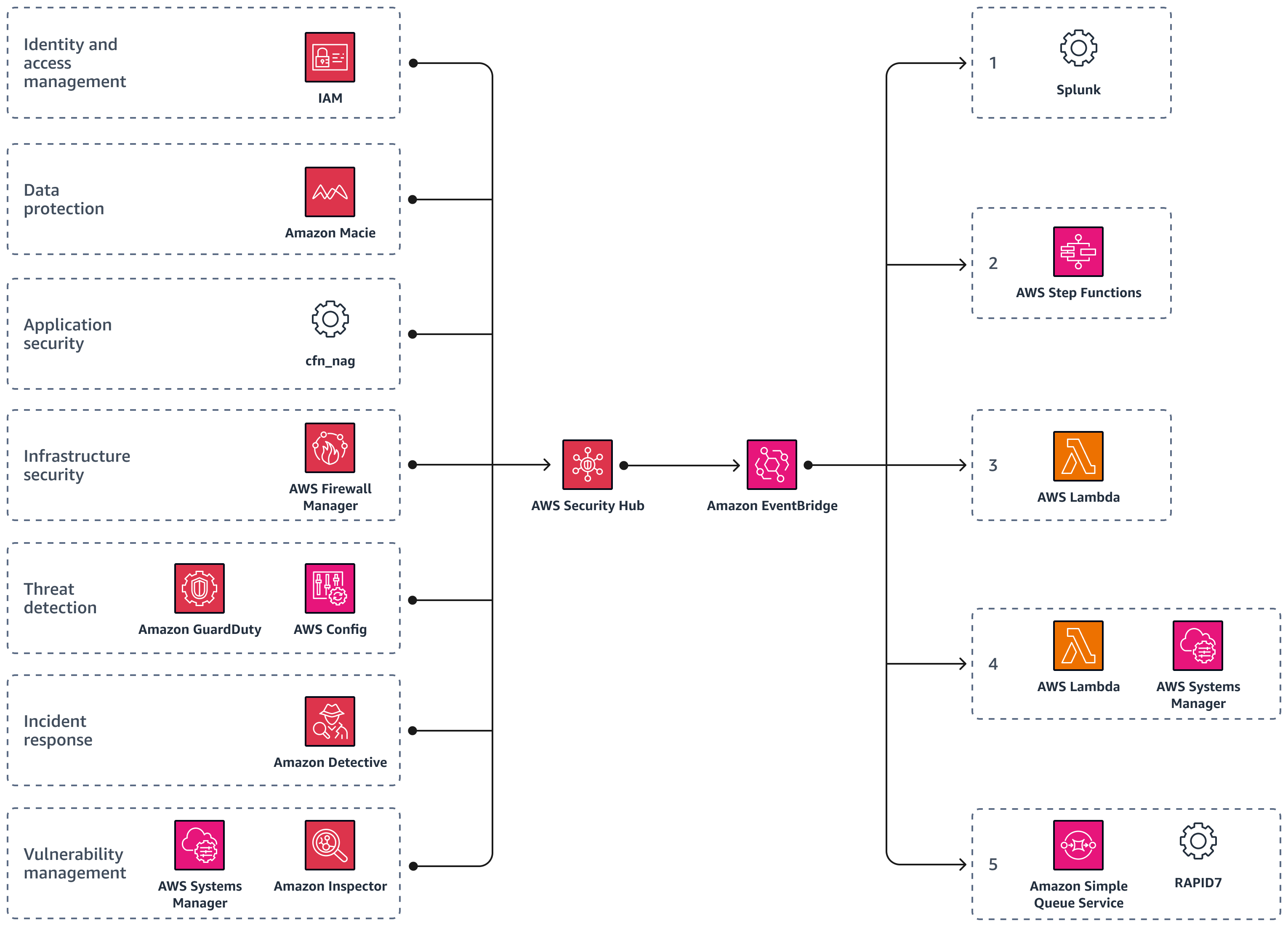

最適化フェーズでは、セキュリティ運用を自動化します。クロールステージとウォークステージと同様に、実行ステージ AWS Security Hub CSPM で を使用して自動化と反復を実現できます。次の図は、Security Hub CSPM が特定の検出結果とインサイトに対して実行する自動アクションを定義するカスタム Amazon EventBridge ルールをトリガーする方法を示しています。詳細については、Security Hub CSPM ドキュメントの「オートメーション」を参照してください。

Security Hub CSPM を中央オートメーションハブとして使用することで、アクティビティを に転送することもできますSplunk

以下は、前の図に示されているように、繰り返し実行される自動アクションの例です。

-

Splunk を使用して、疑わしいアクティビティを検出します。

-

Step Functions を使用して、ログを収集し、アクセスを取り消し、隔離し、フォレンジックスナップショットを作成します。

-

EventBridge ルールを使用して、侵害されたサーバーの隔離、フォレンジックスナップショットの取得、ゴールデンイメージへの置き換えを行う Lambda 関数を開始します。

-

Systems Manager を使用して残りの環境全体の修復とパッチ適用を行う Lambda 関数を開始します。

-

Rapid7

スキャナーを使用して AWS リソースが安全かどうかをスキャンおよび検証する Amazon SQS メッセージを開始します。

詳細については、 AWS セキュリティブログのEC2 インスタンス AWS クラウド の でのインシデント対応を自動化する方法