翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

インフラストラクチャ OU - 共有サービスアカウント

| 簡単な調査 |

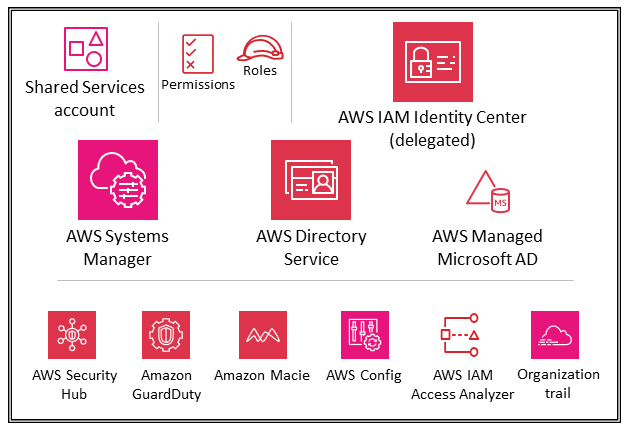

次の図は、共有サービスアカウントで設定されている AWS セキュリティサービスを示しています。

共有サービスアカウントは、インフラストラクチャ OU の一部であり、その目的は、複数のアプリケーションやチームが成果を達成するために使用するサービスをサポートすることです。例えば、ディレクトリサービス (Active Directory)、メッセージングサービス、メタデータサービスがこのカテゴリに含まれます。 AWS SRA は、セキュリティコントロールをサポートする共有サービスに焦点を当てています。ネットワークアカウントもインフラストラクチャ OU の一部ですが、職務の分離をサポートするために、共有サービスアカウントから削除されています。これらのサービスを管理するチームには、ネットワークアカウントへのアクセス許可やアクセス許可は必要ありません。

AWS Systems Manager

AWS Systems Manager

Systems Manager は、マネージドインスタンスをスキャンし、検出されたポリシー違反を報告する (または是正措置を講じる) ことで、セキュリティとコンプライアンスを維持するのに役立ちます。Systems Manager を個々のメンバー AWS アカウント (アプリケーションアカウントなど) の適切なデプロイと組み合わせることで、インスタンスインベントリデータ収集を調整し、パッチ適用やセキュリティ更新などの自動化を一元化できます。

AWS Managed Microsoft AD

AWS Directory Service for Microsoft Active Directoryは、ディレクトリ対応のワークロードと AWS リソースでマネージド Active Directory を使用 AWS Managed Microsoft ADできるようにします AWS。 AWS Managed Microsoft AD を使用してAmazon EC2 for Windows Server

AWS Managed Microsoft AD は、既存の Active Directory を に拡張 AWS し、既存のオンプレミスユーザー認証情報を使用してクラウドリソースにアクセスするのに役立ちます。オンプレミスのユーザー、グループ、アプリケーション、システムを、オンプレミスの高可用性 Active Directory の実行と維持の複雑さなしに管理することもできます。既存のコンピュータ、ラップトップ、プリンターを AWS Managed Microsoft AD ドメインに結合できます。

AWS Managed Microsoft AD は Microsoft Active Directory 上に構築されており、既存の Active Directory からクラウドにデータを同期またはレプリケートする必要はありません。グループポリシーオブジェクト (GPOs)、ドメイン信頼、きめ細かなパスワードポリシー、グループマネージドサービスアカウント (gMSAs)、スキーマ拡張、Kerberos ベースのシングルサインオンなど、使い慣れた Active Directory 管理ツールと機能を使用できます。Active Directory セキュリティグループを使用して管理タスクを委任し、アクセスを許可することもできます。

マルチリージョンレプリケーションを使用すると、1 つの AWS Managed Microsoft AD ディレクトリを複数のディレクトリにデプロイして使用できます AWS リージョン。これにより、Microsoft Windows および Linux ワークロードをグローバルにデプロイして管理し、より簡単でコスト効率の高いものにすることができます。自動マルチリージョンレプリケーション機能を使用すると、アプリケーションが最適なパフォーマンスを得るためにローカルディレクトリを使用している間、耐障害性が向上します。

AWS Managed Microsoft AD は、クライアントロールとサーバーロールの両方で、LDAPS とも呼ばれる SSL/TLS 経由の Lightweight Directory Access Protocol (LDAP) をサポートします。サーバーとして機能する場合、 AWS Managed Microsoft AD はポート 636 (SSL) および 389 (TLS) 経由の LDAPS をサポートします。 AWSベースの Active Directory Certificate Services (AD CS) 認証局 (CA) から AWS Managed Microsoft AD ドメインコントローラーに証明書をインストールすることで、サーバー側の LDAPS 通信を有効にします。クライアントとして機能すると、 はポート 636 (SSL) 経由の LDAPS AWS Managed Microsoft AD をサポートします。サーバー証明書発行者から に CA 証明書を登録し、 ディレクトリで LDAPS を有効にすることで AWS、クライアント側の LDAPS 通信を有効にできます。

AWS SRA Directory Service では、共有サービスアカウント内で使用され、複数の AWS メンバーアカウントにわたる Microsoft 対応ワークロードにドメインサービスを提供します。

設計上の考慮事項

IAM Identity Center を使用して ID ソース AWS Managed Microsoft AD として を選択することで、オンプレミスの Active Directory ユーザーに既存の Active Directory 認証情報を使用して および AWS マネジメントコンソール AWS Command Line Interface (AWS CLI) にサインインするためのアクセス権を付与できます。これにより、ユーザーはサインイン時に割り当てられたロールの 1 つを引き受け、ロールに定義されたアクセス許可に従ってリソースにアクセスしてアクションを実行できます。別のオプションは、 AWS Managed Microsoft AD を使用して、ユーザーが IAM ロールを引き受けられるようにすることです。

IAM アイデンティティセンター

AWS SRA は、 でサポートされている委任管理者機能 AWS IAM アイデンティティセンター を使用して、IAM アイデンティティセンターの管理の大部分を共有サービスアカウントに委任します。これにより、組織管理アカウントへのアクセスを必要とするユーザーの数を制限できます。組織管理アカウント内でプロビジョニングされたアクセス許可セットの管理など、特定のタスクを実行するには、組織管理アカウントで IAM Identity Center を有効にする必要があります。

IAM Identity Center の委任管理者として共有サービスアカウントを使用する主な理由は、Active Directory の場所です。Active Directory を IAM アイデンティティセンターの ID ソースとして使用する場合は、IAM アイデンティティセンターの委任管理者アカウントとして指定したメンバーアカウント内のディレクトリを見つける必要があります。 AWS SRA では、共有サービスアカウントがホストするため AWS Managed Microsoft AD、そのアカウントは IAM Identity Center の委任管理者になります。

IAM Identity Center は、一度に 1 つのメンバーアカウントを委任管理者として登録することをサポートしています。メンバーアカウントを登録できるのは、管理アカウントの認証情報を使用してサインインする場合のみです。委任を有効にするには、IAM Identity Center ドキュメントに記載されている前提条件を考慮する必要があります。委任管理者アカウントは、ほとんどの IAM アイデンティティセンター管理タスクを実行できますが、いくつかの制限があります。これらの制限については、IAM アイデンティティセンターのドキュメントに記載されています。IAM Identity Center の委任管理者アカウントへのアクセスは、厳密に制御する必要があります。

設計上の考慮事項

-

IAM アイデンティティセンターの ID ソースを他のソースから Active Directory に変更する場合、または Active Directory から他のソースに変更する場合、ディレクトリは IAM アイデンティティセンターの委任された管理者メンバーアカウントにある (所有されている) 必要があります。存在しない場合は、管理アカウントにある必要があります。

-

別のアカウントの専用 VPC AWS Managed Microsoft AD 内で をホストし、 AWS Resource Access Manager (AWS RAM) を使用して、この他のアカウントのサブネットを委任管理者アカウントと共有できます。これにより、 AWS Managed Microsoft AD インスタンスは委任管理者アカウントで制御されますが、ネットワークの観点からは、別のアカウントの VPC にデプロイされているかのように動作します。これは、複数の AWS Managed Microsoft AD インスタンスがあり、ワークロードが実行されている場所にローカルにデプロイし、1 つのアカウントで一元管理する場合に役立ちます。

-

定期的な ID およびアクセス管理アクティビティを実行する専用の ID チームがある場合、または ID 管理機能を他の共有サービス機能から分離するための厳格なセキュリティ要件がある場合は、ID 管理 AWS アカウント 専用の をホストできます。このシナリオでは、このアカウントを IAM Identity Center の委任管理者として指定し、 AWS Managed Microsoft AD ディレクトリもホストします。単一の共有サービスアカウント内できめ細かな IAM アクセス許可を使用することで、ID 管理ワークロードと他の共有サービスワークロードの間で同じレベルの論理分離を実現できます。

-

IAM アイデンティティセンターは現在、マルチリージョンをサポートしていません。(別のリージョンで IAM アイデンティティセンターを有効にするには、まず現在の IAM アイデンティティセンター設定を削除する必要があります)。さらに、異なるアカウントセットに対する異なる ID ソースの使用をサポートしておらず、組織の異なる部分 (複数の委任された管理者) または異なる管理者グループに権限管理を委任することもできません。これらの機能のいずれかが必要な場合は、IAM フェデレーションを使用して の外部の ID プロバイダー (IdP) 内のユーザー ID を管理し AWS 、これらの外部ユーザー ID にアカウント内の AWS リソースを使用するアクセス許可を付与できます。IAM は、OpenID Connect (OIDC)

または SAML 2.0 と互換性のある IdPs をサポートしています。ベストプラクティスとして、Active Directory Federation Service (AD FS)、Okta、Azure Active Directory (Azure AD)、Ping Identity などのサードパーティー ID プロバイダーと SAML 2.0 フェデレーションを使用して、ユーザーが にログインしたり AWS API オペレーションを呼び出し AWS マネジメントコンソール たりするためのシングルサインオン機能を提供します。IAM フェデレーションと ID プロバイダーの詳細については、IAM ドキュメントの「SAML 2.0 ベースのフェデレーションについて」を参照してください。