翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

組織管理アカウント

アンケート

皆様からのご意見をお待ちしています。簡単なアンケート

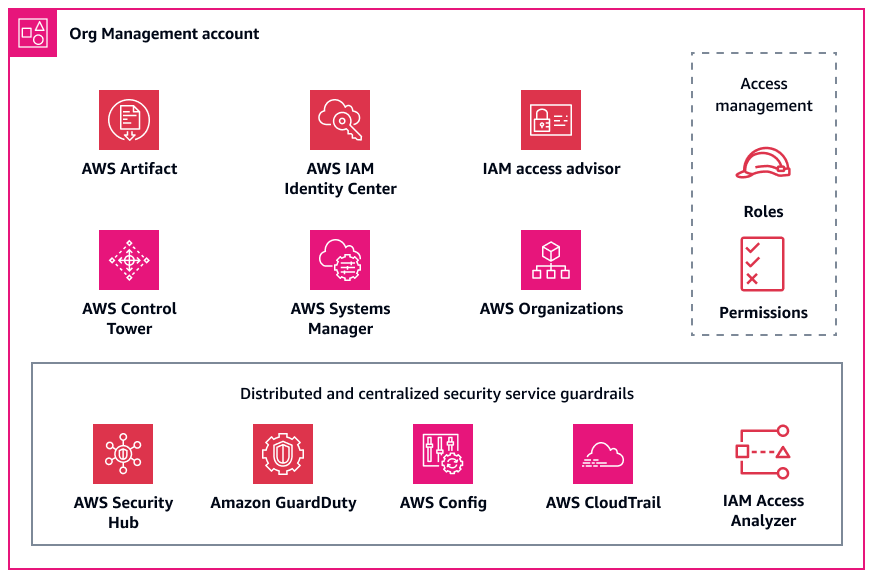

組織管理アカウントは、 AWS Organizationsによって管理される組織内のすべてのアカウントに対して基本的なプライバシーコントロールのリソース設定ドリフトを管理するために使用されます。また、このアカウントは、多数の同一セキュリティコントロールおよびプライバシーコントロールにより、新しいメンバーアカウントを一貫してデプロイできる場所でもあります。このアカウントの詳細については、AWS 「セキュリティリファレンスアーキテクチャ (AWS SRA)」を参照してください。次の図は、組織管理アカウントで設定されている AWS セキュリティおよびプライバシーサービスを示しています。

このセクションでは、このアカウントで使用される以下の AWS のサービス に関する詳細情報を提供します。

AWS Artifact

AWS Artifact は、 AWS のセキュリティおよびコンプライアンスドキュメントのオンデマンドダウンロードを提供することで、監査に役立てることができます。セキュリティコンテキストでのこのサービスの使用方法についての詳細は、「AWS セキュリティリファレンスアーキテクチャ」を参照してください。

これにより AWS のサービス 、 から AWS 継承するコントロールを理解し、環境に実装するためにどのようなコントロールが残っているかを判断することができます。 は、System and Organization Controls (SOC) レポートや Payment Card Industry (PCI) レポートなどの AWS セキュリティおよびコンプライアンスレポートへのアクセス AWS Artifact を提供します。また、 AWS コントロールの実装と運用の有効性を検証する、地理的およびコンプライアンス垂直的な認証機関からの証明書へのアクセスも提供します。を使用すると AWS Artifact、 AWS セキュリティおよびプライバシーコントロールの証拠として AWS 、監査アーティファクトを監査人または規制当局に提供できます。以下のレポートは、 AWS プライバシーコントロールの有効性を示すのに役立つ場合があります。

-

SOC 2 タイプ 2 プライバシーレポート – このレポートは、個人データの収集、使用、保持、開示、廃棄方法に対する AWS コントロールの有効性を示しています。また、SOC 2 プライバシーコントロールについて大まかに説明した SOC 3 プライバシーレポート

もあります。詳細については、「SOC FAQ 」を参照してください。 -

クラウドコンピューティングコンプライアンスコントロールカタログ (C5) – このレポートは、ドイツの国立サイバーセキュリティ機関である Bundesamt für Sicherheit in der Informationstechnik (BSI) によって作成されました。C5 の要件を満たすために AWS で実装されたセキュリティコントロールについて詳しく説明しています。また、データの場所、サービスのプロビジョニング、管轄区域、情報開示義務に関連した、プライバシーに対する追加のコントロール要件も含まれています。

-

ISO/IEC 27701:2019 認定レポート –ISO/IEC 27701:2019

では、プライバシー情報管理システム (PIMS) を確立し、継続的に改善していくための要件とガイドラインについて説明しています。このレポートは、この証明書の範囲を詳述し、 AWS 証明書の証明として役立ちます。この標準の詳細については、ISO/IEC 27701:2019 (ISO ウェブサイト) を参照してください。

AWS Control Tower

AWS Control Tower は、規範的なセキュリティの推奨プラクティスに従う AWS マルチアカウント環境のセットアップと管理に役立ちます。セキュリティコンテキストでのこのサービスの使用方法についての詳細は、「AWS セキュリティリファレンスアーキテクチャ」を参照してください。

では AWS Control Tower、特にデータレジデンシーと主権に関するデータプライバシー要件に沿った、ガードレールとも呼ばれる多くのプロアクティブ、予防的、検出的なコントロールのデプロイを自動化することもできます。例えば、データ転送を承認された AWS リージョンのみに制限するガードレールを指定できます。さらにきめ細かな制御のために、Amazon Virtual Private Network (VPN) 接続の禁止、Amazon VPC インスタンスのインターネットアクセスの禁止、リクエストされた に基づく へのアクセスの拒否など、データレジデンシーを制御するように設計された 17 以上のガードレールから選択できます。 AWS AWS リージョンこれらのガードレールは、組織全体に均一にデプロイできる多数の AWS CloudFormation フック、サービスコントロールポリシー、および AWS Config ルールで構成されます。詳細については、 AWS Control Tower ドキュメントの「データレジデンシー保護を強化するコントロール」を参照してください。

データ主権については、 AWS Control Tower 現在、 は、アタッチされた Amazon EBS ボリュームが保管中のデータを暗号化するように設定されていること、および AWS KMS キーポリシーに AWS KMS 許可の作成を制限するステートメントがあることを要求する AWS のサービスなどの予防的コントロールを提供しています。主権コントロールは、単なるデータレジデンシーコントロールよりも広範です。データレジデンシー、きめ細かなアクセス制限、暗号化、耐障害性の要件に違反する可能性のあるアクションを防ぐのに役立ちます。詳細については、 AWS Control Tower ドキュメントの「デジタル主権を支援する予防的コントロール」を参照してください。

データレジデンシーと主権コントロールを超えてプライバシーガードレールをデプロイする必要がある場合、 にはいくつかの必須コントロール AWS Control Tower が含まれています。これらのコントロールは、ランディングゾーンを設定するときに、デフォルトですべての OU にデプロイされます。これらの多くは、「ログアーカイブの削除を許可しない」や「CloudTrail のログファイルの整合性検証を有効にする」など、ログを保護するように設計された予防的コントロールです。

AWS Control Tower は、検出コントロール AWS Security Hub CSPM を提供するために とも統合されています。これらのコントロールは、サービスマネージドスタンダードと呼ばれます。 AWS Control Towerこれらのコントロールを使用して、Amazon Relational Database Service (Amazon RDS) データベースインスタンスの保管時の暗号化など、プライバシーをサポートするコントロールの設定のドリフトをモニタリングできます。

AWS Organizations

AWS PRA は を使用して AWS Organizations 、アーキテクチャ内のすべてのアカウントを一元管理します。詳細については、このガイドの「AWS Organizations と専用のアカウント構造」を参照してください。では AWS Organizations、サービスコントロールポリシー (SCPsと管理ポリシーを使用して、個人データとプライバシーを保護することができます。

サービスコントロールポリシー (SCP)

サービスコントロールポリシー (SCP) は、組織のアクセス許可の管理に使用できる組織ポリシーの一種です。ターゲットアカウント、組織単位 (OU)、または組織全体の AWS Identity and Access Management (IAM) ロールとユーザーに対して、使用可能なアクセス許可の最大数を一元的に制御できます。組織管理アカウントから SCP を作成して適用できます。

AWS Control Tower を使用して、アカウント間で SCPs均一にデプロイできます。適用できるデータレジデンシーコントロールの詳細については AWS Control Tower、AWS Control TowerこのガイドのSCPs の完全な補完 AWS Control Tower が含まれています。 AWS Control Tower が組織で現在使用されていない場合は、これらのコントロールを手動でデプロイすることもできます。

SCP を使用してデータレジデンシー要件に対処する

特定の地理的リージョン内にデータを保存して処理することで、個人データレジデンシーの要件を管理するのが一般的です。管轄区域固有のデータレジデンシー要件が満たされていることを確認するには、規制チームと緊密に連携して要件を確認することをお勧めします。これらの要件が決定されると、サポートに役立つ AWS 基本的なプライバシーコントロールが多数あります。例えば、SCPs を使用して、データの処理と保存 AWS リージョン に使用できる を制限できます。サンプルポリシーについては、このガイドの「AWS リージョン間でのデータ転送の制限」を参照してください。

SCP を使用して高リスクの API コールを制限する

どのセキュリティおよびプライバシーコントロール AWS に責任があり、どのセキュリティおよびプライバシーコントロールに責任があるかを理解することが重要です。例えば、利用する AWS のサービス に対して実行できる API コールの結果は、お客様の責任となります。また、これらのコールのうち、セキュリティ体制またはプライバシー体制の変更につながる可能性があるコールについて理解しておくことも、お客様の責任となります。特定のセキュリティ体制およびプライバシー体制を維持することに懸念がある場合は、特定の API コールを拒否する SCP を有効にできます。これらの API コールには、個人データの意図しない開示や特定の海外へのデータ転送違反といった内容が含まれる場合があります。例えば、次の API コールを禁止する必要が生じる場合があります。

-

Amazon Simple Storage Service (Amazon S3) バケットへのパブリックアクセスの有効化

-

Amazon GuardDuty の無効化、またはデータ漏えいを検出するための抑制ルールの作成 (Trojan:EC2/DNSDataExfiltration の検出など)

-

AWS WAF データ流出ルールの削除

-

Amazon Elastic Block Store (Amazon EBS) スナップショットのパブリック共有

-

組織からのメンバーアカウントの削除

-

リポジトリからの Amazon CodeGuru Reviewer の関連付け解除

管理ポリシー

の管理ポリシー AWS Organizations は、 AWS のサービス とその機能を一元的に設定および管理するために役立ちます。ポリシーが OU とそれを継承するアカウントに与える影響は、選択した管理ポリシーの種類によって異なります。タグポリシーは、プライバシー AWS Organizations に直接関連する の管理ポリシーの例です。

タグポリシーの使用

タグは、 AWS リソースの管理、識別、整理、検索、フィルタリングに役立つキーと値のペアです。個人データを処理する組織内のリソースを区別するタグを適用すると便利です。タグの使用は、このガイドの多くのプライバシーソリューションをサポートしています。例えば、リソース内で処理または保存されているデータの一般的なデータ分類を示すタグを適用するとします。特定のタグまたはタグのセットを使用するリソースへのアクセスを制限する、属性ベースのアクセス制御 (ABAC) ポリシーを作成できます。例えば、ポリシーで、SysAdmin ロールでは dataclassification:4 タグを使用するリソースにアクセスできないように指定できます。詳細とチュートリアルについては、IAM ドキュメントの「タグに基づいて AWS リソースにアクセスするためのアクセス許可を定義する」を参照してください。さらに、組織が AWS Backup を使用して多くのアカウントのバックアップにデータ保持ポリシーを広く適用する場合、そのリソースをそのバックアップポリシーの範囲内に配置するタグを適用できます。

タグポリシーは、組織全体で一貫したタグを維持するのに役立ちます。タグポリシーでは、リソースをタグ付けする際に適用するルールを指定します。例えば、リソースに DataClassification や DataSteward などの特定のキーによるタグ付けを要求したり、有効な大文字と小文字の処理やキーの値を指定したりできます。また、強制適用を使用して、非準拠のタグ付けリクエストが完了しないようにすることもできます。

タグをプライバシーコントロール戦略のコアコンポーネントとして使用する場合は、次の点を考慮してください。

-

個人データやその他のタイプの機密データをタグキーまたは値に配置することの影響を考慮してください。テクニカルサポートが必要な場合は AWS 、タグやその他のリソース識別子を分析して問題の解決に役立て AWS てください。タグデータは暗号化されず AWS のサービス、 など AWS Billing and Cost Managementで読み取ることができます。したがって、タグ値を識別解除してから、IT サービス管理 (ITSM) system などの制御するシステムを使用して再識別する場合があります。タグに個人を特定できる情報を含めない AWS ことをお勧めします。

-

タグに依存する ABAC 条件など、技術的なコントロールの回避を防止するには、一部のタグ値をイミュータブル (変更不可) にする必要があることに注意してください。