セキュリティ OU — ログアーカイブアカウント

アンケート

皆様からのご意見をお待ちしています。簡単なアンケート

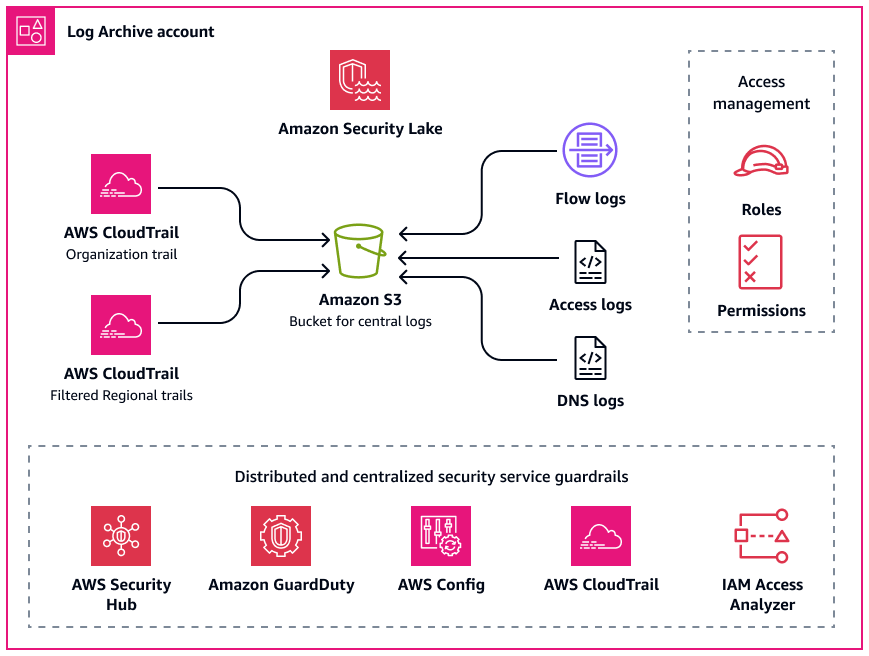

ログアーカイブアカウントは、インフラストラクチャ、サービス、アプリケーションのログタイプを一元化する場所です。このアカウントの詳細については、「AWS セキュリティリファレンスアーキテクチャ (AWS SRA)」を参照してください。ログ専用のアカウントを使用すると、すべてのログタイプに一貫したアラートを適用し、インシデント対応者がこれらのログの集計に 1 か所からアクセスできることを確認できます。セキュリティコントロールとデータ保持ポリシーをすべて 1 か所から設定できるため、プライバシー運用オーバーヘッドが簡素化されます。以下の図は、ログアーカイブアカウントで設定されている AWS セキュリティおよびプライバシーサービスを示しています。

一元化されたログストレージ

ログファイル (AWS CloudTrail ログなど) には、個人データと見なされる可能性のある情報が含まれている場合があります。一部の組織は、可視性の目的で、AWS リージョンおよびアカウント全体の CloudTrail ログを 1 つの一元的な場所に集約するために、組織の証跡を使用することを選択します。詳細については、このガイドの「AWS CloudTrail」を参照してください。CloudTrail ログの一元化を実装する場合、通常、ログは 1 つのリージョンの Amazon Simple Storage Service (Amazon S3) バケットに保存されます。

組織における個人データの定義、顧客に対する契約上の義務、および適用される地域のプライバシー規制によっては、ログ集約に関して海外へのデータ転送を検討する必要がある生じる場合があります。さまざまなログタイプの個人データがこれらの制限に該当するかどうかを確認します。例えば、CloudTrail ログには組織の従業員データが含まれている場合がありますが、顧客の個人データは含まれていない場合があります。組織が制限されたデータ転送要件に準拠する必要がある場合は、以下のオプションがサポートに役立つ可能性があります。

-

組織が AWS クラウド のサービスを複数の国のデータ主体に提供している場合は、データレジデンシー要件が最も厳しい国にすべてのログを集約することを選択できます。例えば、ドイツで運用していて、最も厳しい要件がある場合は、

eu-central-1AWS リージョンの S3 バケットにデータを集約して、ドイツで収集されたデータがドイツの国境から出ないようにすることができます。このオプションでは、CloudTrail で 1 つの組織の証跡を設定し、すべてのアカウントおよび AWS リージョンからターゲットリージョンにログを集約できます。 -

データがコピーされて別のリージョンに集約される前に、AWS リージョンに保持する必要がある個人データを編集します。例えば、ログを別のリージョンに転送する前に、アプリケーションのホストリージョンで個人データをマスクできます。個人データのマスキングに関する詳細については、このガイドの「Amazon Data Firehose」セクションを参照してください。

-

厳格なデータ主権に関する懸念がある場合は、これらの要件を適用する AWS リージョンに別のマルチアカウントランディングゾーンを維持できます。これにより、リージョンのランディングゾーン設定を簡素化して、一元的なログ記録を行うことができます。また、追加のインフラストラクチャ分離の利点を提供し、ログを独自のリージョンにローカルに維持することができます。法律顧問と協力して、対象となる個人データと許容されるリージョン間の転送を決定します。詳細については、このガイドの「グローバル展開の戦略」を参照してください。

デフォルトでは、サービスログ、アプリケーションログ、オペレーティングシステム (OS) ログを介し、Amazon CloudWatch を使用して、対応するアカウントとリージョンの AWS のサービスまたはリソースをモニタリングできます。顧客の多くは、これらのログとメトリクスを複数のアカウントとリージョンから 1 つのアカウントに一元化することを選択します。デフォルトでは、これらのログは、対応するアカウントと発信元のリージョンに保持されます。一元化では、サブスクリプションフィルターと Amazon S3 エクスポートタスクを使用して、一元化された場所にデータを共有できます。海外へのデータ転送要件が含まれるワークロードからログを集約するときは、適切なフィルターとエクスポートタスクを含めることが重要です。ワークロードのアクセスログに個人データが含まれている場合は、それらのログが特定のアカウントやリージョンに転送または保持されていることを確認する必要が生じる場合があります。

Amazon Security Lake

AWS SRA で推奨されているように、Amazon Security Lake の委任管理者アカウントとしてログアーカイブアカウントを使用する必要が生じる場合があります。これを行うと、Security Lake は、他の SRA が推奨するセキュリティログと同じアカウントの専用の Amazon S3 バケットで、サポートされているログを収集します。

プライバシーの観点から、インシデント対応者が AWS 環境、SaaS プロバイダー、オンプレミス、クラウドソース、サードパーティーソースのログにアクセスできることが重要です。これにより、個人データへの不正アクセスをより迅速にブロックして修復できます。ログストレージに関する同一の考慮事項は、Amazon Security Lake 内のログレジデンシーとリージョン移動に適用される可能性が最も高いです。これは、Amazon Security Lake がサービスを有効にした AWS リージョンからセキュリティログとイベントを収集するためです。データレジデンシーの要件に準拠するには、ロールアップリージョンの設定を検討してください。ロールアップリージョンは、Security Lake が 1 つ以上の寄与するリージョンのデータを統合するリージョンで、お客様が選択します。Security Lake リージョンとロールアップリージョンを設定する前に、組織がデータレジデンシーのリージョンコンプライアンス要件に合わせる必要が生じる場合があります。