翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

Account Factory for Terraform を使用して複数のアカウントのアクセス許可セットを管理する

Amazon Web Services、Anand Krishna Varanasi と Siamak Heshmati

概要

このパターンは、AWS Control Tower Account Factory Terraform (AFT) を と統合AWS IAM アイデンティティセンターして、複数の に対するアクセス許可を AWS アカウント 大規模に設定するのに役立ちます。このアプローチでは、カスタム AWS Lambda 関数を使用して、組織として管理 AWS アカウント される へのアクセス許可セットの割り当てを自動化します。これにより、プラットフォームエンジニアリングチームによる手動介入が必要なくなるため、プロセスが合理化されます。このソリューションでは、運用効率、セキュリティ、一貫性を高めることができます。これにより、 の安全で標準化されたオンボーディングプロセスが促進され AWS Control Tower、クラウドインフラストラクチャの俊敏性と信頼性を優先する企業にとって不可欠です。

前提条件と制限

前提条件

AWS アカウント、 で管理されます AWS Control Tower。詳細については、「 の開始方法 AWS Control Tower」を参照してください。

Account Factory for Terraform が環境内の専用アカウントにデプロイされていること。詳細については、「Deploy AWS Control Tower Account Factory for Terraform」を参照してください。

IAM アイデンティティセンターインスタンスが環境内でセットアップされていること。詳細については、「Getting started with IAM Identity Center」を参照してください。

アクティブな IAM アイデンティティセンターグループが設定されていること。 詳細については、「Add groups to your IAM アイデンティティセンターディレクトリ」を参照してください。

Python 3.9 以降がインストールされている

制限事項

このソリューションは、 AWS Control Towerを通じて管理されているアカウントでのみ使用できます。このソリューションは、Account Factory for Terraform を使用してデプロイされます。

このパターンには、ID ソースとの ID フェデレーションをセットアップする手順は含まれません。このセットアップを完了する方法の詳細については、IAM アイデンティティセンターのドキュメントの「IAM Identity Center identity source tutorials」を参照してください。

アーキテクチャ

AFT の概要

AFT は、 AWS Control Towerでアカウントのプロビジョニングとカスタマイズを支援する Terraform パイプラインをセットアップします。AFT は、アカウントプロビジョニングのプロセスを自動化する GitOps モデルに従います AWS Control Tower。アカウントリクエストの Terraform ファイルを作成し、それをリポジトリにコミットします。これにより、アカウントプロビジョニングのための AFT ワークフローが開始されます。アカウントプロビジョニングが完了すると、AFT は追加のカスタマイズ手順を自動的に実行できます。詳細については、 AWS Control Tower ドキュメントの「AFT アーキテクチャ」を参照してください。

AFT には、次のメインリポジトリが用意されています。

aft-account-request– このリポジトリには、 AWS アカウントを作成または更新するための Terraform コードが格納されています。aft-account-customizations– このリポジトリには、アカウントごとにリソースを作成またはカスタマイズするための Terraform コードが格納されています。aft-global-customizations– このリポジトリには、すべてのアカウントのリソースを大規模に作成またはカスタマイズするための Terraform コードが格納されています。aft-account-provisioning-customizations– このリポジトリは、AFT によって作成され、管理される特定のアカウントにのみ適用されるカスタマイズを管理します。例えば、このリポジトリを使用して、IAM アイデンティティセンターでユーザーまたはグループの割り当てをカスタマイズしたり、アカウント閉鎖を自動化したりできます。

ソリューションの概要

このカスタムソリューションには、 AWS Step Functions ステートマシンと、複数のアカウントのユーザーとグループに権限セットを割り当てる AWS Lambda 関数が含まれています。このパターンでデプロイされたステートマシンは、既存の AFT aft_account_provisioning_customizations ステートマシンと一緒に動作します。ユーザーは、新しい AWS アカウント の作成時またはアカウントの作成後に、IAM Identity Center のユーザーとグループの割り当てを更新するリクエストを送信します。そのために、aft-account-request リポジトリの変更をプッシュします。アカウントの作成または更新のリクエストを送信すると、Amazon DynamoDB Streams でストリームが開始されます。これにより、ターゲットの IAM Identity Center ユーザーとグループを更新する Lambda 関数が開始されます AWS アカウント。

以下に示すのは、ターゲットユーザーとグループへのアクセス許可セットの割り当てのために Lambda 関数で指定できるパラメータの例です。

custom_fields = { "InstanceArn" = "<Organization ID>", "PermissionSetArn" = "<Permission set ARN>", "PrincipalId" = "<Principal ID>", }

このステートメントのパラメータは次のとおりです。

InstanceArn- 組織の Amazon リソースネーム (ARN)PermissionSetArn- アクセス許可セットの ARNPrincipalId- アクセス許可セットが適用される IAM アイデンティティセンターのユーザーまたはグループの識別子

注記

このソリューションを実行する前に、ターゲットのアクセス許可セット、ユーザー、グループを作成する必要があります。

InstanceArn 値は一定とする必要がありますが、Lambda 関数は、複数のターゲット ID に複数のアクセス許可セットを割り当てるように変更することができます。アクセス許可セットのパラメータは PermissionSetArn で終わる必要があり、ユーザーとグループのパラメータは PrincipalId で終わる必要があります。両方の属性を定義する必要があります。以下に、複数のアクセス許可セットとターゲットユーザーおよびグループを定義する方法の例を示します。

custom_fields = { "InstanceArn" = "<Organization ID>", "AdminAccessPermissionSetArn" = "<Admin privileges permission set ARN>", "AdminAccessPrincipalId" = "<Admin principal ID>", "ReadOnlyAccessPermissionSetArn" = "<Read-only privileges permission set ARN>", "ReadOnlyAccessPrincipalId" = "<Read-only principal ID>", }

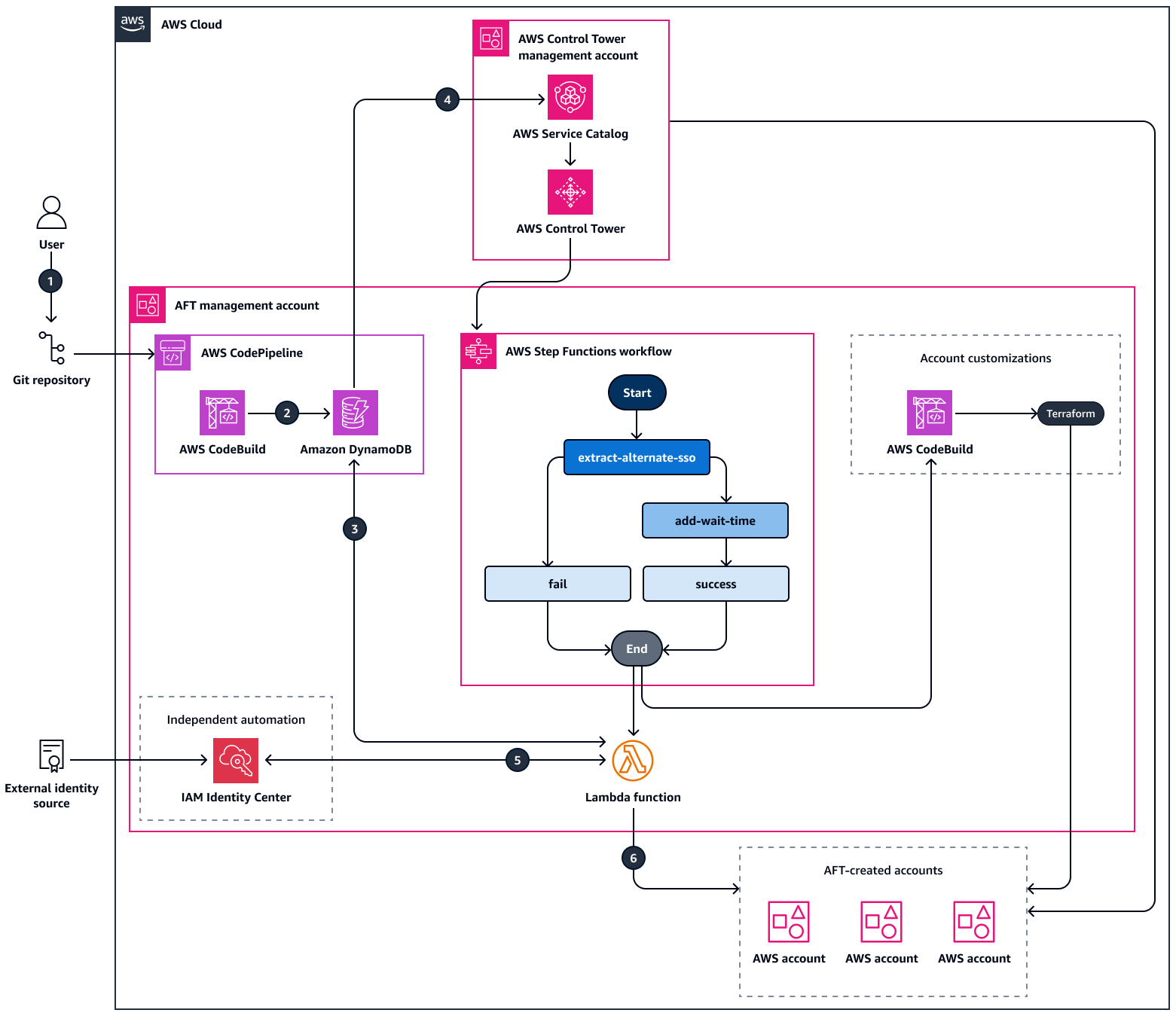

次の図は、ソリューションがターゲット内のユーザーとグループのアクセス許可セットを AWS アカウント 大規模に更新する方法のstep-by-stepのワークフローを示しています。ユーザーがアカウント作成リクエストを開始すると、AFT は aft-account-provisioning-framework Step Functions ステートマシンを起動します。このステートマシンは extract-alternate-sso Lambda 関数を開始します。Lambda 関数は、ターゲット内のユーザーとグループに権限セットを割り当てます AWS アカウント。これらのユーザーまたはグループは、IAM アイデンティティセンターで設定された任意の ID ソースから取得できます。ID ソースの例としては、Okta、Active Directory、Ping Identity などがあります。

この図に、新しいアカウントが作成されたときの次のワークフローを示します。

ユーザーが

aft-account-requestリポジトリにcustom_fields変更をプッシュします。AWS CodePipeline は、ユーザー定義メタデータを

aft-request-auditAmazon DynamoDB テーブルに記録する AWS CodeBuild ジョブを開始します。このテーブルには、ユーザー定義メタデータを記録する属性があります。ddb_event_name属性では、AFT オペレーションのタイプを定義します。値が の場合

INSERT、ソリューションは新しい AWS アカウント の作成時にターゲット ID に設定されたアクセス許可を割り当てます。値が の場合

UPDATE、ソリューションは の作成後にターゲット ID に設定されたアクセス許可を割り当て AWS アカウント ます。

Amazon DynamoDB Streams が

aft_alternate_sso_extractLambda 関数を開始します。aft_alternate_sso_extractLambda 関数は、 AWS Control Tower 管理アカウントで AWS Identity and Access Management (IAM) ロールを引き受けます。Lambda 関数は、IAM アイデンティティセンターに an AWS SDK for Python (Boto3) create_account_assignment

API コールを実行して、アクセス許可セットをターゲットユーザーとグループに割り当てます。 aft-request-auditAmazon DynamoDB テーブルからアクセス許可セットと ID の割り当てを取得します。Step Functions ワークフローが完了すると、アクセス許可セットがターゲット ID に割り当てられます。

自動化とスケール

AFT は、スケーラビリティの高い CodePipeline、 AWS CodeBuild、DynamoDB、Lambda AWS のサービス などを使用して大規模に動作します。さらなる自動化のために、このソリューションを Jira などのチケットまたは問題管理システムと統合できます。詳細については、このパターンの「追加情報」セクションを参照してください。

ツール

AWS のサービス

Account Factory for Terraform (AFT) は、このソリューションの主要なツールです。

aft-account-provisioning-customizationsリポジトリには、カスタム IAM Identity Center ユーザーやグループの割り当てなど AWS アカウント、 のカスタマイズを作成するための Terraform コードが含まれています。Amazon DynamoDB は、フルマネージド NoSQL データベースサービスです。高速かつ予測可能でスケーラブルなパフォーマンスを提供します。

AWS Lambda は、サーバーのプロビジョニングや管理を行うことなくコードを実行できるコンピューティングサービスです。必要に応じてコードを実行し、自動的にスケーリングするため、課金は実際に使用したコンピューティング時間に対してのみ発生します。

AWS Step Functions は、 AWS Lambda 関数と他の を組み合わせてビジネスクリティカルなアプリケーション AWS のサービス を構築するのに役立つサーバーレスオーケストレーションサービスです。

その他のツール

コードリポジトリ

AFT のコードリポジトリは、GitHub の AWS Control Tower Account Factory for Terraform

ベストプラクティス

AWS 責任共有モデル

を理解します。 のセキュリティに関する推奨事項に従ってください AWS Control Tower。詳細については、「 のセキュリティ AWS Control Tower」を参照してください。

最小権限の原則に従います。詳細については、「最小特権アクセス許可を適用する」を参照してください。

グループとビジネスユニット向けに、特定の焦点を絞ったアクセス許可セットと IAM ロールを構築します。

エピック

| タスク | 説明 | 必要なスキル |

|---|---|---|

IAM ロールを作成します。 | AWS Control Tower 管理アカウントで、Terraform を使用して IAM ロールを作成します。このロールは、クロスアカウントアクセスと、ID プロバイダーからのフェデレーションアクセスを許可する信頼ポリシーを備えています。また、 を介して他の アカウントへのアクセスを許可するアクセス許可も付与されます AWS Control Tower。Lambda 関数がこのロールを引き受けます。以下の操作を実行します。

| AWS DevOps、クラウドアーキテクト |

環境に合わせてソリューションをカスタマイズします。 |

| AWS DevOps、クラウドアーキテクト |

ソリューションのデプロイ |

| AWS DevOps、クラウドアーキテクト |

コードリポジトリ接続をセットアップします。 | 設定ファイルを保存するコードリポジトリと 間の接続を設定します AWS アカウント。手順については、 AWS CodePipeline ドキュメントのCodeConnections を使用してパイプラインにサードパーティーのソースプロバイダーを追加する」を参照してください。 | AWS DevOps、クラウドアーキテクト |

| タスク | 説明 | 必要なスキル |

|---|---|---|

AFT パイプラインを開始して新しいアカウントをデプロイします。 | AWS Control Tower 環境に新しい を作成するパイプラインを開始するには、「AFT を使用して新しいアカウントをプロビジョニングする AWS アカウント 」の手順に従います。アカウントの作成プロセスが完了するのを待機します。 | AWS DevOps、クラウドアーキテクト |

変更を検証します。 |

| AWS DevOps、クラウドアーキテクト |

トラブルシューティング

| 問題 | ソリューション |

|---|---|

アクセス許可セットの割り当てが機能しません。 | グループ ARN、組織 ID、Lambda パラメータが正しいことを確認します。例については、このパターンの「ソリューションの概要」セクションを参照してください。 |

リポジトリ内のコードを更新しても、パイプラインが開始されません。 | この問題は、 AWS アカウント と リポジトリ間の接続に関連しています。で AWS マネジメントコンソール、接続がアクティブであることを確認します。詳細については、 AWS CodePipeline ドキュメントのGitHub 接続」を参照してください。 |

追加情報

チケット管理ツールとの統合

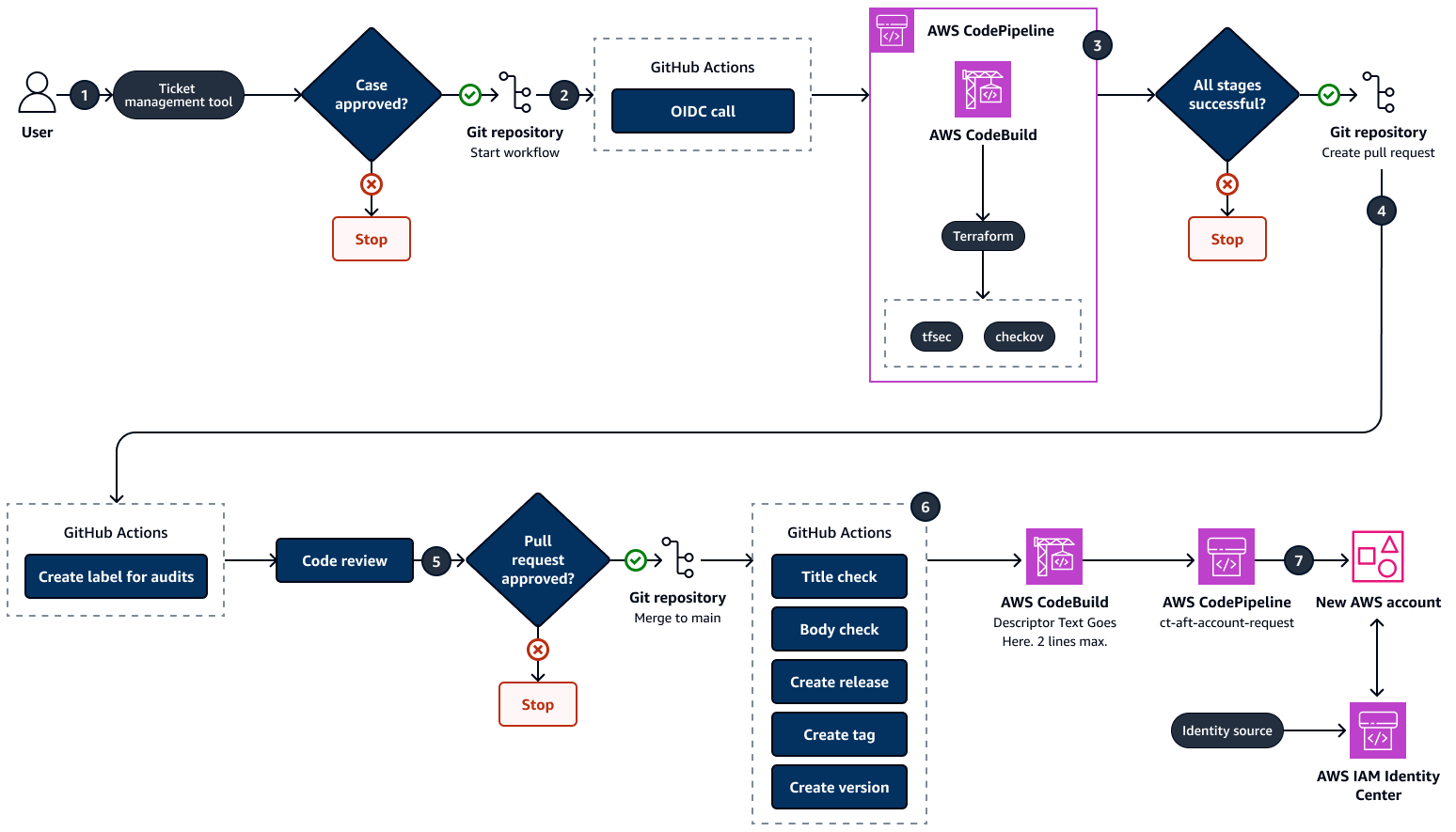

このソリューションを Jira や ServiceNow などのチケットまたは問題管理ツールと統合することを選択できます。次の図に、このオプションのワークフロー例を示します。チケット管理ツールと AFT ソリューションリポジトリを統合するには、ツールのコネクタを使用します。Jira コネクタについては、「Integrate Jira with GitHubaft-account-request GitHub リポジトリにカスタムフィールドを追加するワークフローを開始できます。ユースケースの要件を満たすカスタムワークフローを設計できます。

この図表は、次のワークフローを示しています:

ユーザーが、Jira などのチケット管理ツールでカスタムアクセス許可セットの割り当てをリクエストします。

ケースが承認されると、アクセス許可セットの割り当てを更新するワークフローが開始されます。(オプション) このステップのカスタム自動化に向けたプラグインを使用できます。

オペレーターが、

aft-account-requestリポジトリへの更新済みのアクセス許可セットパラメータを含む Terraform コードを develop ブランチまたは feature ブランチに送信します。GitHub Actions は、OpenID Connect (OIDC) 呼び出しを使用して開始 AWS CodeBuild します。CodeBuild は、tfsec

や checkov などのツールを使用して、Infrastructure as Code (IaC) セキュリティスキャンを実行します。セキュリティ違反があれば、オペレーターに警告します。 違反が検出されない場合、GitHub Actions は自動プルリクエストを作成し、コード所有者にコードレビューを割り当てます。また、プルリクエストのタグも作成します。

コード所有者がコードレビューを承認すると、別の GitHub Actions ワークフローが開始されます。以下を含むプルリクエストの基準がチェックされます。

プルリクエストのタイトルが要件を満たしているかどうか。

プルリクエスト本文に承認済みのケース番号が含まれているかどうか。

プルリクエストに適切にタグが付けられているかどうか。

プルリクエストが基準を満たしている場合、GitHub Actions は AFT 製品ワークフローを開始します。を使用して

ct-aft-account-requestパイプラインが開始されます AWS CodePipeline。このパイプラインは Step Functions でaft-account-provisioning-frameworkカスタムステートマシンを起動します。このステートマシンは、本パターンの「ソリューションの概要」セクションで説明したとおりに動作します。