アプリケーションのマッピングとアーキテクチャの設計

以下のセクションは、アアプリケーションが既存の環境でどのように組み合わされ、どのように新しいアーキテクチャを設計するかを理解するのに役立ちます。

アプリケーションのマッピング

アプリケーションとそれに関連する依存関係を AWS クラウドに移行する場合、標準的な方法はありません。次の表は、F5 BIG-IP ワークロードを AWS クラウドに移行する際に一般的な、さまざまなアプリケーションに関する主な考慮事項の概要です。

| アプリケーションタイプ | ユースケース | 推奨する対処 |

|---|---|---|

| カスタムまたは商用の既製品 (COT) アプリケーション |

アプリケーションを AWS クラウドに移行した後、データセンターやコロケーションインスタンスを閉鎖する予定であるか、オンプレミスと AWS の製品やサービスをミックスして運用する予定である。これらのアプリケーションをモダナイズする予定はありません。 アプリケーションのロジックの一部として、F5 のアプリケーションデリバリーコントローラ (ADC) アプリケーションコンポーネントは、同時に移行される場合とそうでない場合があります。 |

現在の F5 設定を確認し、移行が必要なアプリケーションコンポーネントに分解します。 モジュールまたは F5 Good, Better, Best (GBB) |

| コンプライアンス要件やセキュリティ関連の要件が高いアプリケーション |

これらのアプリケーションはリホスト、リプラットフォーム、リアーキテクトが可能ですが、高度な保護が必要になります。 これらの高度な保護には、行動保護、モバイルアプリセキュリティ、高度なボット検出、ディープ IP インテリジェンス、レスポンスデータの出力フィルタリングなどが含まれる場合があります。 |

すでに F5 ASM を使用している場合は、セキュリティポリシーまたはコンプライアンスポリシーを必ず移行してください。 新しいアプリケーションの場合は、F5 ASM または F5 Web アプリケーションファイアウォール (F5 WAF) |

| Amazon Elastic Container Service (Amazon ECS)、Amazon Elastic Kubernetes Service (Amazon EKS)、または Amazon EC2 Hosting K8S |

これらのアプリケーションには、モバイルやその他の損失の多いネットワークタイプなどのプロトコルチューニング、HTTP 最適化、プログラマブルデータプレーン (iRules)、またはロードバランサーアルゴリズムを調整する高度なサービスが必要です。 | コンテナの入力については、F5 ドキュメントの F5 コンテナ入力サービス |

| フェデレーション名前空間、またはハイブリッドアプリケーション |

これらは、プレゼンテーション層の配信がハイブリッドデプロイメント全体でフェデレーションされるアプリケーション、または利用されるサービスがハイブリッドデプロイメントに含まれるアプリケーションです。 例えば、オンプレミスで F5 GTM とF5 LTM を併用し、F5 GTM の高度な機能を活用して、複雑な依存関係や、顧客をどの場所に誘導するかという高度なロジックをマッピングしたとします。 |

このデプロイには、少なくとも 2 つの F5 DNS システムまたは F5 Distributed Cloud DNS デプロイには、AWS クラウドに 1 つ以上の VPC を作成する必要があります。 1 つの VPC をデータセンターとしてシステムにマッピングする必要があります。トランジット VPC 設計を使用する場合、複数の VPC になる可能性があります。 |

| パフォーマンス最適化アプリケーション | セッション (L4) やアプリケーション層 (L7) でプロファイルが高度に調整されているアプリケーション、モバイルアプリケーション、または AWS クラウドへの移行によるレイテンシー、HTTP 最適化 (SPDY)、圧縮の増加が懸念されるアプリケーション。 |

そのためには、標準タイプの仮想サーバー (フル TTCP プロキシ) 以上 (HTTP などのアプリケーションプロキシ) を実行する F5 LTM システムをデプロイし、アプリケーションサーバと顧客間のトラフィックを対称的に少なくする必要があります。 トラフィックは、ソースネットワークアドレス変換 (SNAT) によって処理することも、F5 BIG-IP インスタンスをインスタンスまたはルートテーブルのデフォルトゲートウェイにすることもできます。 |

| 複数のアベイラビリティゾーンにまたがる内部アプリケーション、高可用性 (HA)、ただし DNS はありません。 | アプリケーションをデプロイする必要があり、可用性を高めるためにクロスゾーンをサポートすることも必要ですが、DNS の使用ができず、IP アドレスも変更できません。 | そういう場合では、エイリアンのアドレススペースをアナウンスするには、仮想プライベートゲートウェイとピア接続されている VPC 内のカスタマーゲートウェイを使用する必要があります。また、ルートテーブルを操作するには F5 Advanced HA iApp テンプレート |

| WAF または IDS/IPS アプリケーション | これらのアプリケーションには、SNORT シグネチャ、ボット保護、詳細かつ複雑な WAF ルールセット (2900 以上のシグネチャ)、セキュリティスキャナの統合などの高度なセキュリティ機能が必要です。 | アプリケーションのニーズ (AWS Auto Scaling、高可用性、スタンドアロン) を満たす CloudFormation テンプレートのトポロジーを選択し、適切なセキュリティポリシーを作成して検証します。 |

| セキュリティとサービストランジット VPC アプリケーション |

これはトランジット VPC の一種で、インターネットやイントラネットのセキュリティとサービスを一元化し、他の VPC とピアリングします。 このトポロジは、他の種類のアプリケーションやユースケースリストと一緒に使用することができます。これは、組織のVPC構造のインターネットアタックサーフェスを減らし、コントロールを集中化し、職務を分離するために使用されます。また、特定の VPC、他の VPC、インターネット間に高度なアプリケーションやセキュリティサービスを挿入するためにも使用されます。 |

ピア (アプリケーション) VPC IP アドレスの可視性要件とともにトランジット VPC をデプロイします。 |

| DNS セキュリティ、エクスプレス、ハイブリッドアプリケーション | Direct Connect大量の DNS クエリの処理、環境全体で一元管理されたポリシーベースの DNS、DNS キャッシュ、DNS プロトコル検証とセキュリティ (DNSSEC) Direct Connect による直接接続障害への対応により、AWSクラウドとデータセンター全体で安全で一貫性のある DNS ルックアップテーブルを複製します。 | ベストプラクティスを使用して DNS をデプロイし、各 VPC を仮想データセンターとして扱います。 |

アーキテクチャの変更

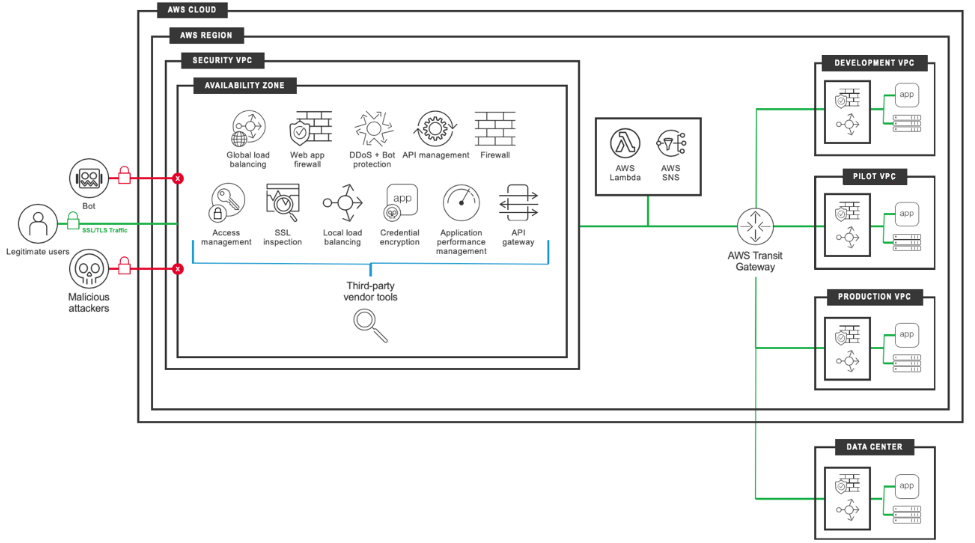

次の図は、AWS Transit Gateway によって接続されたエッジ VPC とアプリケーション VPC のベースラインアーキテクチャを示しています。VPC は同じアカウントに属していても、異なるアカウントに属していてもかまいません。

たとえば、ランディングゾーンでは通常、エッジ VPC を制御するネットワークアカウントをデプロイします。このアーキテクチャにより、ユーザーはアプリケーションスイート全体で共通のポリシー、プロセス、プラットフォーム活用ができます。

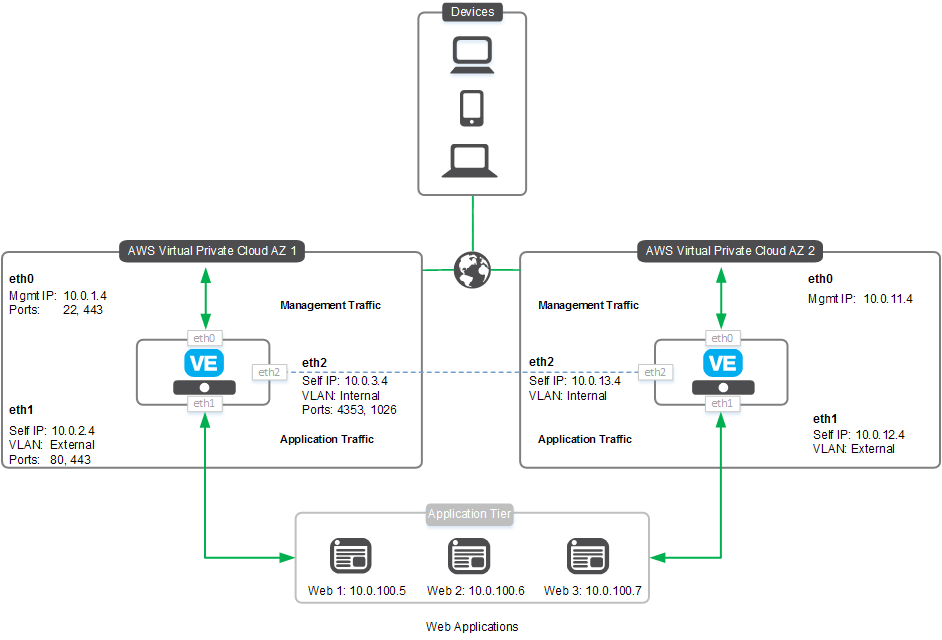

次の図は、アクティブなスタンバイクラスターに展開された F5 BIG-IP ワークロードの 2 つのネットワークインターフェイス (NIC) インスタンスを示しています。これらのシステムには、インスタンスの上限までエラスティックネットワークインターフェースをさらに追加します。F5 では、アベイラビリティーゾーンの障害を避けるため、デプロイにはマルチ AZ パターンを使用することを推奨しています。