ランディングゾーン構築

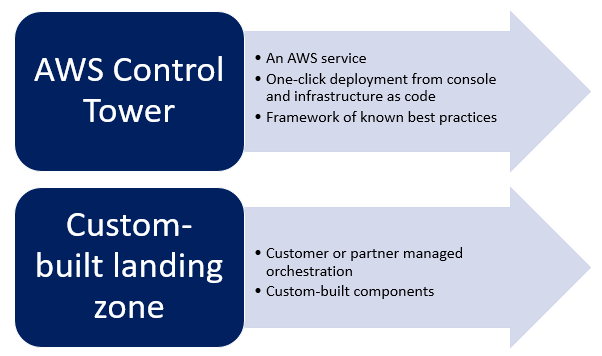

AWS 上にランディングゾーンを作るには、いくつかのオプションがある。マネージドサービスを選択して環境を調整することも、パートナーと協力して独自の環境を構築することもできます。AWS は AWS Control Tower

AWS のランディングゾーンのオプション:

-

AWS Control Tower

-

カスタムビルドのランディングゾーン

配信メカニズム:

各アプローチの利点とトレードオフ:

| ソリューション | 利点 | トレードオフ |

|---|---|---|

|

AWS Control Tower |

|

|

|

AWS Organizations |

|

|

マルチアカウント環境サービスはすべて、AWS Organizations によって支えられています。AWS Organizations は、AWS 環境を構築と管理するための基盤となるインフラと機能を提供します。AWS Organizationsでは、 AWS が提供するマルチアカウント戦略ガイダンスを利用し、ビジネスニーズに最適な環境を自分でカスタマイズすることができます。既存の顧客で、現在のAWS Organizationsの導入に満足しているのであれば、現在の AWS の環境を引き続き運用する必要があります。

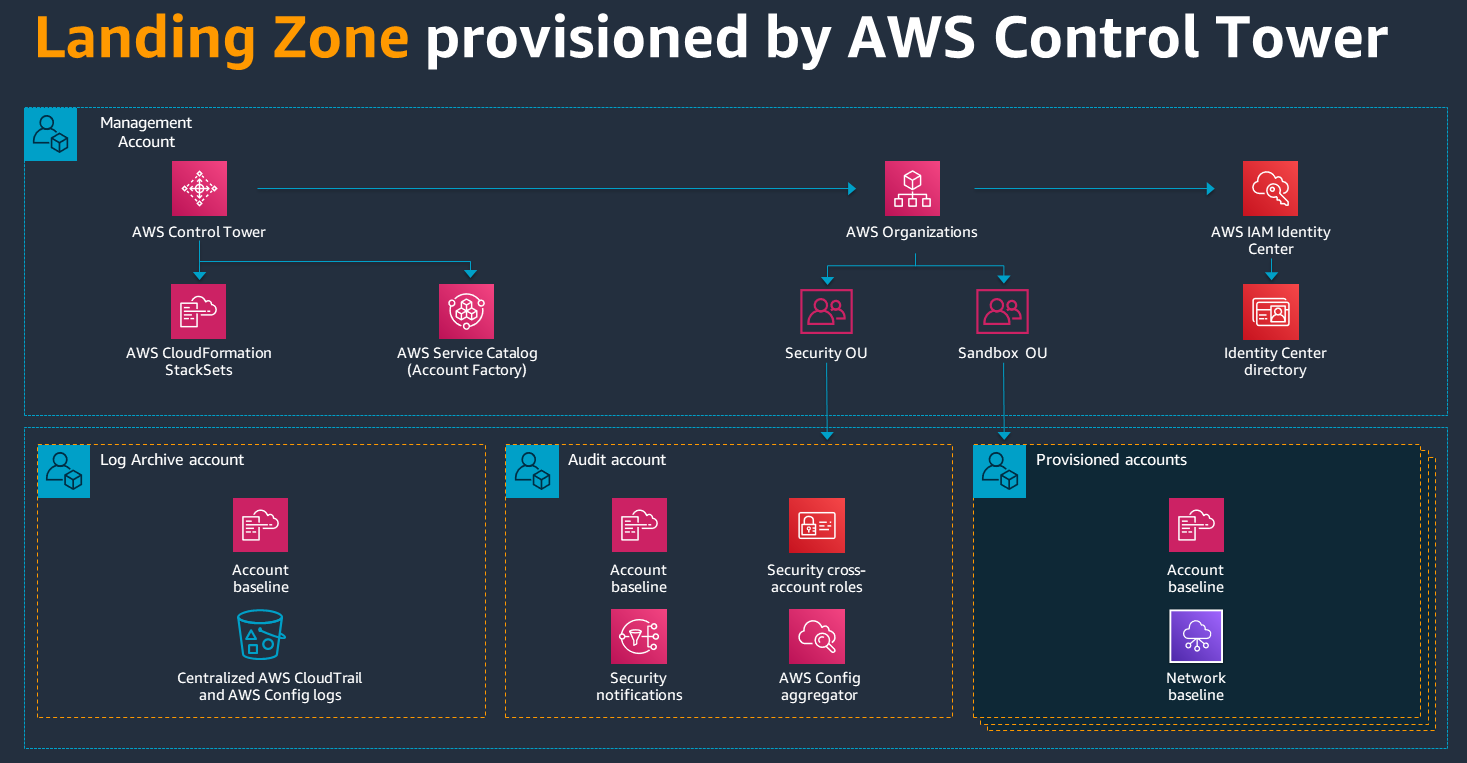

AWS Control Tower

AWS Control Towerは AWS のマネージドサービスとして実行されています。すぐに使えるパッケージ済みの環境ソリューションをお探しの場合は、AWS Control Towerを使えば、規範的なガイダンスとフルマネージド型の環境を使用することができます。このサービスは、マルチアカウントのベストプラクティスに基づいてランディングゾーンを設定し、ID とアクセスの管理を一元化し、セキュリティとコンプライアンスに関する事前設定されたガバナンスルールを確立します。

AWS Control Tower は、ベストプラクティス、ID フェデレーションアクセス、アカウント構造に関するブループリントを使用して、新しいランディングゾーンの設定を自動化します。AWS Control Tower に実装されているブループリントには次のようなものがあります。

-

AWS Organizations を使用するマルチアカウント環境

-

AWS Identity and Access Management(IAM) と AWS IAM Identity Center を使用したクロスアカウントセキュリティ監査

-

Identity Center のデフォルトディレクトリを使用した ID 管理

-

Amazon Simple Storage Service (Amazon S3) に保存された AWS CloudTrail と AWS Config からのログ記録

コントロールは、AWS 環境全体に継続的なガバナンスを提供する高レベルのルールです。コントロールは予防的または検出的です。予防コントロールを実装するには、AWS Organizations の一部であるサービスコントロールポリシー (SCP) を使用します。検出コントロールを実装するには、AWS Config を使用します。AWS Control Tower コントロールの例は次のとおりです。

-

ルートユーザーのアクセスキーの作成を許可しない

-

RDP を介したインターネット接続を禁止する

-

S3 バケットへのパブリック書き込みアクセスを禁止する

-

Amazon Elastic Compute Cloud (Amazon EC2) インスタンスにアタッチされていない Amazon Elastic Block Store (Amazon EBS) ボリュームを許可しない

注記

AWS Control Tower はランディングゾーンの出発点です。ランディングゾーンを構築する際には、独自の要件に基づいて、ネットワーク、アクセス管理、およびセキュリティの戦略を決定する必要があります。

カスタムビルドのランディングゾーン

独自のカスタマイズされたランディングゾーンソリューションを構築することもできます。この場合、ID とアクセス管理、ガバナンス、データセキュリティ、ネットワーク設計、ロギングを始めるためのベースライン環境を導入します。環境コンポーネントをすべてゼロから構築したい場合や、カスタムソリューションでしかサポートできない要件がある場合は、このアプローチをお勧めします。導入後のソリューションの管理、アップグレード、保守、運用を行うには、AWS の十分な専門知識が必要です。

(推奨されるアプローチ)

ランディングゾーンを構築する AWS Control Tower から始めることをお勧めします。AWS Control Tower では、初期の規定ランディングゾーン設定を構築し、すぐに使えるコントロールとブループリントを使用し、AWS Control Tower Account Factory を使用して新しいアカウントを作成することができます。

セットアップ中に、AWS Control Tower コンソールからランディングゾーンをカスタマイズできます。詳細については、AWS Control Tower ドキュメントを参照してください。基本的なランディングゾーンを設定したら、次のいずれかのオプションを使用して、ランディングゾーンをさらに強化およびカスタマイズできます。

-

CloudFormation テンプレートとサービスコントロールポリシー (SCP) を通じて広範なカスタマイズオプションを提供する Customizations for AWS Control Tower (CfCT) を使用します。詳細については、AWS Control Tower のドキュメントを参照してください。

-

Landing Zone Accelerator (LZA) を使用して、コンプライアンスフレームワークに合わせてランディングゾーンを強化します。詳細については、LZA 実装ガイドを参照してください。