翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

エッジでのネットワーキング

AWS Outposts や Local Zones などの AWS エッジインフラストラクチャを使用するソリューションを設計する場合は、ネットワーク設計を慎重に検討する必要があります。ネットワークは、これらのエッジロケーションにデプロイされているワークロードに到達するための接続の基盤を形成し、低レイテンシーを確保するために不可欠です。このセクションでは、ハイブリッドエッジ接続のさまざまな側面の概要を説明します。

VPC アーキテクチャ

Virtual Private Cloud (VPC) は、そのすべてのアベイラビリティーゾーンにまたがります AWS リージョン。 AWS コンソールまたは AWS Command Line Interface (AWS CLI) を使用して Outpost または Local Zone サブネットを追加することで、リージョン内の任意の VPC を Outposts または Local Zones にシームレスに拡張できます。次の例は、 AWS Outposts および Local Zones で を使用してサブネットを作成する方法を示しています AWS CLI。

-

AWS Outposts: Outpost サブネットを VPC に追加するには、Outpost の Amazon リソースネーム (ARN) を指定します。

aws ec2 create-subnet --vpc-id vpc-081ec835f3EXAMPLE \ --cidr-block 10.0.0.0/24 \ --outpost-arn arn:aws:outposts:us-west-2:11111111111:outpost/op-0e32example1 \ --tag-specifications ResourceType=subnet,Tags=[{Key=Name,Value=my-ipv4-only-subnet}]詳細については、AWS Outposts のドキュメントを参照してください。

-

ローカルゾーン: ローカルゾーンサブネットを VPC に追加するには、アベイラビリティーゾーンで使用するのと同じ手順に従いますが、ローカルゾーン ID (

<local-zone-name>次の例では ) を指定します。aws ec2 create-subnet --vpc-id vpc-081ec835f3EXAMPLE \ --cidr-block 10.0.1.0/24 \ --availability-zone <local-zone-name> \ --tag-specifications ResourceType=subnet,Tags=[{Key=Name,Value=my-ipv4-only-subnet}]詳細については、「 Local Zones ドキュメント」を参照してください。

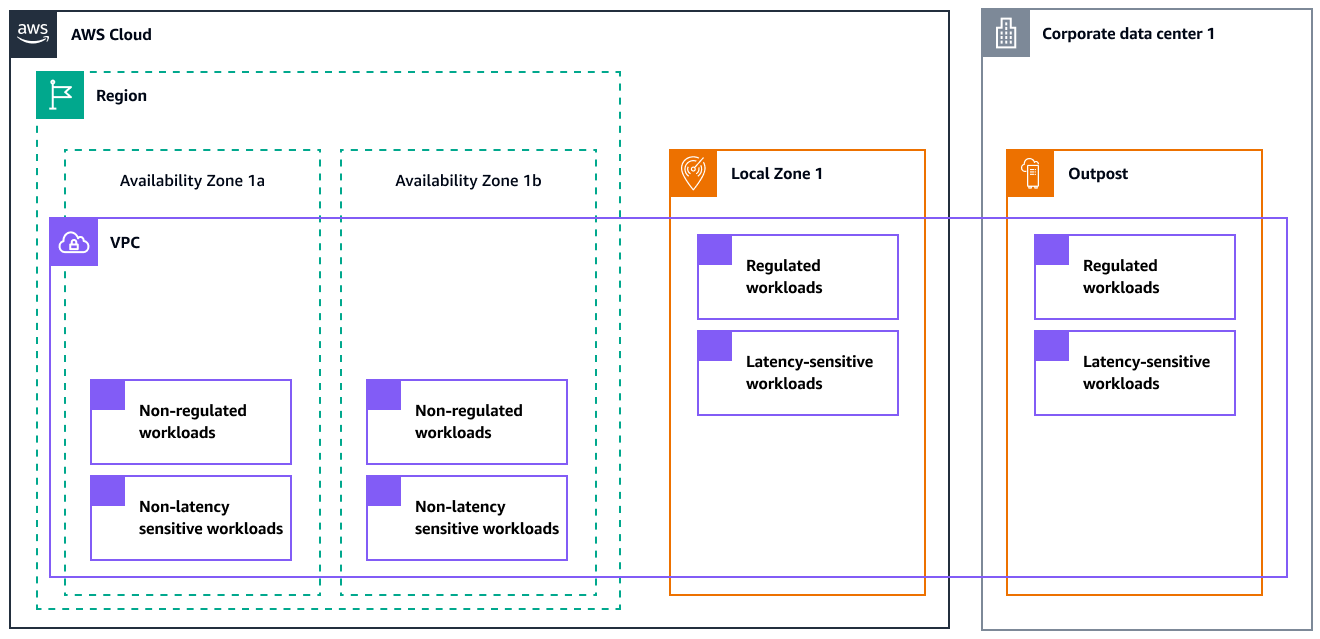

次の図は、Outpost サブネットとローカルゾーンサブネットを含む AWS アーキテクチャを示しています。

Edge からリージョンへのトラフィック

Local Zones や などのサービスを使用してハイブリッドアーキテクチャを設計する場合は AWS Outposts、エッジインフラストラクチャと 間の制御フローとデータトラフィックフローの両方を検討してください AWS リージョン。エッジインフラストラクチャのタイプによっては、お客様の責任が異なる場合があります。一部のインフラストラクチャでは、親リージョンへの接続を管理する必要があり、 AWS グローバルインフラストラクチャを介してこれを処理するインフラストラクチャもあります。このセクションでは、ローカルゾーンと におけるコントロールプレーンとデータプレーンの接続への影響について説明します AWS Outposts。

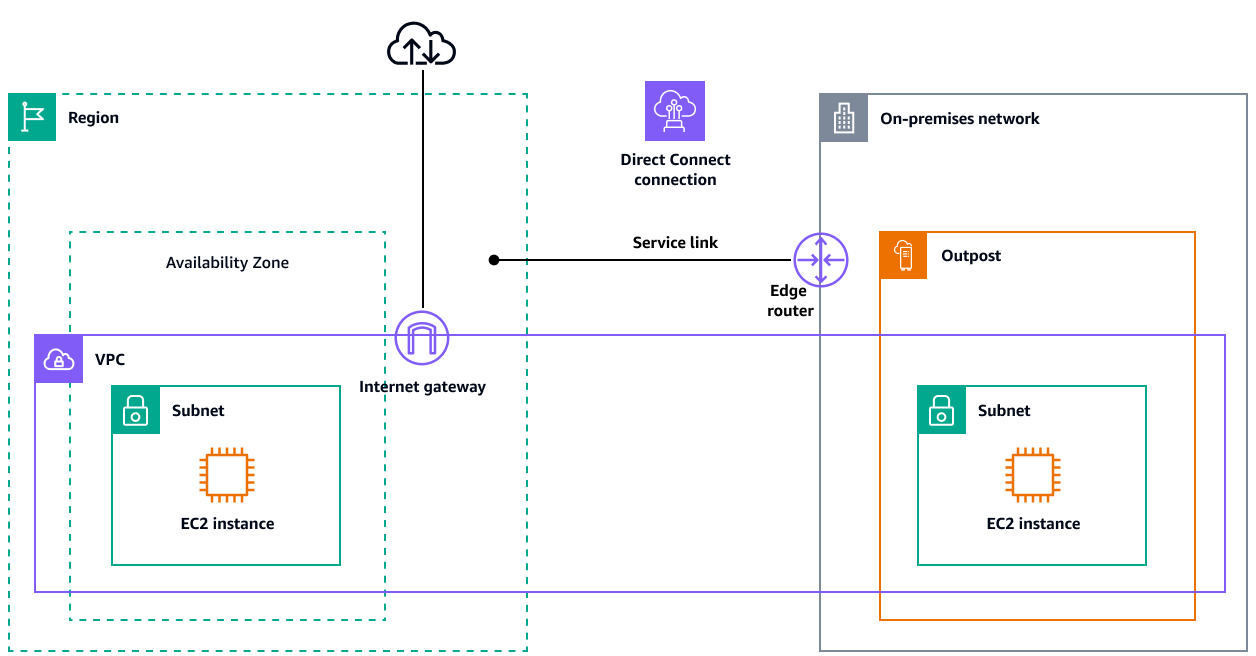

AWS Outposts コントロールプレーン

AWS Outposts は、サービスリンクと呼ばれるネットワーク構造を提供します。サービスリンクは、 AWS Outposts と、選択したリージョン AWS リージョン または親リージョン (ホームリージョンとも呼ばれます) との間の必要な接続です。これにより、Outpost の管理と Outpost と 間のトラフィックの交換が可能になります AWS リージョン。サービスリンクは、暗号化された VPN 接続のセットを使用してホームリージョンと通信します。インターネットリンクまたは Direct Connect パブリック仮想インターフェイス (パブリック VIF) AWS リージョン 、または Direct Connect プライベート仮想インターフェイス (プライベート VIF) を介して、 AWS Outposts と 間の接続を提供する必要があります。最適なエクスペリエンスと回復性を実現するために、 AWS では、 へのサービスリンク接続に少なくとも 500 Mbps (1 Gbps が適しています) の冗長接続を使用することをお勧めします AWS リージョン。500 Mbps 以上のサービスリンク接続により、Amazon EC2 インスタンスの起動、Amazon EBS ボリュームのアタッチ、Amazon EKS、Amazon EMR、Amazon CloudWatch メトリクス AWS のサービス などのアクセスが可能になります。ネットワークは、Outpost と親のサービスリンクエンドポイント間の最大送信単位 (MTU) である 1,500 バイトをサポートする必要があります AWS リージョン。詳細については、Outposts ドキュメントのAWS Outposts 「 への接続 AWS リージョン」を参照してください。

Direct Connect とパブリックインターネットを使用するサービスリンクの回復力のあるアーキテクチャの作成については、 AWS ホワイトペーパー「高可用性設計とアーキテクチャに関する考慮事項」の「アンカー接続」セクションを参照してください。 AWS Outposts

AWS Outposts データプレーン

AWS Outposts と の間のデータプレーン AWS リージョン は、コントロールプレーンで使用されるのと同じサービスリンクアーキテクチャでサポートされています。 AWS Outposts と の間のデータプレーンサービスリンクの帯域幅は、交換する必要があるデータ量と相関 AWS リージョン する必要があります。データ依存度が高いほど、リンク帯域幅は大きくなります。

帯域幅の要件は、次の特性によって異なります。

-

AWS Outposts ラック数と容量の設定

-

AMI サイズ、アプリケーションの伸縮性、バースト速度のニーズなどのワークロード特性

-

リージョンへの VPC トラフィック

の EC2 インスタンス AWS Outposts と の AWS リージョン EC2 インスタンス間のトラフィックの MTU は 1,300 バイトです。リージョンと の間に相互依存関係があるアーキテクチャを提案する前に、 AWS ハイブリッドクラウドスペシャリストとこれらの要件について話し合うことをお勧めします AWS Outposts。

Local Zones データプレーン

Local Zones と の間のデータプレーン AWS リージョン は、 グローバルインフラストラクチャを通じてサポートされています AWS 。データプレーンは、VPC を介して からローカルゾーン AWS リージョン に拡張されます。ローカルゾーンは、 への高帯域幅の安全な接続も提供し AWS リージョン、同じ APIs とツールセットを通じて、リージョン全体のサービスにシームレスに接続できます。

次の表は、接続オプションと関連する MTUsを示しています。

から |

送信先 |

MTU |

|---|---|---|

リージョンの Amazon EC2 |

ローカルゾーンの Amazon EC2 |

1,300 バイト |

Direct Connect |

ローカルゾーン |

1,468 バイト |

インターネットゲートウェイ |

ローカルゾーン |

1,500 バイト |

ローカルゾーンの Amazon EC2 |

ローカルゾーンの Amazon EC2 |

9,001 バイト |

ローカルゾーンは、 AWS グローバルインフラストラクチャを使用して接続します AWS リージョン。インフラストラクチャは によって完全に管理されるため AWS、この接続を設定する必要はありません。リージョンとローカルゾーンの間に相互依存関係があるアーキテクチャを設計する前に、ローカルゾーンの要件と考慮事項について AWS ハイブリッドクラウドスペシャリストと話し合うことをお勧めします。

Edge からオンプレミスへのトラフィック

AWS ハイブリッドクラウドサービスは、低レイテンシー、ローカルデータ処理、データレジデンシーコンプライアンスを必要とするユースケースに対応するように設計されています。このデータにアクセスするためのネットワークアーキテクチャは重要であり、ワークロードが AWS Outposts または Local Zones で実行されているかどうかによって異なります。ローカル接続には、以下のセクションで説明するように、明確に定義されたスコープも必要です。

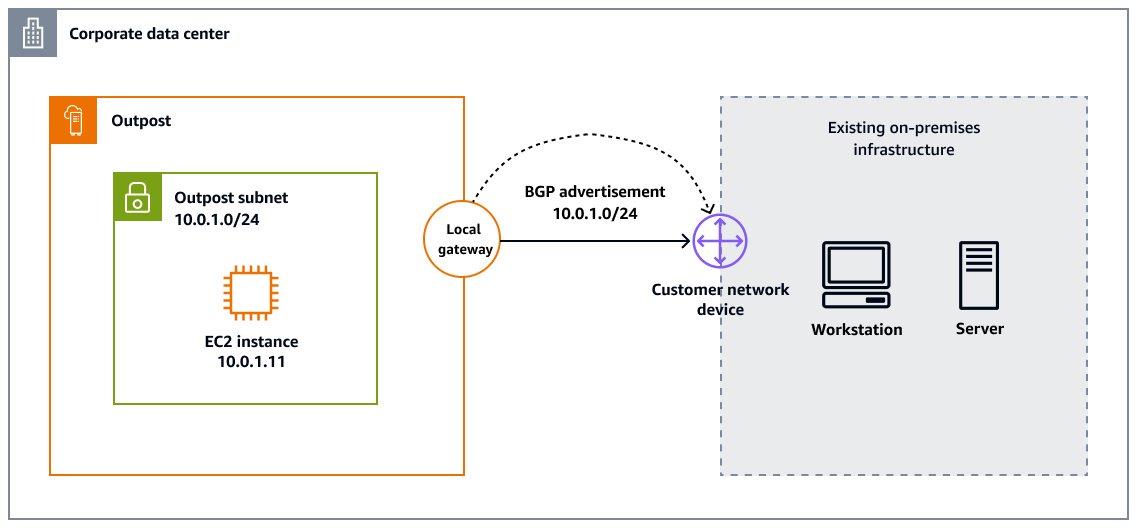

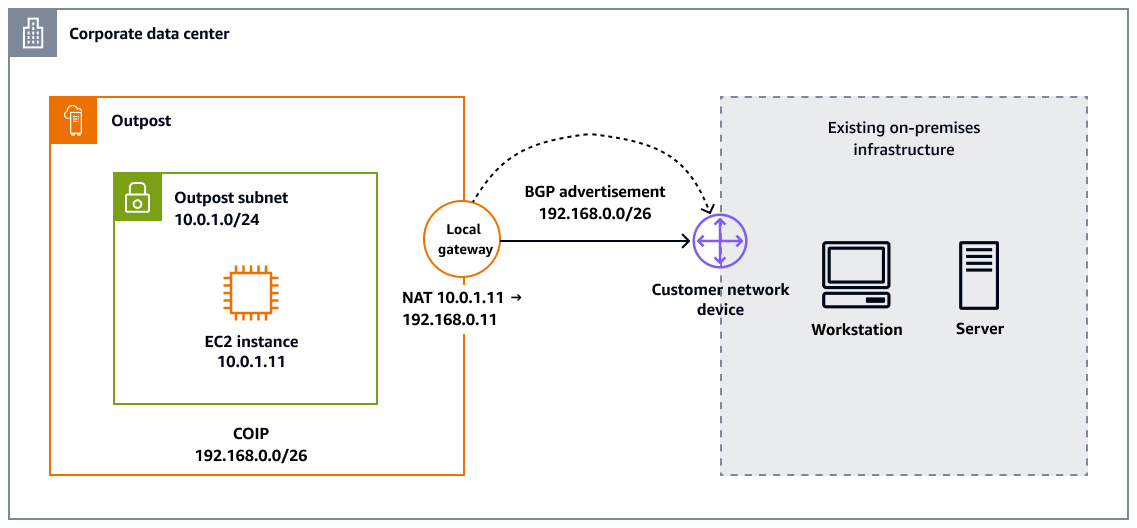

AWS Outposts ローカルゲートウェイ

ローカルゲートウェイ (LGW) は、 AWS Outposts アーキテクチャのコアコンポーネントです。ローカルゲートウェイは、Outpost サブネットとオンプレミスネットワーク間の接続を可能にします。LGW の主な役割は、Outpost からローカルオンプレミスネットワークへの接続を提供することです。また、直接 VPC ルーティングまたは顧客所有の IP アドレスを介して、オンプレミスネットワーク経由でインターネットに接続することもできます。

-

ダイレクト VPC ルーティングは、VPC 内のインスタンスのプライベート IP アドレスを使用して、オンプレミスネットワークとの通信を容易にします。これらのアドレスは、ボーダーゲートウェイプロトコル (BGP) を使用してオンプレミスネットワークにアドバタイズされます。BGP へのアドバタイズは Outpost ラックのサブネットに属するプライベート IP アドレスのみを対象としています。このタイプのルーティングは、 のデフォルトモードです AWS Outposts。このモードでは、ローカルゲートウェイはインスタンスに対して NAT を実行せず、EC2 インスタンスに Elastic IP アドレスを割り当てる必要はありません。次の図は、直接 VPC ルーティングを使用する AWS Outposts ローカルゲートウェイを示しています。

-

顧客所有の IP アドレスを使用すると、CIDR 範囲やその他のネットワークトポロジの重複をサポートする、顧客所有の IP (CoIP) アドレスプールと呼ばれるアドレス範囲を指定できます。CoIP を選択するときは、アドレスプールを作成し、ローカルゲートウェイルートテーブルに割り当て、これらのアドレスを BGP 経由でネットワークにアドバタイズする必要があります。CoIP アドレスは、オンプレミスネットワーク内のリソースへのローカル接続または外部接続を提供します。これらの IP アドレスを EC2 インスタンスなどの Outpost のリソースに割り当てるには、CoIP から新しい Elastic IP アドレスを割り当ててから、リソースに割り当てます。次の図は、CoIP モードを使用する AWS Outposts ローカルゲートウェイを示しています。

からローカルネットワーク AWS Outposts へのローカル接続には、BGP ルーティングプロトコルの有効化や BGP ピア間のアドバタイズプレフィックスなど、いくつかのパラメータ設定が必要です。Outpost とローカルゲートウェイの間でサポートできる MTU は 1,500 バイトです。詳細については、 AWS ハイブリッドクラウドスペシャリストに問い合わせるか、AWS Outposts ドキュメントを参照してください。

ローカルゾーンとインターネット

低レイテンシーまたはローカルデータレジデンシーを必要とする業界 (ゲーム、ライブストリーミング、金融サービス、政府など) は、ローカルゾーンを使用してアプリケーションをデプロイし、インターネット経由でエンドユーザーに提供できます。ローカルゾーンのデプロイ中に、ローカルゾーンで使用するパブリック IP アドレスを割り当てる必要があります。Elastic IP アドレスを割り当てるときは、IP アドレスがアドバタイズされる場所を指定できます。この場所はネットワーク境界グループと呼ばれます。ネットワーク境界グループは、 がパブリック IP アドレスを AWS アドバタイズするアベイラビリティーゾーン、ローカルゾーン、または AWS Wavelength ゾーンのコレクションです。これにより、 AWS ネットワークとこれらのゾーンのリソースにアクセスするユーザーとの間のレイテンシーや物理的な距離を最小限に抑えることができます。ローカルゾーンのすべてのネットワーク境界グループを確認するには、ローカルゾーンドキュメントの「利用可能なローカルゾーン」を参照してください。

ローカルゾーンで Amazon EC2 がホストするワークロードをインターネットに公開するには、EC2 インスタンスを起動するときにパブリック IP の自動割り当てオプションを有効にします。Application Load Balancer を使用する場合は、インターネット向けとして定義して、ローカルゾーンに割り当てられたパブリック IP アドレスを、ローカルゾーンに関連付けられた境界ネットワークで伝播できます。さらに、Elastic IP アドレスを使用すると、起動後にこれらのリソースの 1 つを EC2 インスタンスに関連付けることができます。ローカルゾーンでインターネットゲートウェイを介してトラフィックを送信する場合、リージョンで使用されるのと同じインスタンス帯域幅仕様が適用されます。ローカルゾーンのネットワークトラフィックは、低レイテンシーコンピューティングへのアクセスを可能にするために、ローカルゾーンの親リージョンを経由せずにインターネットまたはポイントオブプレゼンス (PoPs) に直接送信されます。

ローカルゾーンには、インターネット経由で次の接続オプションが用意されています。

-

パブリックアクセス: インターネットゲートウェイを介して Elastic IP アドレスを使用して、ワークロードまたは仮想アプライアンスをインターネットに接続します。

-

アウトバウンドインターネットアクセス: ネットワークアドレス変換 (NAT) インスタンスまたは関連付けられた Elastic IP アドレスを持つ仮想アプライアンスを介して、インターネットに直接公開されることなく、リソースがパブリックエンドポイントに到達できるようにします。

-

VPN 接続: 関連付けられた Elastic IP アドレスを持つ仮想アプライアンスを介して Internet Protocol Security (IPsec) VPN を使用してプライベート接続を確立します。

詳細については、Local Zones ドキュメントの「Local Zones の接続オプション」を参照してください。

ローカルゾーンと Direct Connect

ローカルゾーンは もサポートしているため Direct Connect、トラフィックをプライベートネットワーク接続経由でルーティングできます。詳細については、「 Local Zones ドキュメント」の「Direct Connect in Local Zones」を参照してください。

ローカルゾーンとトランジットゲートウェイ

AWS Transit Gateway は、ローカルゾーンサブネットへの直接 VPC アタッチメントをサポートしていません。ただし、同じ VPC の親アベイラビリティーゾーンサブネットに Transit Gateway アタッチメントを作成することで、ローカルゾーンワークロードに接続できます。この設定により、複数の VPCsとローカルゾーンワークロード間の相互接続が可能になります。詳細については、Local Zones ドキュメントの「Local Zones 間のトランジットゲートウェイ接続」を参照してください。

ローカルゾーンと VPC ピアリング

新しいサブネットを作成してローカルゾーンに割り当てることで、親リージョンからローカルゾーンに任意の VPC を拡張できます。VPC ピアリングは、ローカルゾーンに拡張された VPCs 間で確立できます。ピア接続された VPCs が同じローカルゾーンにある場合、トラフィックはローカルゾーン内にとどまり、親リージョンを通じてヘアピンされることはありません。