翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

RCP 評価

注記

このセクションの情報は、バックアップポリシー、タグポリシー、チャットアプリケーションポリシー、AI サービスのオプトアウトポリシーなどの管理ポリシータイプには適用されません。詳細については、「管理ポリシーの継承を理解する」を参照してください。

AWS Organizations ではさまざまなレベルで複数のリソースコントロールポリシー (RCP) をアタッチすることができるため、RCP の評価方法を理解しておくと、正しい結果をもたらす RCP を作成するのに役立ちます。

RCP の使用戦略

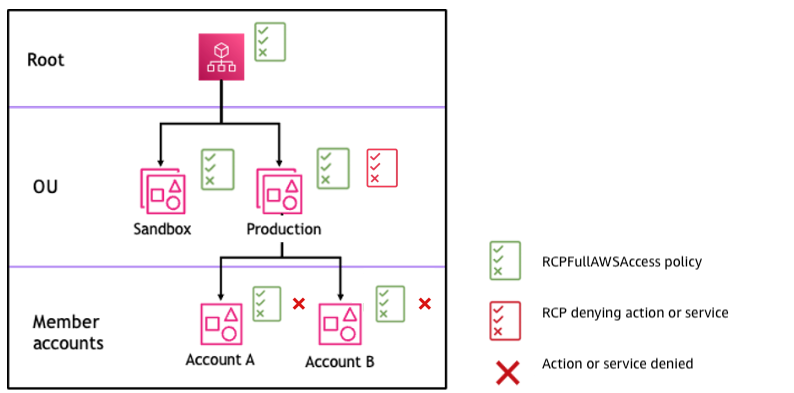

RCPFullAWSAccess ポリシーは AWS マネージドポリシーです。リソースコントロールポリシー (RCP) を有効化すると、組織のルート、すべての OU、および組織内のすべてのアカウントに自動的にアタッチされます。このポリシーをデタッチすることはできません。このデフォルトの RCP では、プリンシパルとアクションへのアクセスがすべて RCP 評価を通過します。つまり、RCP を作成してアタッチするまで、既存の IAM アクセス許可がすべてそのまま維持されます。この AWS 管理ポリシーは、アクセス権限を付与しません。

Deny ステートメントを使用して、組織内のリソースへのアクセスをブロックできます。特定のアカウント内のリソースへのアクセス許可が拒否される場合、ルートからアカウント (ターゲットアカウント自体を含む) までの直接の経路上にある各 OU を経由するすべての RCP がそのアクセス許可を拒否できます。

Deny ステートメントは、組織のより広範な部分に当てはまる制限を実装するために使える強力な方法です。例えば、組織外の ID がリソースのルートレベルにアクセスするのを防ぐのに役立つポリシーをアタッチすることができますが、これは、組織内のすべてのアカウントに対して有効になります。AWS では、ポリシーがアカウントのリソースに与える影響について詳細にテストするまでは、RCP を組織のルートにアタッチしないことを強く推奨します。詳細については、「RCP の効果をテストする」を参照してください。

図 1 では、Production OU にアタッチされている RCP があり、特定のサービスに対して明示的な Deny ステートメントが指定されています。その結果、組織内のどのレベルにも適用された拒否ポリシーが、その下にあるすべての OU とメンバーアカウントに対して評価されるため、アカウント A とアカウント B の両方がサービスへのアクセスを拒否されます。

図 1: Production OU で Deny ステートメントがアタッチされた組織構造の例と、アカウント A およびアカウント B への影響